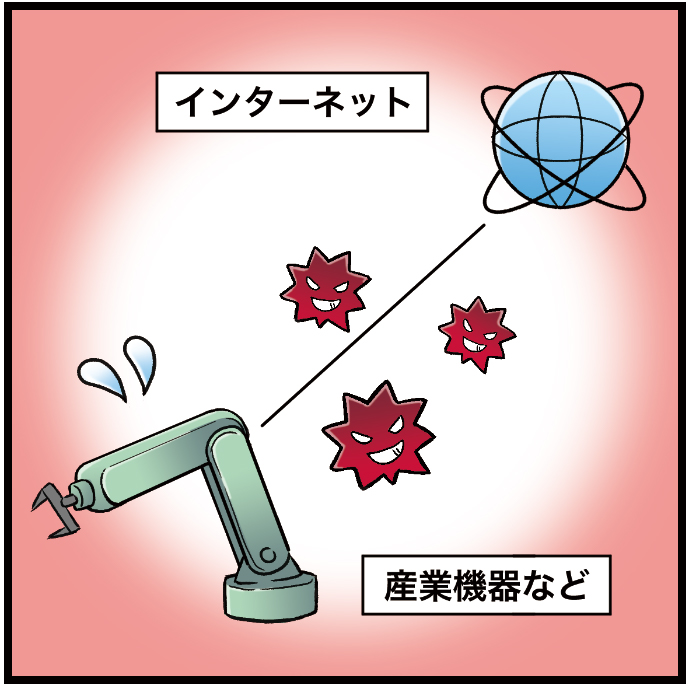

コネクテッドカー、IoT対応の産業用機器・医療用機器。これまでスタンドアロンやクローズドなネットワーク環境でしか使われてこなかった組み込み機器が、オープンなインターネットに接続される、いわゆるIoT化が急激に進みつつあります。

IoTは機器の利便性や保守性、可用性を高める一方で、インターネットに接続されるがゆえにサイバー攻撃の矢面に立つことになります。実際にIoT機器に対するサイバー攻撃は始まっており、産業用ロボット、工作機械、医療機器などが狙われ、大規模な被害が発生しています。

このような状況の中、欧米では導入・調達される機器に、セキュリティ設計フレームワークへの準拠やIEC 62443のような産業セキュリティ認証を求める流れになりつつあります。

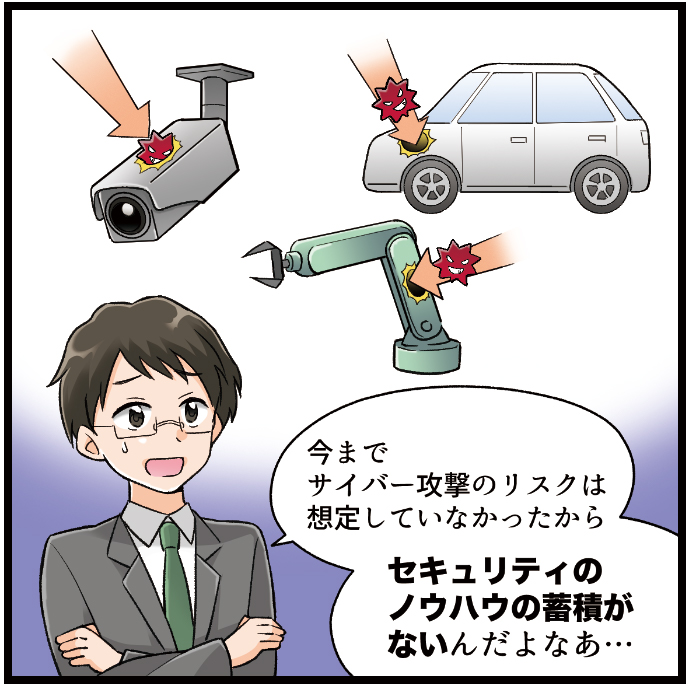

しかしながら、これまで産業用機器・医療用機器の中には、インターネットに接続することが想定されていなかったため、開発段階でサイバー攻撃に対するセキュリティが重視されていなかったものも多く、十分な対策が取れているか不安だという技術者の方も多いでしょう。

日立ソリューションズは、セキュリティ設計でお困りになっている設計者の方々を対象に、日立グループのセキュリティノウハウをもとにした、「セキュリティ設計支援コンサルティング」を提供しています。

組み込み機器のIoT化は、クラウドを使った統合管理や、遠隔管理・操作などにより、機器の利便性や、新たな活用方法、そしてリモート監視・保守、予防保守による可用性の向上など、さまざまなメリットがあります。

その一方で、組み込み機器がインターネットに接続されたことにより、サイバー攻撃の標的となる可能性が高まっています。実際、2010年ごろからIoT機器を狙ったプラントやシステムなどへのサイバー攻撃は増加傾向にあり、大きな被害が出ている事例もあります。また大規模なものとしては2016年にWebカメラなどを狙ったマルウェア「 Mirai」による攻撃があります。

このような状況を受けて、欧米では組み込み機器のセキュリティ対策を強化する動きを見せています。米国ではNIST(米国国立標準技術研究所)を中心にIoT機器に関する設計フレームワークを次々と策定。また欧州でもENISA(欧州ネットワーク情報セキュリティ庁)が中心となって、欧州サイバーセキュリティ認証フレームワークの創設に向けて活発な動きを見せています。これらの動きを背景に、欧米では採用・調達にあたって、セキュリティフレームワークへの準拠や、制御システムのセキュリティ標準であるIEC 62443に対応していることを条件にする企業などが増えてきています。

NIST:National Institute of Standards and Technology

ENISA:European Network and Information Security Agency

このようにこれまで以上のセキュリティ対策を求められているIoT機器開発ですが、ハードルの1つが、設計部門の開発ノウハウです。これまでのスタンドアロン環境、クローズドネットワーク環境では、サイバー攻撃を受けることが想定されていなかったため、セキュリティ設計のノウハウが蓄積されていないケースもあります。このため、脆弱性に対する対策が十分ではない可能性が高くなっています。

また、IoT対応のためのハードウェアやソフトウェアを外部のベンダーから購入して、自社の機器に組み込んでいる場合、サプライチェーンのセキュリティ脅威と向き合うことになります。これは、購入したコンポーネントが持つ脆弱性によって、サイバー攻撃の被害に遭うリスクがあるということです。2020年にはイスラエルのサイバーセキュリティ企業が「Ripple20」と呼ばれるIoT機器の脆弱性を発見しました。これは米国のベンダーが1990年代後半にリリースしたソフトウェアに起因するもので、このソフトウェアを使ったIoT機器は数百万台とも数億台とも言われています。外部ベンダーのコンポーネントはブラックボックス状態であることが一般的ですから、サプライチェーンのセキュリティ脅威への対応は容易ではないことがご理解いただけるでしょう。