今や「クラウドファースト」といった言葉をあえて使うまでもなく、クラウド利用はごく当たり前になってきた。SaaSベースの各種サービスはもちろん、一昔前ならばクラウドに移行するなどあり得ないとされてきた基幹システム、それも金融機関や官公庁のシステムまでもが、クラウドを前提に構築されつつある。

それが可能になったのは、柔軟さや拡張性といったクラウドならではのメリットがデジタルトランスフォーメーション(DX)時代にぴったりマッチしていたことに加え、当初懸念されていたセキュリティの問題をさまざまな側面から解決する努力が続けられてきたからだろう。データセンターなどのファシリティにはじまり、多くの専門のオペレーター、そしてセキュリティ専門家による監視・対応を行うことで、企業が自力で運用する場合に比べ高いセキュリティ水準を実現してきた。

日本マイクロソフト

Azureビジネス本部

プロダクトマネージャー

間瀬千里氏

世界で60を超えるリージョンに展開しているMicrosoft Azureもそうしたクラウドサービスの一つだ。各国・地域が求める幅広いコンプライアンスに準拠し、かつサステナブルで、高い信頼性を備えたクラウド基盤を構築してきた。

特にセキュリティに関しては、「Microsoft AzureやMicrosoft 365など多くの製品を使っていただき、そこから発せられる1日当たり24兆件を超える脅威のシグナルを分析して得られた知見を各製品に反映していることが強みの一つです」(日本マイクロソフト Azureビジネス本部 プロダクトマネージャー、間瀬千里氏)。最新の脅威に関する知見をベースに、XDR(eXtended Detection and Response)とSIEM(Security Information and Event Management)による脅威の検知、運用の自動化、ID管理やデータ保護・ガバナンスといった機能をそろえ、包括的な体制を整えてきた。

「絶対に何も信頼しない」前提で、処理中データの保護を実現

クラウドの利点は、柔軟に拡張できスモールスタートが可能なこと。そして、自社内に限らず、多種多様なパートナーと連携してのコラボレーションが可能なことで、それを利用してFintechにはじまりさまざまな新しいイノベーションが生まれてきた。

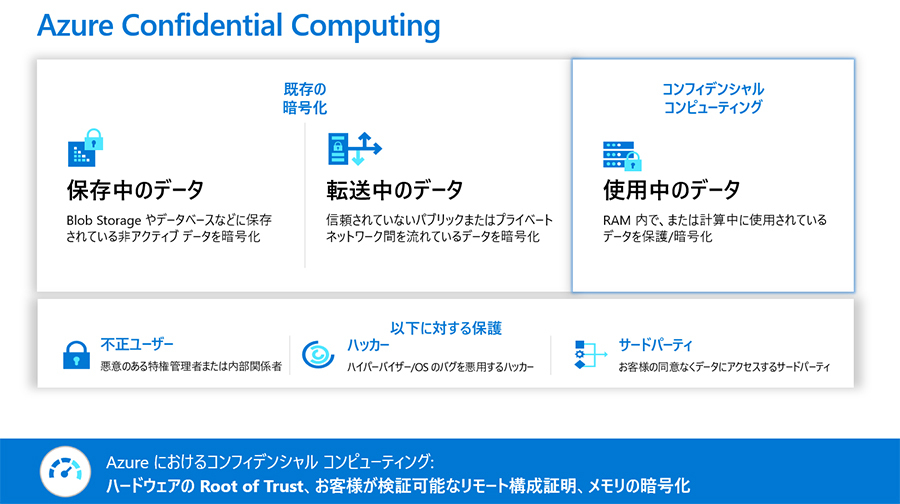

こうした革新を下支えするのが、クラウドサービスが実装してきたさまざまなセキュリティ機能だ。たとえば、クラウドに保存されるデータはAESなどの堅牢なアルゴリズムによって暗号化されるし、インターネットなどの経路を通してやりとりされるデータはTLSで暗号化され、他人が中身を見られないようになっている。

「大事なものは金庫の中に入れておけば、鍵を持っている人しか中身に触れることができません。また、重要な事柄を書いた手紙を送るときには封をすることで、中身を盗み見られたり、改ざんされていないことを確認できます」(同社Azure ビジネス本部 プロダクトマネージャー/Azure SME、佐藤壮一氏)。同じことをクラウド上で実現するのが、保存されたデータの暗号化と通信中のデータの暗号化といえる。

ただそれでも、一段と機微な情報、たとえば医療で使われる患者の情報や金融関連の情報まで預けるのは難しいと考えられてきた。万が一にも、不正なユーザーによって意図的に権限を越えたアクセスが行われたり、OSやハイパーバイザー、その下のレイヤーであるBIOS/UEFIなどが改ざんされたり、メモリダンプ攻撃を受けた場合、メモリに展開して平文で処理中のデータが盗み見されてしまう恐れがあったからだ。封をした大事な情報を受け取って金庫にしまう前に、誰でも見られる状態で机の上に広げてしまうようなものと言えるだろう。

この部分を補うのが、コンフィデンシャルコンピューティング(Confidential Computing)と呼ばれる技術だ。ハードウェアの力を借り、エンクレーブ(飛び地)と呼ばれる特別なエリアで処理することにより、使用中のデータについても保護するもので、データの転送から処理、保存に至るライフサイクル全体での保護が可能になる。「金庫から取り出したデータを、誰も中に入ることができず、何が行われているかも見えない暗室の中に投げ込むと何らかの処理が行われ、その結果だけを返してくれるようなイメージです」(佐藤氏)

保存中のデータ、転送中のデータの保護に加え、実際に処理をしている使用中のデータを保護するのがコンフィデンシャルコンピューティングだ

コンフィデンシャルコンピューティングの根本にあるのは「誰も信用しないセキュリティ対策」こそがセキュリティにつながるという考え方だ。「我々マイクロソフトはベンダーとして、お客様に信頼いただくために最大限の努力をしていきます。しかしそれらを利用する側からすると、なるべくクラウドを構成する基盤や間に入ってくるものを信頼しない前提で構築する方が、ダメージコントロールやリスクコントロールがしやすくなります」(佐藤氏)

日本マイクロソフト

Azureビジネス本部

プロダクトマネージャー/Azure SME

佐藤壮一氏

クラウド利用時のセキュリティに関しては、ベンダーと利用者が責任を共有し合うことが前提となる。ファシリティやハードウェア、OSなどの基盤部分はベンダーがセキュリティを確保しつつ、その上で動作する仮想マシンやアプリケーション、データやアクセス制御については利用者自身が責任を持って管理しなければならない。その際には、データの重要度に応じてラベル分けし、適正に処理していくことになる。

ここにコンフィデンシャルコンピューティングを加えることで、一段と機密性が要求されるデータについてもクラウド基盤の上で活用できるようになる。「パブリックな情報か、限られた人間しかアクセスできない情報か、非常にコンフィデンシャルな情報かといった具合に分類した上で、ある程度自由に使える情報については従来通りに処理しつつ、本当に機微で、できることなら紙のままデジタル化もしたくないといったデータであっても、『絶対に何も信頼しない』前提のテクノロジーであるコンフィデンシャルコンピューティングを活用することで、新たな活用が可能になります」(佐藤氏)

インテル SGXテクノロジーを活用し、厳密に隔離された領域でデータを処理

マイクロソフトはインテルとともに、より秘匿性の高い、安全性の高いコンピューティングを実現する広義のコンフィデンシャルコンピューティングの実現に向けた業界団体、Confidential Computing Consortiumに設立時から参加し、Azure上での実装に向けた取り組みを進めてきた。その成果がAzure Confidential Computingであり、日本ではAzure東日本リージョンでの提供がアナウンスされている。

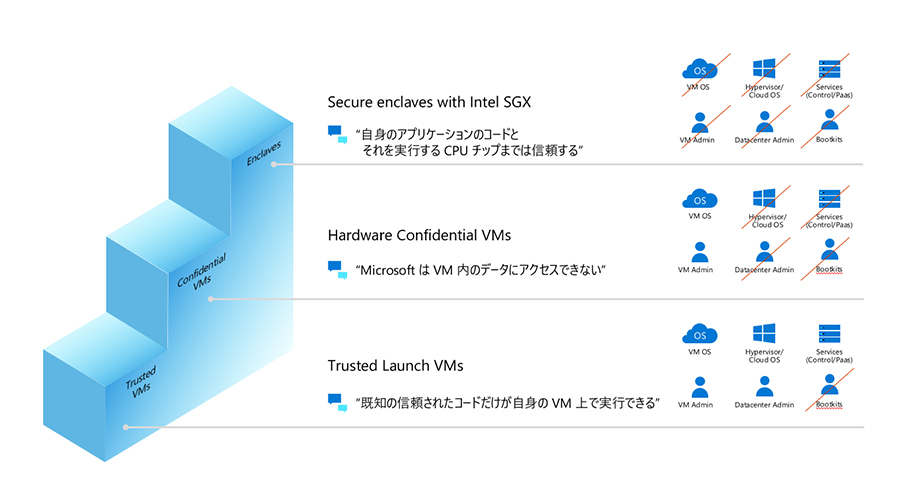

Azure Confidential Computingでは、3つの段階に分けてコンフィデンシャルコンピューティングを実装している。

Azure Confidential Computingが提供する3つの保護機能

1つ目は「Trusted Launch VMs」と呼ばれる、既知の信頼されたコードだけを実行する仕組みだ。「ブートキット」と呼ばれる、OS起動前のブートプロセスを支えるファームウェアを改ざんされてしまう攻撃から保護することができる。

2つ目は「Hardware Confidential VMs」で、サービスを提供するベンダー側であってもVM内のデータにアクセスできない仕組みを担保するものだ。マイクロソフトはサービスを提供する以上、ハイパーバイザー側の管理者権限を持っているが、たとえその権限があっても仮想マシンから上にはアクセスできず、ユーザーの秘密が保たれる。これも、「信頼しないセキュリティ」に基づいた仕組みと言えるだろう。

そして3つ目が「Secure enclaves with インテル SGX」で、インテル SGXテクノロジーを利用して、狭義のコンフィデンシャルコンピューティングを実現する。「インテルのチップセットの中に物理的に暗室的な領域を確保し、その中で処理をすることによって秘匿性を確保します。サービスプロバイダーの管理者はもちろん、仮想マシンの管理者もその暗室には手が出せず、何人たりともアクセスできません」と佐藤氏は説明した。

Secure enclaves with インテル SGXを利用するには、文字通り、インテル SGXを実装したCPUに加え、アプリケーション側での対応が必要になる。その意味で実装の手間はかかるが、真の意味で誰も信用せず、最も高いセキュリティレベルを実現する仕組みと言えるあろう。

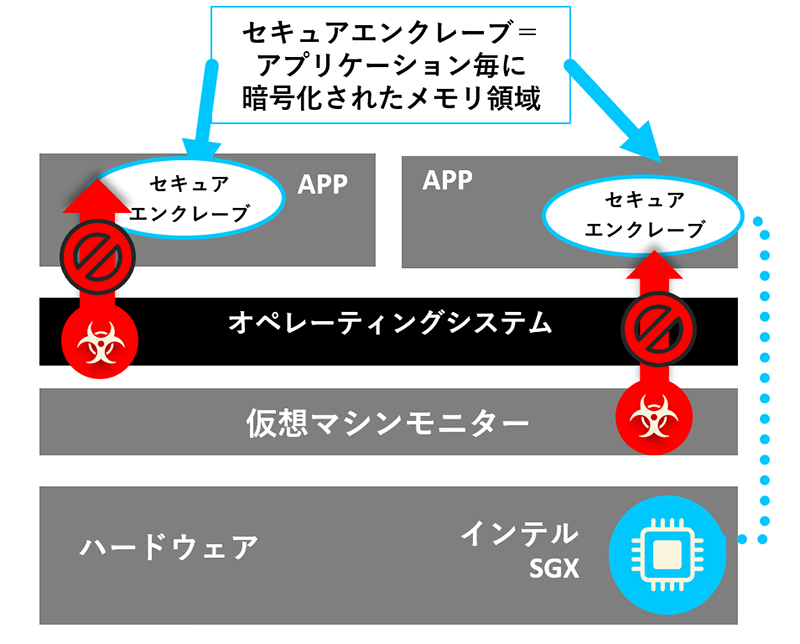

インテル SGXは、コンフィデンシャルコンピューティングを実現するハードウェアTrusted Execution Environment(TEE)という仕組みを実装し、アプリケーション単位、プロセス単位で、エンクレーブと呼ばれる隔離された領域を作ることができる。「OSやハイパーバイザー、BIOSの改ざんといったより下のレイヤーでも攻撃手法が発見されていますが、そうした脆弱性を悪用されても、アプリケーションでエンクレーブに隔離されたデータは保護されます」(インテル 新規事業推進本部 シニア・データセンター・アーキテクト、小佐原大輔氏)。ハードウェアベースで処理を行うため、準同形暗号に比べ高いパフォーマンスで処理が行えることも特徴だ。

インテル SGXではハードウェア側の実装により、OSやハイパーバイザーが改ざんされたとしてもデータを保護する

インテル

新規事業推進本部

シニア・データセンター・アーキテクト

小佐原大輔氏

さらにインテル SGX独自の仕組みの1つに、改ざんを検知する「Attestation」(アテステーション)がある。ファームウェアも含めたエンクレーブを動作させるシステムそのものが最新の状態にあるか、改ざんされていないか、さらにエンクレーブの中で動作するアプリケーションのコードが改ざんされていないかを検証するもので、「検証の機能をセットにすることで、適切な環境で、改ざんされていない適切なアプリケーションが実行されていることを担保できます」(小佐原氏)

インテルは、BitLockerと組み合わせたドライブ暗号化の当時から、ハードウェアベースのセキュリティ機能を提供してきた。インテル SGXにも4年以上の歴史があり、世代を重ねるたびに機能を強化している。最新の世代では、Azure Confidential Computingのインスタンスでもサポートされている第3世代 インテル Xeon スケーラブルプロセッサが利用されている。

「これまでのシリーズに比べ、EPCと呼ばれるエンクレーブとして確保できるメモリサイズが512GBに拡張しました。このため、アプリケーションを丸ごと、あるいはコンテナを丸ごとエンクレーブに移したり、大量のメモリを必要とするディープラーニングのようなアプリケーションにも対応できます」(小佐原氏)。また、これまでは起動時に静的に確保されていたエンクレーブ領域のサイズを動的に変更できるようになり、使いやすさも向上した。

「第3世代 インテル Xeon スケーラブルプロセッサとAzure Confidential Computingによってコンフィデンシャルコンピューティングが適用できる環境が飛躍的に拡大し、大きなジャンプアップを果たしています」(小佐原氏)

中身に触れることなく機微情報を用いた連合学習やマルチパーティ計算を実現

すでにさまざまなパートナーがインテル SGXをサポートし、開発環境やソリューションを提供済みだ。マイクロソフトもAzure上で広くさまざまなISVやOSSをサポートし、新しいレベルのセキュリティの理想に向けた取り組みをエコシステムを形成しながら進めていく。

「信頼できないからパブリッククラウド環境には移行できないという懸念に対して、インテル SGXとAzure Confidential Computingは、信頼できないことを前提とした環境を提供できます。これにより、より機密度の高いアプリケーションをクラウド環境でも実行できるようになります」(小佐原氏)

Intel SGXの技術をベースに何人たりとも中身を見ることのできない領域を確保し、データの処理中であってもセキュリティを確保するAzure Confidential Computingは、これまで以上に高い秘匿性、安全性の求められるアプリケーションに適している。たとえば、暗号鍵の管理をクラウド上で行ったり、プライバシー情報や知的財産の含まれるデータを用いた機械学習にも適用可能だ。すでにつくば市では、インテル SGXとLayerXの秘匿化ソリューション「Anonify」を活用し、個人情報を閲覧できない形で投票結果を取得できる、インターネット投票システムの実証実験を実施している。

さらに、これまでは実現したくてもできなかった、マルチパーティとの安全なデータ共有や連合学習といった用途も現実味を帯びてくる。海外では、複数の金融機関が連携し、金融トランザクションに関する機微な情報や個人情報を開示することなく、マネーロンダリングや不正行為を検出するための連合学習を実現し、アンチマネーロンダリングシステムの誤検知率を8割も削減させるなどの効果が上がっているという。

「たとえばヘルスケア系、創薬系のベンチャーでは、互いのデータをやりとりすることによってイノベーションが起こりやすくなります。しかしそこで扱われる病理系の個人情報や実験データは、そもそも外に出したくない性格のものです。しかし、エンクレーブを使った処理であれば、中身には一切触れずに結果だけを得ることができます。センシティブなデータを扱う上で最適な形の器と言えるでしょう」(佐藤氏)。連携が容易というパブリッククラウドならではのメリットを生かしつつ、情報を守りながら新たなイノベーションを生み出す環境が可能になるだろう。

データ保護に欠けていた“最後のピース”を埋めるAzure Confidential Computing とは?

Azure Confidential Computingセミナー詳細はこちら