CAFで市場の変化とセキュリティ脅威に強いDX基盤を構築する

日本マイクロソフト

第一アーキテクト本部

クラウドソリューションアーキテクト

久保 智成氏

変化し続ける市場環境に対応していくためのデジタル変革(DX)の基盤として、多くの企業がクラウドの活用を進めている。その際のガイドラインとしてマイクロソフトが提供してるのが「Microsoft Cloud Adoption Framework(CAF)」だ。これは企業がクラウドの活用を成功させるうえで必要となる戦略策定から計画立案、準備、クラウド移行、運用管理までを網羅したベストプラクティス集であり、この中では年々高まるサイバー空間の脅威に対処していくための指針も示されていると日本マイクロソフトでアーキテクトとして活動する久保智成氏( 第一アーキテクト本部 クラウドソリューションアーキテクト)は説明する。

「クラウドへの移行後も変化するのは、市場環境だけではありません。サイバー攻撃の手法や考慮すべきセキュリティ脅威も変化し続けます。CAFでは、それに対処していくための指針も示されており、これに準じた対策をシステムの構想や設計、運用に組み込んで継続的に改善することで、クラウドをデジタル変革(DX)の基盤として安全に利用し、IT資産を価値創出の源泉とし続けることができます」(久保氏)

変化し続ける脅威に応じてセキュリティも継続的に進化させる

CAFでは、適切なバランスを取りながら変化やリスクに対処していくことを重視している。市場環境や脅威は常に変化するため、特定の施策が常に最適であり続ける保証はない。市場環境やシステムのワークロード、脅威が変化した際に、効果が薄れ、費用対効果が低下することがある。リスクを恐れるあまり過度にセキュリティを強化した結果、ビジネスの俊敏性が損われてしまうこともあるだろう。常にビジネスと利便性、セキュリティなどのバランスを適切に保ち続けることが重要なのだ。

CAFでは、クラウド利用の発展を、下図のように「戦略→計画→Ready(準備)→採用(移行またはイノベーション)」を継続して反復的に実行することを説明している

これらのステージ全体を通じて「ガバナンス」と「管理」、「セキュリティ」の活動が不可欠であり、特にセキュリティに関する方針や対策はガバナンスと管理の活動の規範になるほか、Readyの工程において必須の設計領域ともなる。

「戦略から採用までの工程は一方通行ではありません。市場環境やワークロード、テクノロジー、サイバー空間の脅威などの変化といったイベントに応じて、アプリケーションや機能、ユーザー、データなどに変更が生じ、セキュリティの見直しが不可欠となります。この工程は継続的かつ反復的なものなのです」(久保氏)

戦略としてのビジネスイベントよってセキュリティ対策の見直しが迫られる例として、直近ではWindows Server 2012のEOSが挙げられる。同OSの延長サポートは2023年10月に終了してセキュリティ更新プログラムが提供されなくなるため、以降も安全にシステムを使い続けるためには何らかの対応が必要となる。

例えば、最大3年間の延長が可能な拡張セキュリティ更新プログラム(ESU)を有償で利用すればオンプレミスで使い続けることができるが、ほぼ塩漬け状態に近いシステムのためにESUを購入するのはコスト高だという場合もあるだろう。その際はWindows Server 2012の環境をそのままAzure上に移行することで、EUSを無償で利用することが可能となる。

このように、システムのワークロードは生き物のようなものであり、それが生存している間は常に変化し、さまざまなセキュリティイベントが生じる。CAFのガイドラインに従うことで、それらの脅威に対応しながら、常にビジネスに最適なセキュリティ管理を行うことが可能となる。

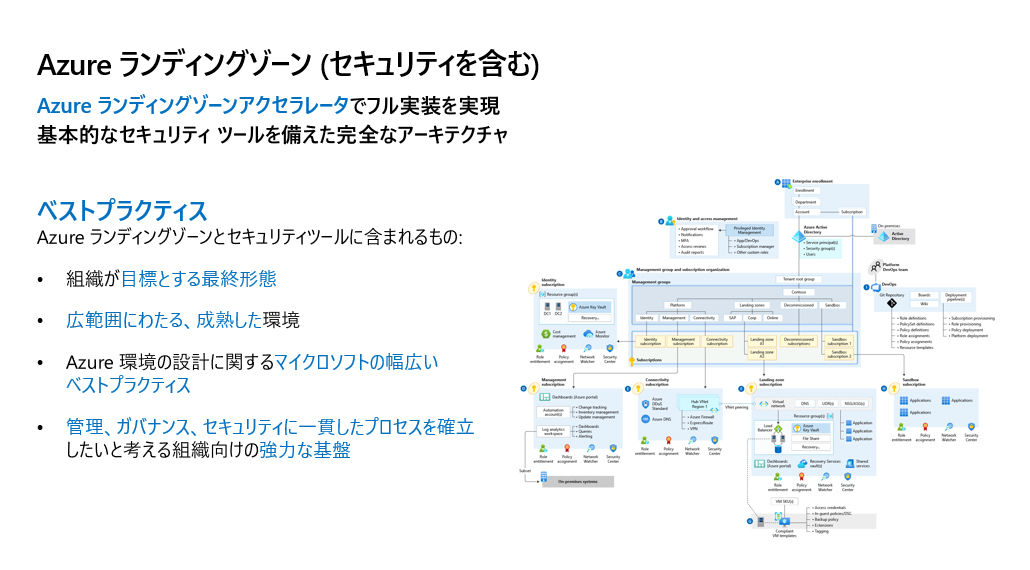

ランディングゾーンで安全なクラウド環境を実現する

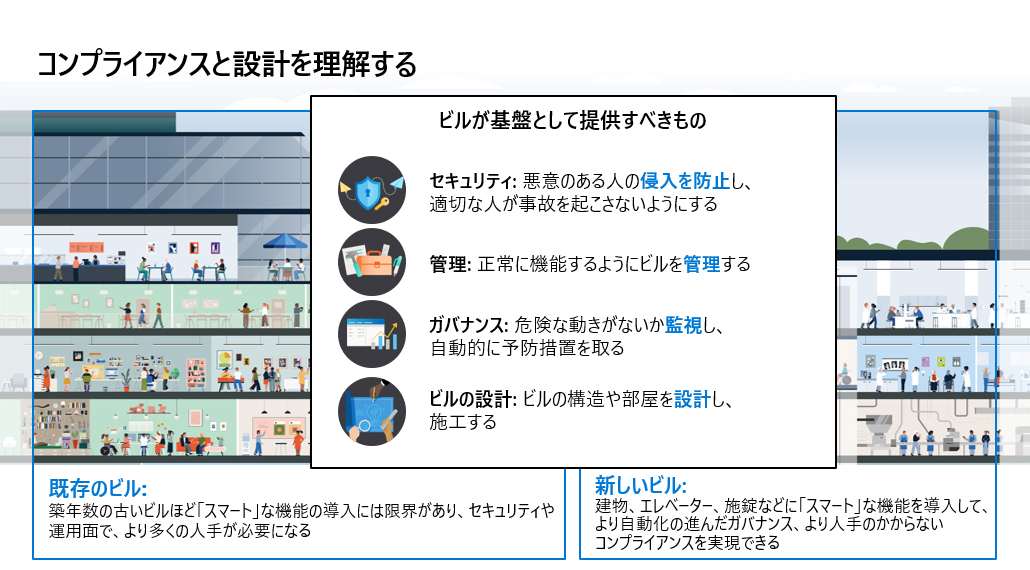

このようなCAFの指針に基づいてセキュリティ管理を行っていくうえで重要な概念が「ランディングゾーン」だ。これは「ビルのようなもの」だと久保氏は例える。ビルには日々、さまざまな人々が出入りして活動するように、企業のクラウド環境でもさまざまなアプリケーションやワークロードが稼働する。用途や利用者はそれぞれに異なり、その様相は人々が雑多に出入りするビルと同じだというわけだ。

「このようなビルがAzureのクラウド環境だと考えたとき、そのセキュリティ管理では、どのようなアプリケーションやワークロードが載ってきたとしても、常にガバナンスやセキュリティを担保しながら動かせるようにしなければいけません。所定のセキュリティポリシーに従って動作するようにコントロールし、適切に動作しているかを常に監視しながらアプリケーションやワークロードを安全に稼働させる環境がランディングゾーンなのです」(久保氏)

企業のクラウド環境で動作させるアプリケーションやワークロードを、ガイドラインを一切定めずバラバラに設計/開発し、運用したとしよう。その場合、セキュリティのレベルや管理方法やその粒度がバラバラな“野良クラウド”の集合体となり、好ましくない使われ方をしたり、重大なセキュリティインシデントが発生したりする恐れがある。それを避け、企業が定める設計や運用方針、セキュリティに準じたアプリケーションやワークロードだけを動作させる環境がAzureのランディングゾーンなのである。

ランディングゾーンのセキュリティを管理するMicrosoft Defender for Cloud

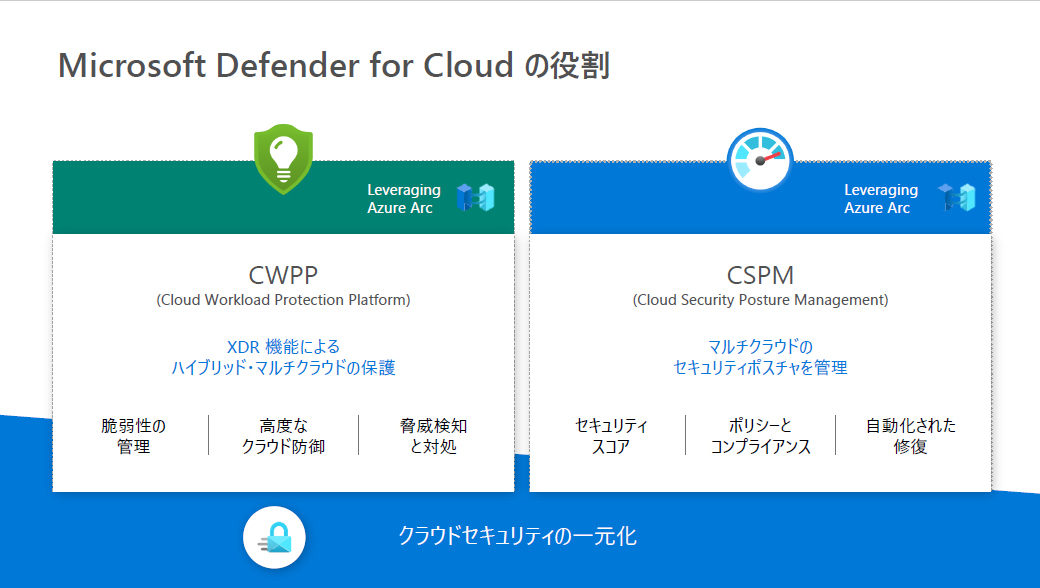

このランディングゾーンのセキュリティ管理機能として、マイクロソフトは統合セキュリティツール「Microsoft Defender for Cloud」を提供している。これはAzureのExtended Detection and Response(XDR)に当たるものだ。

「Defender for Cloudは、AzureのIaaSとPaaS、ネットワークに加えて、Amazon Web Services(AWS)やGoogle Cloud Platform(GCP)、オンプレミスのワークロードに対して、クラウドの一元的な監視/保護機能(CWPP :Cloud Workload Protection Platform)と設定ミスなどを防止する機能(CSPM:Cloud Security Posture Management)を提供します」(久保氏)

マイクロソフトは、クラウドのセキュリティ情報/イベント監視ツール(SIEM)として「Microsoft Sentinel」も提供しており、両ツールを合わせて用いることでクラウドとオンプレミスのセキュリティを総合的に一元管理できる。

上述のようにDefender for CloudはCWPPとCSPMの機能を提供しており、これによってランディングゾーンのセキュリティ状況を継続的に監視しながら、コンプライアンス評価やリスクの特定、運用監視、所定のポリシーの適用、DevOpsSecとの統合、脅威からの保護などが行える。

「例えば、『セキュアスコア』として、Azureで管理されているリソースのセキュリティがどのような状況にあり、重要度の高いリスクや修正すべき点などをレポーティングします。重大なセキュリティイベントについては、アラートを通知すると同時に自動修復を行うといったことも可能です。仮想マシンやコンテナの環境まで監視でき、例えば皆様も記憶に新しいであろうLog4jの脆弱性が騒がれた際にも初期から検知と通知そのインベントリの生成が行われました」(久保氏)

また、「規制コンプライアンスダッシュボード」により、ランディングゾーンに適用されているコンプライアンス条件と、各リソースの準拠状況を可視化することができる。Defender for CloudはPCI DSSやISO/IEC 27001など、各業界の主要なコンプライアンス規定をサポートしている。

「規制コンプライアンスダッシュボードを使うことで、PCI DSS などのコンプライアンス規定にランディングゾーンの環境がどれだけ準拠しているかを常に確認し、もし違反している項目があれば推奨設定を教えてくれます。このダッシュボードも、Azureだけではなく、AWSやGCP、オンプレミスの環境までカバーしています」(久保氏)

Defender for CloudならオンプレのWindows Server 2012を保護することも可能

Defender for Cloudを使うことで、「信頼性」「セキュリティ」「コスト最適化」「オペレーショナルエクセレンス」「パフォーマンス効率」の観点で優れたシステムアーキテクチャを作るためのガイドライン「Microsoft Azure Well-Architected Framework(WAF)」に基づくセキュリティ管理を行うこともできる。

加えて、マイクロソフトはAzureと他社クラウドを含めたマルチクラウド環境のワークロードやデータ、アプリケーションのセキュリティを高めるためのベストプラクティス集として「Microsoftクラウドセキュリティベンチマーク(MCSB)」を提供している。

MCSBでは、CAFをベースにして、WAFの具体的なセキュリティ設計を包含したうえで、業界標準の各セキュリティ項目に対してAzureのソリューションを使った際にどのような設計や検討を行えばよいのかを、「ネットワークセキュリティ」「ID管理」「特権アクセス管理」「データ保護」「アセット管理」「ログと脅威分析」「インシデント管理」「体制と脆弱性の管理」「エンドポイントセキュリティバックアップ」「 DevOps 」「ガバナンス」の12ドメインについて説明している。

「MCSBでは、先に挙げたWindows Server 2012も含んで詳しく説明されており、例えばエンドポイントセキュリティ項目などもガイダンスがあります。もちろんそれらは各コントロールドメインの内容にわたります。さらに、MCSBの各コントロールに照らし合わせた実際のリソースの状態と推奨事項をDefender for Cloudで管理することができます。(久保氏)

クラウドセキュリティは変化対応のための継続的な更新が必要

このように、Defender for Cloudを使うことで、AzureやAWS、GCPなどのクラウドとオンプレミス環境について、CAFやWAF、MCSBのガイドラインに準じた最新の手法とテクノロジーを用いて継続的にセキュリティ管理を行うことができる。

「システムのワークロードは固定的なものではなく、常に変わり続けますし、サイバー空間の脅威も変化します。それらに適切に対応していくためには、セキュリティに関しても継続的な取り組みが不可欠です。Azureをご利用いただくお客様は、常に安全なクラウド環境を担保するためのツールとしてDefender for Cloudをご活用ください」(久保氏)