SOCとCSIRTにおける説明責任とは

「説明責任を果たすには、自分達の手元で事実をすぐに確認できる必要があります」とSplunk Services Japan合同会社 ソリューション技術本部 部長の横田聡氏は述べる。

例えばSOCの場合、AIで検知したアラートの妥当性を前後のログデータと突き合わせて意味を理解し、なぜ検知したのか説明ができるか?CSIRTの場合、SOCからエスカレーションされた重大アラートの影響がどこまでのシステムに及んでいたか調査し回答ができるか?と想像してみていただきたい。

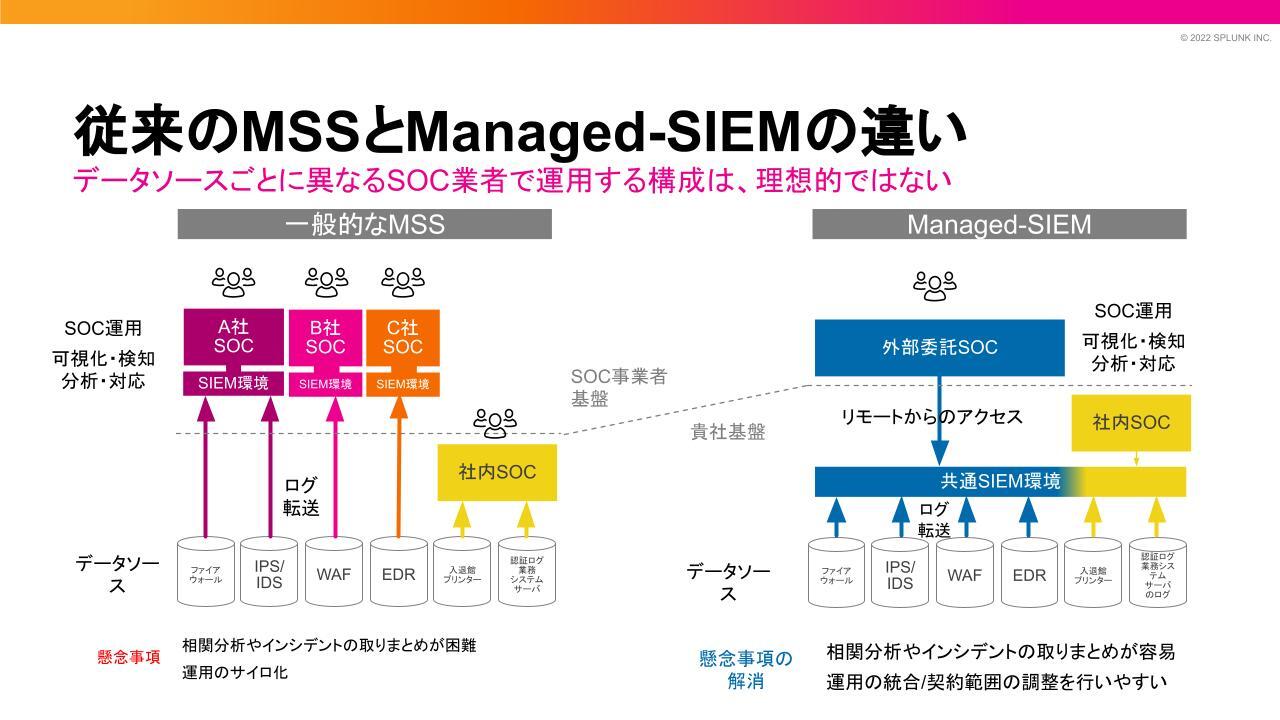

MSS(マネージドセキュリティサービス)の利用は一般的で、企業はネットワーク、Webサービス、執務室/OA環境などの各システム領域に外部のセキュリティ監視を委託している。しかし、CSIRT(Computer Security Incident Response Team)組織を持つ企業は、企業全体のセキュリティリスクを考慮しながら、監視と対応を効率化する方法について常に悩んでいる。

CSIRTは、内部SOCまたは外部MSSから重大なアラートのエスカレーションがあった場合、実際の被害の範囲や原因を調査し、説明責任を果たす必要がある。しかし、複数のMSSにデータが分散していると、異なるシステム領域のデータを統合して調査するのに非常に時間がかかる。委託先のMSSコンソールから数百万件以上のCSVデータをダウンロードし、Excelで結合する作業が必要になる。

また、外部MSSの場合、データの保存期間はリアルタイムの検知や分析に必要な3ヶ月程度が一般的である。つまり、過去の侵害調査に必要なデータは保存されていないため、ユーザーは自身でデータをバックアップ(最低でも1年程度)しておく必要がある。この際、データを保存するためのストレージコストや、データをリストアして調査できるようにするまでの仕組みと手間は、外部MSSのサービス費用とは別に発生するコスト課題となる。

「これでは迅速な対応と説明責任の遂行が難しく、時間がかかりすぎます」(横田氏)

企業がセキュリティインシデントの説明責任を果たすために必須となるのが、自社に設置したデータプラットフォーム、即ちSIEM(Security Information & Event Management)の存在だ。SIEMを自社に置くことで以下のメリットを享受できると言える。

- 自社SIEMを外部MSSに監視させることで監視内容の透明性を高める

- 外部MSSに委託できない内部不正などの調査を自社で実施できる

- IPAやJPCERT CCなどから脅威情報を連携された際にすぐに自社で調査できる など

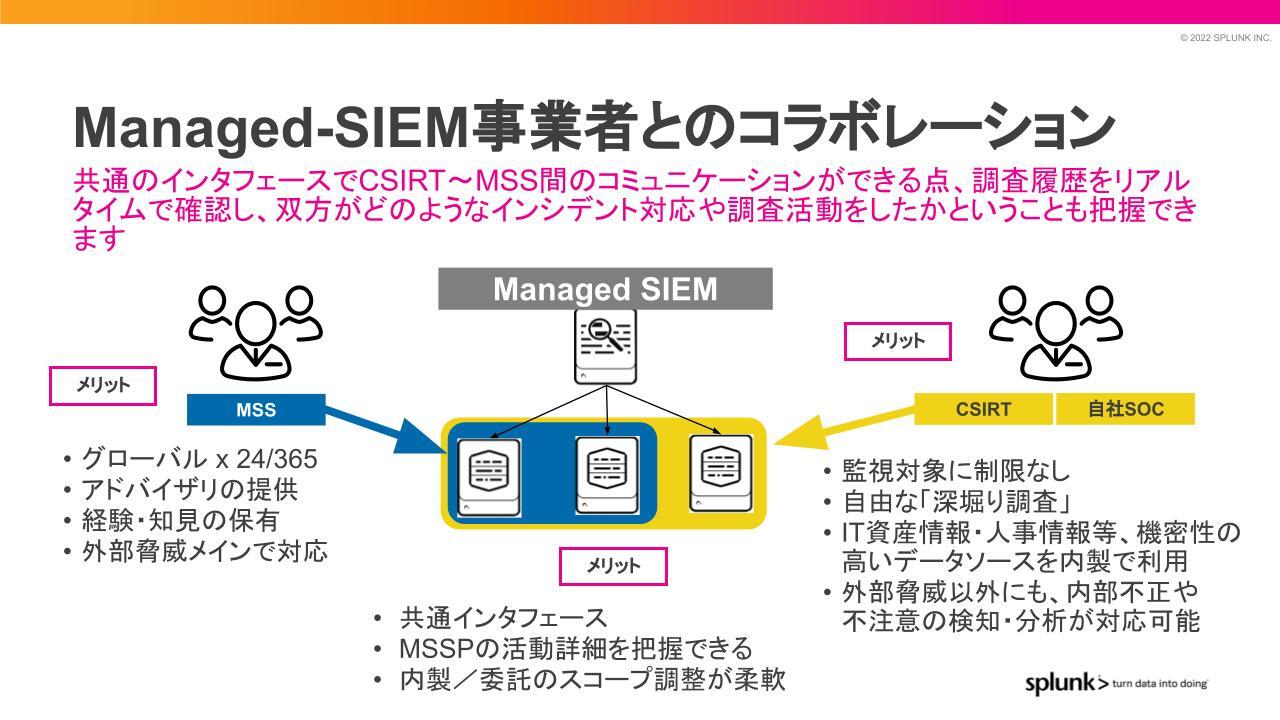

上記ニーズを求めるユーザー企業は内製でSIEMを保有し、自社リソースを使って内製SOCと外部MSSをハイブリッドで併用する組織が増えている。

「近年、外部MSSサービスもこのニーズに応えるために、ユーザー企業内のSIEMを監視するサービスを増やしています。増えている背景には、ユーザー自身でセキュリティの説明責任を果たせる手綱は握っておきたいという声が増えているからだと思います。その結果、Splunkを使ったManaged SIEMサービスを提供するパートナーも増えています。」(横田氏)

過渡期のXDRで様々なセキュリティリスクの説明責任は果たせるか

ここで、近年話題となっているXDRについて、SIEM製品を取り扱うSplunkに対して位置づけや違いを聞いてみた。

「SplunkのSIEMとXDRは何が違うのか?と度々お客様から聞かれます。SIEMからして見ればXDRの提供する各種セキュリティセンサー(EDR、NDR、UEBA、SASEなど)はデータソース/連携先の1つだと考えています。よく『SIEMは過検知アラートが大量に発生し運用が難しい』というコメントを見ますが、それはレガシーなSIEMのイメージだと思います。令和のSIEMは低~中信頼度のアラートもスコアリングを元に再評価して高信頼度のアラートを発砲するRBA(リスクスコアアラート)機能を使うのが主流です。約2000件/日の単体アラートを150件/日のリスクアラートに減らして効率化と高度化を実現しているお客様事例があります。またXDRのコンセプトの中にはセンサー以外にもSIEM、SOAR、TIP、UBAといったTDIR(Threat Detection and Incident Response)と表現されるセキュリティ運用を統合し効率化するコンセプトも存在します。Splunkでは現在シームレスなTDIR機能を提供することに注力しています。」(横田氏)

現在、DXを背景に企業システムの再構築は過渡期にある。第一に業務の生産性を向上するための新サービスを適材適所で活用することが一般的で、クラウドはハイブリッドクラウドやマルチクラウドが主流になりつつある。しかしながらオンプレミス環境のサーバ機器やネットワークがすぐに無くなるわけではない。レガシーな環境も配慮しつつ、将来的に出てくる先進的なサービスにも対応できる必要がある。テクノロジーと脅威の変化の間で常に後出しジャンケンで追従できる余地がほしい。その場合はシングルベンダーを中心に構成するネイティブXDRよりも、オープンXDRのアーキテクチャのほうが向いていると言える。

またグローバル企業のように、さまざまな拠点とシステムを抱える組織は、ガバナンスの観点でも単一のアーキテクチャに合わせるには時間がかかるものだ。利用しているアプリケーションもセキュリティレベルも異なるグループ全体を保護しようというのであれば、オープンXDRのほうがベースラインを合わせやすい。

オープンXDRのコンセプトを実現する上で、XDRを構成する様々なセンサー(EDR、NDR、UEBA、SASEなど)から発生する多量のアラートと関連するコンテキスト(文脈)を十分に活用することが重要だ。そのためには、生ログイベントの連携、データ管理、そして分析から対応までをシームレスに行える必要がある。この重要な要素が、データプラットフォームの機能、つまりSIEMの存在である。

データプラットフォームのポイントは以下3点だ。

- オンプレ・クラウド環境を問わず多種多様なベンダーのシステムからデータが容易に取り込めるか?

- 膨大なデータを効率よく保存し検索・管理ができるか?

- すぐに分析できる検知/調査のテンプレートが充実しているか?

「Splunkは、SIEMソリューションとして高い評価を受けています。20年間培ってきた強力なベンダーエコシステムを形成しているためさまざまなシステムと容易に連係できるほか、新しいシステムのデータであってもテキストデータであれば簡単に取り込めます。膨大なデータの保管とコストの問題を解決するため、データ量を削減する仕組みのほか、ワークロードに応じた柔軟な課金体系も設けています。分析したいデータが眼の前にあるにも関わらずライセンスコストの制約で取り込みにブレーキをかける企業を何社も見てきました。それならば容量制限を取っ払い、データ取り込みと分析にかかるSplunk Cloudサービス側のワークロードに対して対価をいただく課金体系をお客様には選択いただきたいです。お客様が実現したいセキュリティ監視を、あきらない世界を提供していきたいと考えています」(横田氏)

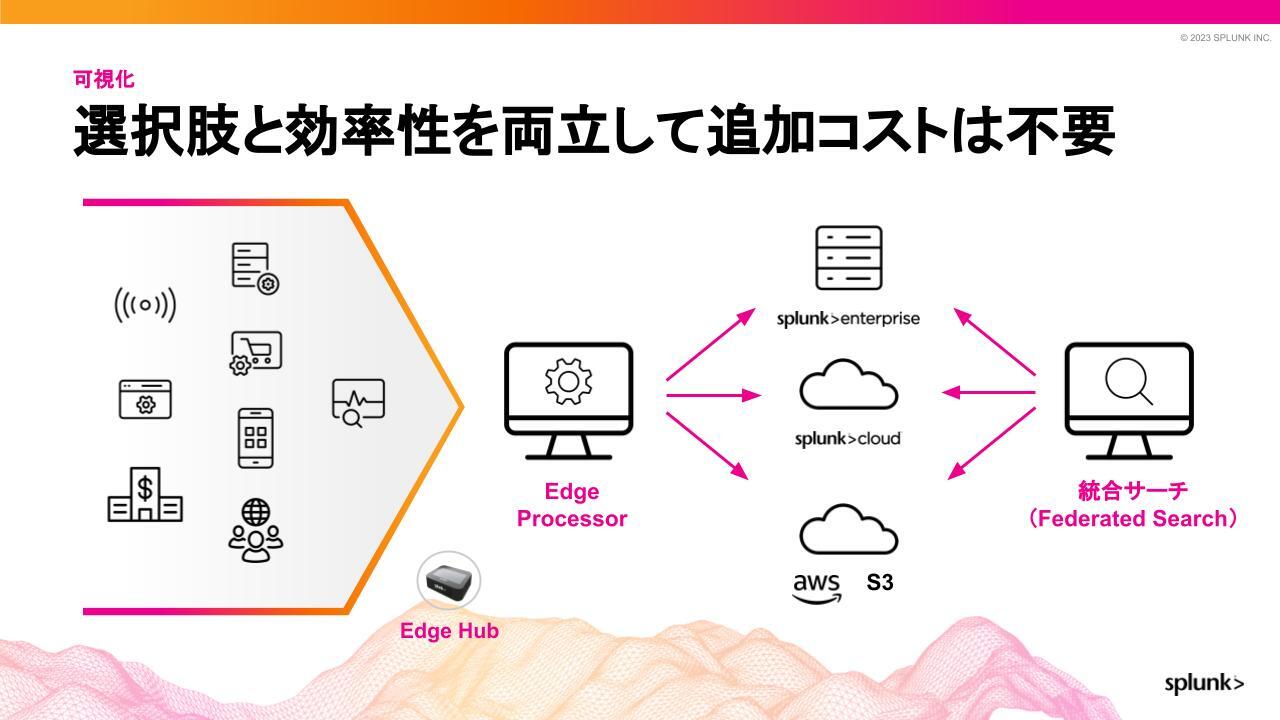

Splunkのライセンス料は、基本的に容量課金が採られている。しかし、Splunk Edge Processorを利用できる環境であれば、対象のシステムからデータをSplunkに送る手前で、データをフィルタリング/マスキングし、不必要なデータを削減し、容量を節約した上でデータをSplunkに送り込むことができる。監査やコンプライアンス要件で、長期保管が求められるオリジナルの生データはAWS S3などの安価なクラウドストレージにルーティングして保管することも可能だ。更にAWS S3ストレージに保存したデータを検索するための統合サーチ(Federated Search for Amazon S3)も用意しており、単なる保管だけでなく、分析もSplunkから容易にできる点にも注目したい。

アウトオブザボックスの分析テンプレートも日々の脅威の変化に合わせて定期的にリリースされており、検知ルールは当然MITRE ATT&CKなどのフレームワークにも準拠している。サイバーセキュリティ用のルールだけでなく、Insider Threat(内部不正)のルールも用意されている。

現在のXDRは主にサイバーセキュリティの検出と対応に焦点を当てている。しかし、企業のセキュリティリスクは、なりすましによる不正利用、内部不正、コンプライアンス対応など、多岐にわたっている。攻撃パターンのコモディティ化が難しいエリアもあり、AI検知機能だけで監視を充足できるのか疑問である。時代とともに変化する企業のセキュリティ脅威に対処するためには、柔軟に対応可能なSIEM基盤を中心に据え、セキュリティ運用を構築することが重要だ。これによって、幅広いリスクに対応することが可能となる。

「XDRのコンセプトは主にインシデント検知と事後の対応に焦点を当てていますが、SIEMをデータプラットフォームの中核として活用することで、インシデントの事前対応にも役立ちます。データはセキュリティチームだけでなく、従業員や経営陣とも共有され、セキュリティチームの成果を示すことで従業員のセキュリティリテラシー向上につながります。また、IT部門とセキュリティ部門が同じデータを共有し、迅速にコミュニケーションを取れれば、重大なセキュリティインシデントを未然に防ぐことも可能です。実際、あるお客様のCSIRTチームでは、Splunkを活用して予防策に焦点を当てた結果、重大なインシデント対応事案が減少し、IT環境のサイバーハイジーンの管理に集中できるようになったと報告されています」(横田氏)

データを見て解釈するチカラ、分析結果の判断力強化が重要

セキュリティインシデントへの即応(すばやく対応)には、組織が持つべき重要な要素がある。それは、ツールを適切に活用し、得られた情報を解釈し、対応判断する能力だ。また、適切な運用プロセスを設計することも重要である。SplunkはSIEM機能を中核にSOAR、UEBA、TIPを組み合わせたTDIR(Threat Detection and Incident Response)プラットフォームを提供しているが、これらはインシデント対応を効率化するためのツールであり、全ての対応(新たな脅威への対応やアラートのチューニングなど)を完全に自動化できるわけではない。

「もちろん、できるだけヒトの負担を減らしつつ、インシデント対応を自動化できる仕組みは必要ですが、すべての作業を完全に自動化するのは難しいです。情報の解釈や判断は人間が行う必要があり、そのためには“結果を解釈する力”が不可欠です。内製力を向上させ、効率的な運用プロセスを構築し、常に新しいリスクに対応できる組織として成長するためには、この“結果を解釈する力”を持った人材が必要です」(横田氏)

Splunkでは、ユーザー企業の内製力を強化するためのさまざまなサービスを提供している。特に注目すべきは、無償で誰でも利用できるサービスが豊富な点だ。セキュリティ担当者であれば、活用しない手はない。

まず、脅威情報の取得に関して、新しい脅威が日々登場する状況では、これらの情報を収集することが難しい。Splunkでは、専門のセキュリティ調査チーム「SURGe」が組織され、セキュリティ脅威情報の速報提供とセキュリティ侵害調査のためのTIPS配信を行っている。速報はメールで配信されるため、まずはこれに登録して最新の情報を取得することから始めることをお勧めする。

次に、攻撃シミュレーションツールである「Splunk Attack Range」があります。このツールを使えば、サンドボックス環境でSplunkが提供する検出ルール機能を試すことができる。セキュリティエンジニアであれば、脅威の検出ルールを開発し、その効果を検証するのに活用できる。もちろん、これも無償で提供されている。

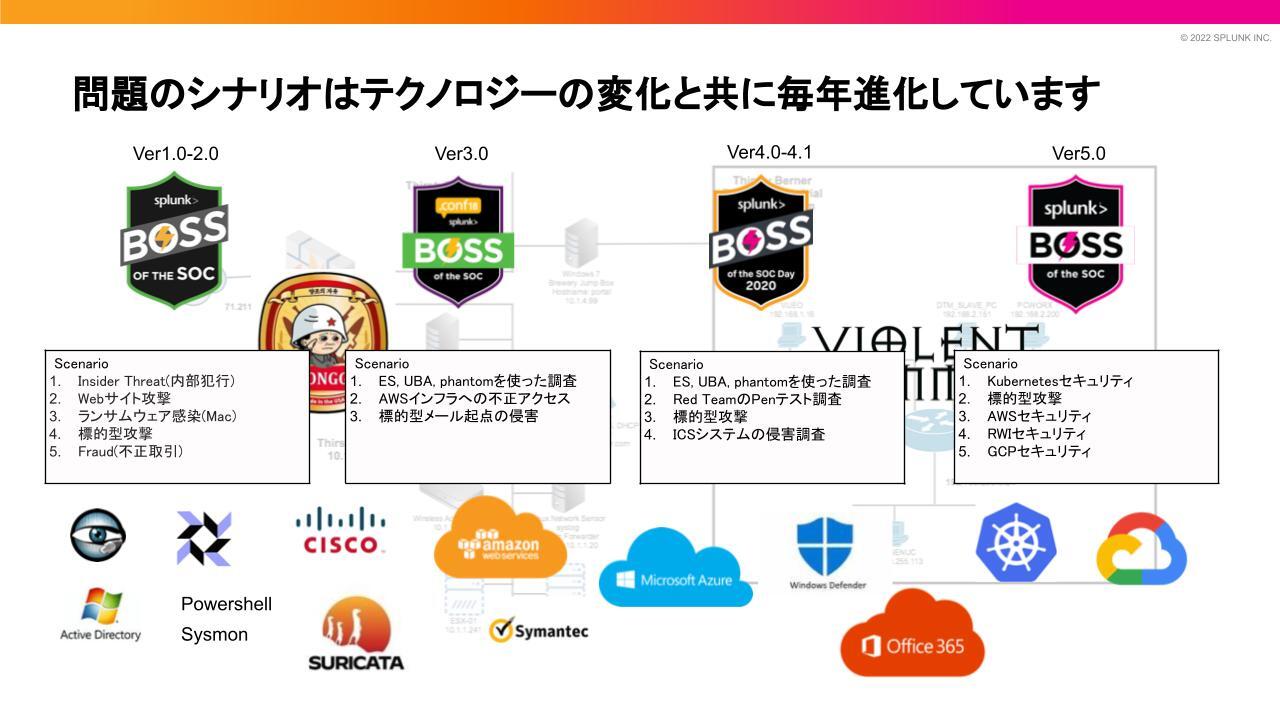

最後に、クイズ形式のCTF(Capture The Flag)イベント「Splunk Boss of the SOC」を紹介したい。このイベントでは、2〜4名のセキュリティチーム(ブルーチーム)として参加し、出題されたインシデントに対してSplunkを用いて調査を行い、そのスコアを競うというものだ。このイベントはクイズ形式で行われ、国内でも2017年から開催されており、毎回100名以上の参加者で賑わう毎年恒例の人気イベントとなっている。

横田氏は、「私たちが提供しているサービス/サポートは、お客さまの内製力を強化するのに役立ちます。実際に内製で行うかどうかはお客様内のリソースや環境しだいですが、外部へアウトソーシングするにしても、委託の内容や報告されるレポートを理解できるかどうかがポイントです。自社のセキュリティ監視が適切かどうかをしっかりと判断するためにも、Splunkのサービスを積極的に活用してセキュリティ監視能力の体幹を鍛え続けてください」とアドバイスする。

横田氏は、Splunkプラットフォームの最新機能によってデータ管理やフィルタリングの柔軟性が向上したことに注目し、セキュリティ対策だけでなく、IT運用の現場でも「Splunkにすでに取り込まれているデータを活用したい」「ITのトラブルシューティング時に利用したい」というニーズがあることを強調する。

さらに、「SplunkをセキュリティとIT運用に活用している例は多く、更にDX推進におけるビジネス分析にも役立つのではないかと考えるユーザーが増えています。事実、Splunkはデータに対するアクセス権限を柔軟に設定できるため、セキュリティチームとITチームとビジネス部門とでSplunkプラットフォームを共有することも容易です。投資効果を最大化するという意味でも、セキュリティ部門だけに閉じるのではなく、複数部門でもぜひ積極的に活用していただきたい。セキュリティ対応をきっかけにデータドリブンな日本企業を少しでも増やすお手伝いをしていきたいですね」と述べている。(横田氏)