日本の製造業は、さまざまな国・地域のさまざまな組織で成り立つグローバルサプライチェーンを形成するのがあたりまえになっている。昨今のサイバー犯罪者は、密接に連携するサプライチェーンの弱点を突いて、中心的な役割を担っている日本企業を狙い、情報の窃取や事業の停止を謀って、不当に金銭を得ようと企んでいる。そうした攻撃の動向をしっかりと踏まえたうえで、グローバルなセキュリティ施策を講じることが重要だ。

サイバー攻撃は、大きく3つのステップで実行される。第1ステップは、システムに潜む「既知の脆弱性」を悪用することだ。一般的な企業の内部には、管理者が把握できていない“野良端末”やパッチなどが適用されていない“脆弱な端末”が多く存在する。

第2のステップでは、こうした脆弱な端末を対象に、メールやWebを経由して初期の攻撃を仕掛けてくる。他の重要なシステムへ攻撃するための踏み台にしたり、マルウェアをダウンロードしてネットワーク内部に拡散させたりする。

そうした攻撃の最終目標は、強力な管理者権限を奪取して既存のセキュリティツールを無力化し、自由に情報を窃取したりシステムを停止したりできるようにすることである。

タニウム合同会社

Chief IT Architect CISSP、CISA

楢原盛史氏

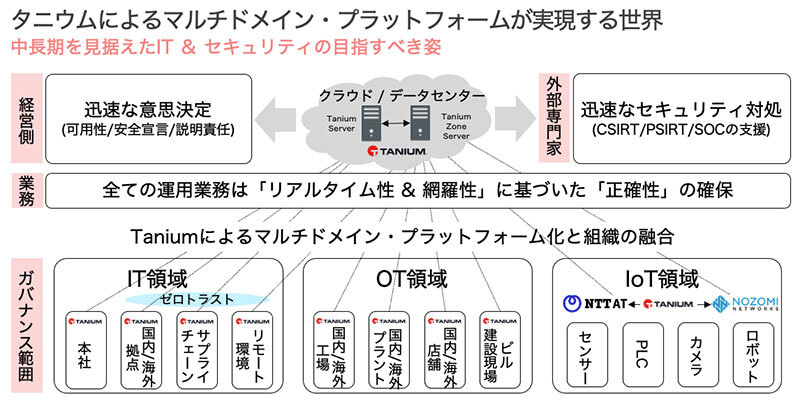

「製造業の多くは、日本の本社、国内グループ組織、海外のグループ組織やサプライヤーというピラミッド構造を形成しています。攻撃者は、強力に保護された本社を直接的に狙うことが難しくなっています。一方で対策が強化されていない海外組織やサプライヤーを狙って、段階的に権限を昇格して、本社ネットワークに入り込むのです。もちろんクラウド環境を悪用することもあります。ガバナンスはピラミッド全体、底辺から頂点までのすべてを対象にする ── “マルチドメイン”で考えなければなりません」と、タニウム Chief IT Architect CISSP、CISA 楢原盛史氏は述べる。

先進的なグローバル組織は、こうした広範なマルチドメイン環境をどのように守っているのだろうか。楢原氏によれば、平常時からすべての資産を可視化し、脆弱性を排除し続けているという。つまり「サイバー衛生管理」を徹底しているということだ。そして有事の際には、迅速なリスク対処と復旧を実行できるよう、いわゆる「サイバーレジリエンス」の備えを欠かさない。

「昔から行っている珍しくもない対策と思われるかもしれません。しかし重要なことは、サイバー衛生管理とサイバーレジリエンスの業務を“連続”かつ“動的”に回し続けるという点です。これには膨大な工数がかかり、実は非常に難しいことなのです。タニウムは、最優先で取り組むべき施策として、さまざまなお客さまをサポートしています」(楢原氏)

55%は脆弱な端末 サイバー衛生管理を徹底すべし

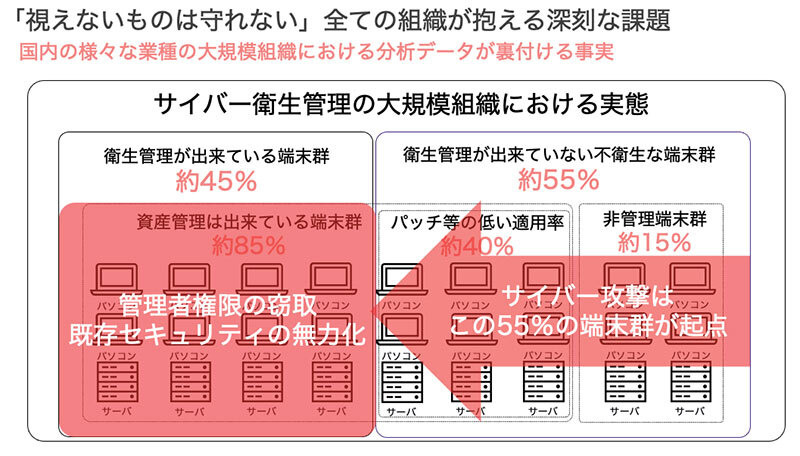

すべての資産を可視化することは、非常に重要である。見えないものは守れないというのは、常識であり大きな課題でもある。ある調査によれば、資産管理できているPC・サーバーは85%ほどにとどまり、非管理(野良)端末は平均で15%に達する。

資産管理できている端末群の中にも、Windows10のフューチャーアップデートなどパッチが正しく適用できていない端末が含まれており、なんと40%ぶんにもなるという。つまり、サイバー衛生管理ができていない不衛生な端末群は、組織全体の過半数の55%も存在しているということになる。

サイバー犯罪者は、55%の不衛生な端末を起点とし、これを踏み台として45%の正常な端末へ攻撃を仕掛ける。したがって、この55%を0%へ近づけていくことがサイバー衛生管理の重要なポイントである。

タニウムとセキュリティ専門機関の調査で実際に悪用された脆弱性を分類したところ、31%は非管理端末、22%はパッチ未適用、18%はセキュリティ設定の不備だったという。また楢原氏は、利用中のサービス基盤の脆弱性を突いた攻撃が増えていることも指摘する。

「1万台の端末がある組織ならば、1,500台もの非管理端末があるという計算になります。その中でもグループ組織やサプライチェーンの端末が狙われやすい傾向にあります。また利用中のサービス基盤がランサムウェアなどに侵害されると、もはや対処のしようがありません。ENSAのレポートでも、2021年のサプライチェーン攻撃は2020年の4倍に増加すると予測しています。だからこそ、まずは徹底したサイバー衛生管理が必要なのです」(楢原氏)

米国国家安全保障局(NSA)などの研究を米SANS Instituteがまとめたガイドライン『CIS Controls v8』でも、サイバー衛生管理を最優先のエンドポイント管理とし、リアルタイムかつ網羅的に資産を可視化し続け、脆弱性を排除し続けることを提案している。カナダサイバーインシデントレスポンスチーム(CCIRC)や米国国土安全保障省(CISA)は、サイバー衛生管理によって85%の脅威を防ぐことができるとしている。

正確な情報を基にした迅速な意志決定

リアルタイムかつ網羅的な可視化が必要

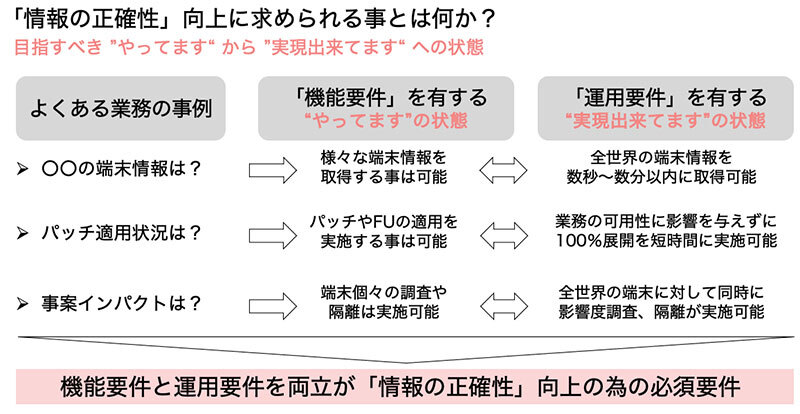

サイバーレジリエンスにおいては、経営層が迅速に意志決定することが非常に重要である。経営者から「うちは大丈夫か?」と問われ、応対に悩むIT担当者・セキュリティ担当者も多いのではないだろうか。

この経営者のセリフの意味は、「正確な情報を基に迅速に状況を把握したい」、そして「正確な情報を基に迅速に意志決定したい」、さらに「正確な情報を基に迅速な安全宣言・説明責任を果たしたい」 ── である。

ここで現場を見てみると、非管理端末が存在するために可視化が遅れる、制御も遅れる。結果的に得られる情報も不正確で、整合性も取れない。経営者の意志決定は阻害され、責務を達成することが難しくなる。

したがって、まず必要なのは常に正確な情報を確保することである。サプライチェーン全体をカバーする、マルチドメインの網羅性を持つ情報をリアルタイムに取得することが欠かせない。

「リアルタイム性は非常に重要なのです。現状でも、さまざまな情報を取得する術はある──機能要件を満たした状態かもしれません。これはあくまで“やっている”というレベルで、“実現できている”という状態ではありません。例えば、世界中の端末情報を数秒~数分で取得できる、業務の可用性を損ねずに短期間でパッチを100%展開できる、事案が世界中に与える影響を調査し必要に応じて隔離できる ── そうした運用要件を満たし、機能要件と両立することが、情報の正確性を向上するための必須要件なのです」(楢原氏)

セキュリティのサイロ化を防ぎ

リアルタイムにカバーするタニウム技術

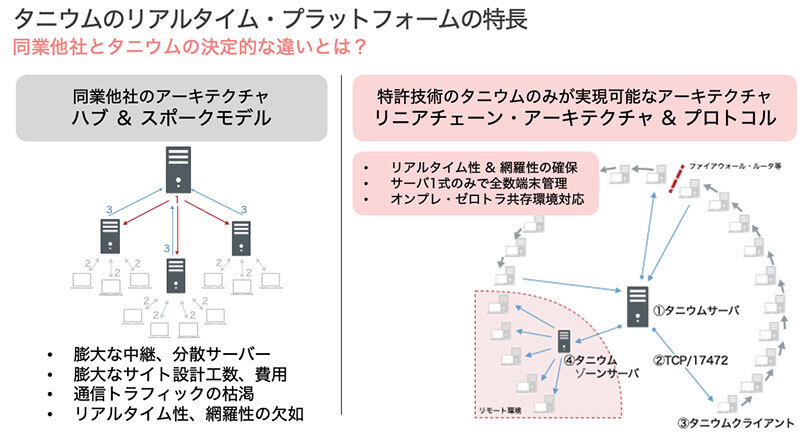

サイバー衛生管理やサイバーレジリエンスの実装で大きな問題となるのが、上述の非管理端末の存在に加えて、資産管理/パッチ管理/マルウェア対策/EDRなど多種多様なツールが導入され、マルチドメインで統制できていない点にある。セキュリティのサイロ化を解消し、リアルタイムなプラットフォームへと転換することが重要だ。

タニウムのソリューションは、NIST CSF(サイバーセキュリティフレームワーク)で定義されている「特定・防御・検知・対応・復旧」の機能をシングルエージェントで完全にカバーすることができる。パフォーマンスに優れ、数万台クラスの環境であってもリアルタイムかつ網羅的に可視化や制御を実現するという特長がある。

WindowsやMacなどのデスクトップOSだけでなく、Linux/Solaris/AIXなどのサーバーOS、組み込み系のWindows Embeddedまでカバーする。管理者権限・コマンドラインで実現できる機能は、すべてリアルタイム・網羅的に実行可能だ。管理端末の台数によらず、管理サーバーもシンプルな構成(一式)で済む。

この中核となる「リニアチェーン・アーキテクチャ&プロトコル」は、タニウムが5年の歳月をかけて開発した特許技術だ。一般的なハブ&スポーク方式ではなしえないリアルタイム性・網羅性を実現し、設計が容易で、ネットワークを逼迫することもない。オンプレミスとゼロトラストの共存環境にも対応する。

エンドポイントに導入するコアプラットフォームの他は、拡張モジュールとしてさまざまな機能が提供されている。サブスクリプションライセンスが採用されているため、必要な機能を有効にすればよい。今後も、ニーズに合わせてさまざまな機能が開発されていく計画という。

「サイロ化された従来の環境では、端末にさまざまなツールをインストールし、それぞれ大きなライセンス費用がかかります。機能が重複したり、PCのリソースを圧迫したりすることもあります。ハブ&スポークモデルの中継・分散サーバーの運用コストも無視できません。タニウムは各社のマルウェア対策ツールやWindows Defenderなどと連携してリアルタイムな管理を支援します。プラットフォームとして運用コストを抑えながらセキュリティレベルを高度化できるソリューションなのです」(楢原氏)

グローバルに数万台の端末を持つユーザーは、タニウムを導入し、IT資産の把握に6か月かかっていたものが5分に、Windows10 Future Updateの対応も6か月から2週間に、特定のリスクの影響度調査は2週間が10分に、汚染した個所の修復も2週間から15分へ、それぞれ劇的な期間短縮に成功した。非管理端末の定期調査もたった10分で完了し、パッチ適用率も3分で可視化でき、感染した端末の緊急隔離・遮断は5分、修復状況もたった10分で全数調査ができたという。

「経営者/ヘッドクォーターは、KPIという共通のスケールで集中的に状況をモニタリングし、可視化された不備を強制的に是正できます。網羅性(%)や時間軸(分)といったKPIをダッシュボードに可視化して、相対的なリスクを評価できます。従来の“見える化”ではなく、経営に対する“見せる化”です」(楢原氏)

製造業のガバナンスは、グローバルに広がるサプライチェーン全体をカバーし、IT・OT・IoTのすべての領域を網羅する必要がある。楢原氏は、「タニウムを活用したマルチドメイン・プラットフォームは、リアルタイムかつ網羅的な運用業務を可能とし、情報や制御の正確性を確保します。そして、経営者の迅速な意志決定とCSIRT/SOCチームの迅速なセキュリティ対処を強力に支援するソリューションなのです」と述べた。

サイバーセキュリティは、常に高度化、複雑化する脅威に後追いで対策を講じる歴史であったといえよう。サプライチェーンも高度化、複雑化が進む中で、セキュリティのリスクを低減させていくには、タニウムのソリューションのような統合的なアプローチを活用していくことが、サプライチェーン全体のサイバーハイジーンを確保する上でも近道である。