~Vectra AI, RaaS(サービスとしてのランサムウェア)集団のID情報攻撃手法の分析結果を発表~

ハイブリッドおよびマルチクラウド企業向けのAI主導型サイバー脅威検知・対応のパイオニアであるVectra AI(本社:カリフォルニア州サンノゼ、CEO:ヒテッシュ・セス)は、ハッカーグループ「Scattered Spider」の攻撃が頻発している中、同グループのランサムウェア活動による被害が顕在化した2022年から独自に研究分析し、このたび防御方法を発表しました。

「Scattered Spider」とは?

Scattered Spiderは、現在活動的なサイバー攻撃グループです。このグループにはStarfraud、UNC3944、Scatter Swine、Octo Tempest、Muddled Libraという別名もあります。彼らが取り組んでいるのは高い成功率を持つ、再現可能な攻撃をもたらすプレイブック(手順や要領を整備したチェックリスト)の開発であり、攻撃する対象は ID(個人の認識情報) に焦点を当てています。

Scattered Spider は、MFA (多要素認証)を回避し、クラウド上の ID を侵害、悪用しながら、最終的にクラウド、ネットワーク経由で私たちの個人情報に関わるあらゆるものを窃取し、企業の全環境に対して環境寄生型攻撃を行います。 Scattered Spider とALPHV Blackcatは両方ともランサムウェアによる攻撃をサービスとして提供・実行するビジネスモデルであるため、類似のサイバー攻撃グループと認識されています。

Scattered Spiderは何をするのか?

Scattered Spider と ALPHV Blackcat はこれまで、クラウド環境を導入した企業に対する従来型およびハイブリッド型の攻撃を実施してきました。 彼らは、企業システムの中で最も価値ある情報が保管されている場所をターゲットとして攻撃します。 さらにネットワークまたはクラウド上の単一の領域だけをターゲットするのではなく、システム環境全体を狙います。

彼らはサービス妨害と盗まれたデータを使った恐喝に重点を置いたランサムウェア戦略を持っています。このサービス妨害は DDoS(Distributed Denial of Service:攻撃対象となるウェブサーバーなどに対し、複数のコンピューターから大量のパケットを送りつけることで、正常なサービス提供を妨げる行為)ではありません。それは単にデータやシステムを壊すだけではなく、システムを暗号化し、アクセスをブロックすることで内部から業務を遮断することでビジネスの遂行を困難にします。 最終的に、重要データを外部に持ち出し、金銭を要求したり、機密データを世界に公開するといって企業や組織を脅迫します。

ランサムウェア攻撃者は多数存在しますが、Scattered Spider がより多くの注目を集めているのは、現在最も精度の高いランサムウェア攻撃で被害を拡大しているALPHV Blackcat と密接な関連があるためです。

ビジネスモデルとしてのランサムウェア

Scattered SpiderはRaaS(ビジネスモデルとしてのランサムウェア攻撃)を展開しており、このモデルでは実際に攻撃を行う組織と、攻撃のためのツールや技術を提供するプロバイダーによって構成されています。ALPHV Blackcat がツールのプロバイダーであり、アフィリエイトとプロバイダーの間には密接な関係があるため、ALPHV Blackcat がよく一緒に取り上げられるのです。

RaaSモデルを構成する組織にはID アクセスブローカーの側に立って攻撃している第三者グループが含まれ、最終的には Scattered Spider がこれらの攻撃を推進しています。Scattered Spider には独自のツールがありますが、プロバイダーが提供する既製のコントロールポイントも活用しています。最終的に交渉を行い、漏洩したデータを管理するのはプロバイダーです。攻撃を実施するScattered Spiderと攻撃ツールの提供者であるALPHV Blackcatの間には非常に親密な関係があるのです。

ALPHV Blackcatの現状とScattered Spiderの影響

Scattered Spiderによる最近の攻撃にはいくつかの変化が生じています。ランサムウェアグループであるALPHV Blackcat は、FBI の捜査によってウェブサイトが削除されたため、少なくとも名目上は市場から姿を消しました。しかし、それでもランサムウェアプロバイダーとしての存在を止めることはできていません。彼らのウェブサイトは閉鎖されてもすぐに復活し、Change Healthcareを攻撃しました。この攻撃が実施された後、ALPHV Brackcatはすぐに姿をくらましたため、ランサムウェア感染に協力したアフェリエイトは、身代金の分け前は一切受け取れませんでした。このような場合に通常起こるのは、攻撃者が最終的にその名前を変更し、彼らの攻撃ツールが別の方法で登場することです。こうしたことからScattered Spider の運用方法や使用する特定のツールには変化が生じる可能性があります。

Vectra AI は、過去に同様のランサムウェア攻撃者や、ランサムウェア領域に存在し、その動作方法に精通しているさまざまな SaaS サービスを確認してきました。 Vectra AI は、サイバー攻撃者の行動に関する検知・分析に重点を置いているため、ランサムウェア プロバイダーが使用するであろう中核的なテクニックを精度高く検知することができます。 当社の検知・分析にはScattered Spider が独自に開発した攻撃機能を持たないランサムウェア ツール市場の他のベンダーも含まれます。

クラウド中心のScattered Spider攻撃

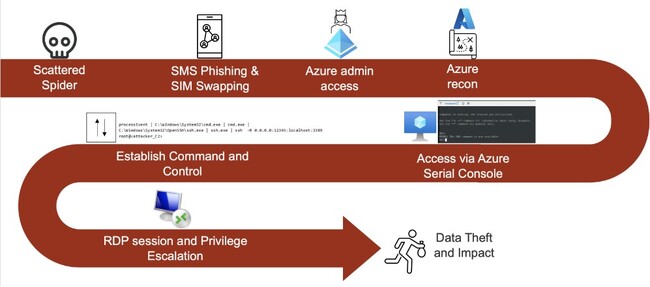

Scattered Spider は SMS フィッシングと SIM スワッピングを使用した ID 侵害からサイバー攻撃を開始します。 これは、攻撃者が MFA を迂回して ID へのログインを実行する手法です。 他にもこれを行う方法がいくつかありますが、これはこのグループや他の活動的な攻撃者にとってうまく機能した効果的な方法の 1 つです。

[画像1: (リンク ») ]

サインオンが疑わしいという兆候とこれを検知する方法はありますが、SMS フィッシングはアクセスを許可するパスであり、防止機能を迂回してサインオンできます。 このシナリオでは、ユーザーは Azure 管理者アカウントに権限昇格し、すぐにAzure環境内の脆弱な箇所を偵察します。 次に、Azure プラットフォームのさまざまなツールを操作し、Azure に展開された利用可能な仮想マシン(VM)にツールを配置します。

これはすべて、攻撃者が実際の IaaS環境に侵入可能なことを示しています。Azure (実際には Microsoft の各仮想マシン) にはシリアルコンソールと呼ばれる機能があるため、仮想マシン上で任意のコードを実行できました。 これは本質的には踏み台サーバです。これにより、攻撃者は、Azure クラウド内の VM である任意のエンドポイントからリバース SSH(インターネット上から、特定のネットワーク内に存在するローカルコンピュータに安全にアクセスする技術) などのコマンドを実行できるようになります。

ID 侵害として始まった攻撃はクラウドに移行し、さらにサービスとしてのプラットフォームコンポーネントから IaaS 部分に移行し、そこから従来のランサムウェア機能が機能します。コマンド&コントロールの展開、RDP(リモートデスクトッププロトコル)接続を介した横方向の移動の発生、権限昇格、およびネットワーク内を移動するランサムウェア攻撃者に見られる従来の戦術のすべてが、クラウド侵入の後、実際に実行されています。最終的には攻撃者がデータ窃盗を行い企業に大きな被害をもたらします。

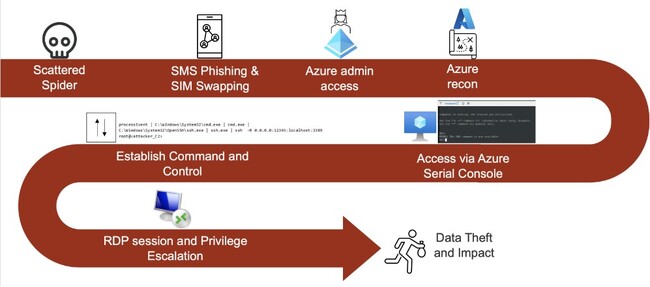

Scattered Spiderクラウド攻撃経路:守備側の視点

[画像2: (リンク ») ]

攻撃者はSMS フィッシングを通じて Microsoft Entra ID (マイクロソフト社が提供するクラウド型のID・アカウント管理サービス)の ID を攻撃しました。その侵害したID情報を使用して Azure サービスをターゲットとし、Azure IaaS にアクセスすると、攻撃者はコマンド&コントロールを展開し外部からリモート接続を可能とします。このように複数のアタックサーフェスにまたがった攻撃を行うことで、攻撃者は最小限の攻撃テクニックだけで、攻撃の糸口をつかむことを可能にします。そして、これは唯一の攻撃の種類ではなく、これから登場するテクニックを代表する攻撃の種類です。 この例はScattered Spiderの攻撃手法の一つに過ぎません。

IDへのアクセスと悪用が得意なScattered Spider

Scattered Spider がクラウド内で利用しているID侵害テクニックについては、従来の MITREで記載されています。SIM スワップ詐欺(攻撃者が相手のSIMを乗っ取った後、そのSIMで受信できるSMSを使った二段階認証を突破し、オンラインバンキングなどに不正ログインを行う攻撃)、MFA ボンビング(多要素認証消耗攻撃:プッシュ通知を悪用して、ユーザーに不正アクセスを承認させる手口)、そして音声フィッシングなどです。彼らは、MFA を迂回して別のIDを登録します。このプロセスをデバイスレベルで行い、テナントレベルやアカウントを操作し、データの収集を開始します。 それはアイデンティティ攻撃だけではなく、攻撃者の領域の全範囲に及びます。

Scattered Spiderに対するMITRE ATT&CKのビュー

Scattered Spiderは環境寄生型、つまり他者の個人情報を利用して興味のある環境間を行き来し、持続的にシステムに存在します。商用リモートアクセスツールやサードパーティソフトウェアでコマンド&コントロールチャネルを頻繁に使用するなど、標準的なランサムウェア・プレイブックを実行しています。

Scattered Spiderは斬新なペイロード(マルウェアが保有する悪性コード)を開発しているわけではありません。代わりに、他の場所で検証されたツールを利用してサービスとしてランサムウェアモデルを提供しています。 Scattered Spiderの戦略は、横方向(ラテラル)の動きを使用して Mimikatz などのツールによる資格情報の取得、管理者権限への昇格、RDP(リモートデスクトッププロトコル)を実行し、Active Directory を攻撃するなど感染範囲を拡大し、企業から重要情報を持ち出すといった影響を与えることです。

Vectra AI の Scattered Spider に対する MITRE ATT&CK クラウド ID による防御方法

Vectra AI はこれまでScattered Spiderを監視してきました。彼らが展開する“サービスとしてのランサムウェア活動”への私たちの対応は効果的であることが証明されました。< (リンク ») >Vectra AI は、これまでの監視活動や様々な分析に基づき、個人情報をクラウド側から、攻撃者とその行動を正確に特定し、完全に防御する対策方法を構築しました。

Vectra AI は、Scattered Spider、および類似の攻撃から、クラウド、ネットワーク、およびIDを防御するためのソリューションを提供します。この種の攻撃者の多様性を考慮すると、ID 段階から実際の種類のネットワークコンポーネントにいたるクラウド段階までの可視性と、その範囲を確保した後の明確性の両方を確保することが重要です。

Vectra AI の優先順位付けが実行されると、まず通常とは異なるシグナルを察知した場合、そのシグナルを分析し、ネットワークとクラウドの間で発生するあらゆる変化を明確にします。 次に、レスポンス側またはコントロール側から、アカウントを無効にする Azure AD 統合やネットワーク上の Active Directory 統合、エンドポイントを無効にする EDR 統合などを実行することで企業のデータおよびシステムへの攻撃を防御します。

Vectra AIについて

Vectra AIは、ハイブリッド攻撃の検知、調査、対応におけるリーダーです。Vectra AI Platformは、パブリッククラウド、SaaS、アイデンティティ、データセンターのネットワークにわたる統合シグナルを単一のプラットフォームで提供します。Vectra AIの特許取得済みのAttack Signal Intelligence (TM)により、セキュリティ・チームは最先端のハイブリッド・サイバー攻撃を迅速に検知、優先順位付け、調査、対応することができます。AI主導の検知に関する35件の特許と、MITRE D3FENDにおける最多のベンダーリファレンスにより、世界中の組織がハイブリッド攻撃者のスピードと規模に合わせて動くために、Vectra AIプラットフォームとMDRサービスを信頼しています。詳細については、 (リンク ») をご参照ください。製品デモについては、 (リンク ») からお問合せください。Vectra AIではNDRの進化とVectra AIについてマンガを通してご紹介しています。 (リンク »)

プレスリリース提供:PR TIMES (リンク »)

ハイブリッドおよびマルチクラウド企業向けのAI主導型サイバー脅威検知・対応のパイオニアであるVectra AI(本社:カリフォルニア州サンノゼ、CEO:ヒテッシュ・セス)は、ハッカーグループ「Scattered Spider」の攻撃が頻発している中、同グループのランサムウェア活動による被害が顕在化した2022年から独自に研究分析し、このたび防御方法を発表しました。

「Scattered Spider」とは?

Scattered Spiderは、現在活動的なサイバー攻撃グループです。このグループにはStarfraud、UNC3944、Scatter Swine、Octo Tempest、Muddled Libraという別名もあります。彼らが取り組んでいるのは高い成功率を持つ、再現可能な攻撃をもたらすプレイブック(手順や要領を整備したチェックリスト)の開発であり、攻撃する対象は ID(個人の認識情報) に焦点を当てています。

Scattered Spider は、MFA (多要素認証)を回避し、クラウド上の ID を侵害、悪用しながら、最終的にクラウド、ネットワーク経由で私たちの個人情報に関わるあらゆるものを窃取し、企業の全環境に対して環境寄生型攻撃を行います。 Scattered Spider とALPHV Blackcatは両方ともランサムウェアによる攻撃をサービスとして提供・実行するビジネスモデルであるため、類似のサイバー攻撃グループと認識されています。

Scattered Spiderは何をするのか?

Scattered Spider と ALPHV Blackcat はこれまで、クラウド環境を導入した企業に対する従来型およびハイブリッド型の攻撃を実施してきました。 彼らは、企業システムの中で最も価値ある情報が保管されている場所をターゲットとして攻撃します。 さらにネットワークまたはクラウド上の単一の領域だけをターゲットするのではなく、システム環境全体を狙います。

彼らはサービス妨害と盗まれたデータを使った恐喝に重点を置いたランサムウェア戦略を持っています。このサービス妨害は DDoS(Distributed Denial of Service:攻撃対象となるウェブサーバーなどに対し、複数のコンピューターから大量のパケットを送りつけることで、正常なサービス提供を妨げる行為)ではありません。それは単にデータやシステムを壊すだけではなく、システムを暗号化し、アクセスをブロックすることで内部から業務を遮断することでビジネスの遂行を困難にします。 最終的に、重要データを外部に持ち出し、金銭を要求したり、機密データを世界に公開するといって企業や組織を脅迫します。

ランサムウェア攻撃者は多数存在しますが、Scattered Spider がより多くの注目を集めているのは、現在最も精度の高いランサムウェア攻撃で被害を拡大しているALPHV Blackcat と密接な関連があるためです。

ビジネスモデルとしてのランサムウェア

Scattered SpiderはRaaS(ビジネスモデルとしてのランサムウェア攻撃)を展開しており、このモデルでは実際に攻撃を行う組織と、攻撃のためのツールや技術を提供するプロバイダーによって構成されています。ALPHV Blackcat がツールのプロバイダーであり、アフィリエイトとプロバイダーの間には密接な関係があるため、ALPHV Blackcat がよく一緒に取り上げられるのです。

RaaSモデルを構成する組織にはID アクセスブローカーの側に立って攻撃している第三者グループが含まれ、最終的には Scattered Spider がこれらの攻撃を推進しています。Scattered Spider には独自のツールがありますが、プロバイダーが提供する既製のコントロールポイントも活用しています。最終的に交渉を行い、漏洩したデータを管理するのはプロバイダーです。攻撃を実施するScattered Spiderと攻撃ツールの提供者であるALPHV Blackcatの間には非常に親密な関係があるのです。

ALPHV Blackcatの現状とScattered Spiderの影響

Scattered Spiderによる最近の攻撃にはいくつかの変化が生じています。ランサムウェアグループであるALPHV Blackcat は、FBI の捜査によってウェブサイトが削除されたため、少なくとも名目上は市場から姿を消しました。しかし、それでもランサムウェアプロバイダーとしての存在を止めることはできていません。彼らのウェブサイトは閉鎖されてもすぐに復活し、Change Healthcareを攻撃しました。この攻撃が実施された後、ALPHV Brackcatはすぐに姿をくらましたため、ランサムウェア感染に協力したアフェリエイトは、身代金の分け前は一切受け取れませんでした。このような場合に通常起こるのは、攻撃者が最終的にその名前を変更し、彼らの攻撃ツールが別の方法で登場することです。こうしたことからScattered Spider の運用方法や使用する特定のツールには変化が生じる可能性があります。

Vectra AI は、過去に同様のランサムウェア攻撃者や、ランサムウェア領域に存在し、その動作方法に精通しているさまざまな SaaS サービスを確認してきました。 Vectra AI は、サイバー攻撃者の行動に関する検知・分析に重点を置いているため、ランサムウェア プロバイダーが使用するであろう中核的なテクニックを精度高く検知することができます。 当社の検知・分析にはScattered Spider が独自に開発した攻撃機能を持たないランサムウェア ツール市場の他のベンダーも含まれます。

クラウド中心のScattered Spider攻撃

Scattered Spider は SMS フィッシングと SIM スワッピングを使用した ID 侵害からサイバー攻撃を開始します。 これは、攻撃者が MFA を迂回して ID へのログインを実行する手法です。 他にもこれを行う方法がいくつかありますが、これはこのグループや他の活動的な攻撃者にとってうまく機能した効果的な方法の 1 つです。

[画像1: (リンク ») ]

サインオンが疑わしいという兆候とこれを検知する方法はありますが、SMS フィッシングはアクセスを許可するパスであり、防止機能を迂回してサインオンできます。 このシナリオでは、ユーザーは Azure 管理者アカウントに権限昇格し、すぐにAzure環境内の脆弱な箇所を偵察します。 次に、Azure プラットフォームのさまざまなツールを操作し、Azure に展開された利用可能な仮想マシン(VM)にツールを配置します。

これはすべて、攻撃者が実際の IaaS環境に侵入可能なことを示しています。Azure (実際には Microsoft の各仮想マシン) にはシリアルコンソールと呼ばれる機能があるため、仮想マシン上で任意のコードを実行できました。 これは本質的には踏み台サーバです。これにより、攻撃者は、Azure クラウド内の VM である任意のエンドポイントからリバース SSH(インターネット上から、特定のネットワーク内に存在するローカルコンピュータに安全にアクセスする技術) などのコマンドを実行できるようになります。

ID 侵害として始まった攻撃はクラウドに移行し、さらにサービスとしてのプラットフォームコンポーネントから IaaS 部分に移行し、そこから従来のランサムウェア機能が機能します。コマンド&コントロールの展開、RDP(リモートデスクトッププロトコル)接続を介した横方向の移動の発生、権限昇格、およびネットワーク内を移動するランサムウェア攻撃者に見られる従来の戦術のすべてが、クラウド侵入の後、実際に実行されています。最終的には攻撃者がデータ窃盗を行い企業に大きな被害をもたらします。

Scattered Spiderクラウド攻撃経路:守備側の視点

[画像2: (リンク ») ]

攻撃者はSMS フィッシングを通じて Microsoft Entra ID (マイクロソフト社が提供するクラウド型のID・アカウント管理サービス)の ID を攻撃しました。その侵害したID情報を使用して Azure サービスをターゲットとし、Azure IaaS にアクセスすると、攻撃者はコマンド&コントロールを展開し外部からリモート接続を可能とします。このように複数のアタックサーフェスにまたがった攻撃を行うことで、攻撃者は最小限の攻撃テクニックだけで、攻撃の糸口をつかむことを可能にします。そして、これは唯一の攻撃の種類ではなく、これから登場するテクニックを代表する攻撃の種類です。 この例はScattered Spiderの攻撃手法の一つに過ぎません。

IDへのアクセスと悪用が得意なScattered Spider

Scattered Spider がクラウド内で利用しているID侵害テクニックについては、従来の MITREで記載されています。SIM スワップ詐欺(攻撃者が相手のSIMを乗っ取った後、そのSIMで受信できるSMSを使った二段階認証を突破し、オンラインバンキングなどに不正ログインを行う攻撃)、MFA ボンビング(多要素認証消耗攻撃:プッシュ通知を悪用して、ユーザーに不正アクセスを承認させる手口)、そして音声フィッシングなどです。彼らは、MFA を迂回して別のIDを登録します。このプロセスをデバイスレベルで行い、テナントレベルやアカウントを操作し、データの収集を開始します。 それはアイデンティティ攻撃だけではなく、攻撃者の領域の全範囲に及びます。

Scattered Spiderに対するMITRE ATT&CKのビュー

Scattered Spiderは環境寄生型、つまり他者の個人情報を利用して興味のある環境間を行き来し、持続的にシステムに存在します。商用リモートアクセスツールやサードパーティソフトウェアでコマンド&コントロールチャネルを頻繁に使用するなど、標準的なランサムウェア・プレイブックを実行しています。

Scattered Spiderは斬新なペイロード(マルウェアが保有する悪性コード)を開発しているわけではありません。代わりに、他の場所で検証されたツールを利用してサービスとしてランサムウェアモデルを提供しています。 Scattered Spiderの戦略は、横方向(ラテラル)の動きを使用して Mimikatz などのツールによる資格情報の取得、管理者権限への昇格、RDP(リモートデスクトッププロトコル)を実行し、Active Directory を攻撃するなど感染範囲を拡大し、企業から重要情報を持ち出すといった影響を与えることです。

Vectra AI の Scattered Spider に対する MITRE ATT&CK クラウド ID による防御方法

Vectra AI はこれまでScattered Spiderを監視してきました。彼らが展開する“サービスとしてのランサムウェア活動”への私たちの対応は効果的であることが証明されました。< (リンク ») >Vectra AI は、これまでの監視活動や様々な分析に基づき、個人情報をクラウド側から、攻撃者とその行動を正確に特定し、完全に防御する対策方法を構築しました。

Vectra AI は、Scattered Spider、および類似の攻撃から、クラウド、ネットワーク、およびIDを防御するためのソリューションを提供します。この種の攻撃者の多様性を考慮すると、ID 段階から実際の種類のネットワークコンポーネントにいたるクラウド段階までの可視性と、その範囲を確保した後の明確性の両方を確保することが重要です。

Vectra AI の優先順位付けが実行されると、まず通常とは異なるシグナルを察知した場合、そのシグナルを分析し、ネットワークとクラウドの間で発生するあらゆる変化を明確にします。 次に、レスポンス側またはコントロール側から、アカウントを無効にする Azure AD 統合やネットワーク上の Active Directory 統合、エンドポイントを無効にする EDR 統合などを実行することで企業のデータおよびシステムへの攻撃を防御します。

Vectra AIについて

Vectra AIは、ハイブリッド攻撃の検知、調査、対応におけるリーダーです。Vectra AI Platformは、パブリッククラウド、SaaS、アイデンティティ、データセンターのネットワークにわたる統合シグナルを単一のプラットフォームで提供します。Vectra AIの特許取得済みのAttack Signal Intelligence (TM)により、セキュリティ・チームは最先端のハイブリッド・サイバー攻撃を迅速に検知、優先順位付け、調査、対応することができます。AI主導の検知に関する35件の特許と、MITRE D3FENDにおける最多のベンダーリファレンスにより、世界中の組織がハイブリッド攻撃者のスピードと規模に合わせて動くために、Vectra AIプラットフォームとMDRサービスを信頼しています。詳細については、 (リンク ») をご参照ください。製品デモについては、 (リンク ») からお問合せください。Vectra AIではNDRの進化とVectra AIについてマンガを通してご紹介しています。 (リンク »)

プレスリリース提供:PR TIMES (リンク »)

本プレスリリースは発表元企業よりご投稿いただいた情報を掲載しております。

お問い合わせにつきましては発表元企業までお願いいたします。

お問い合わせにつきましては発表元企業までお願いいたします。