2015年7月15日16:00(日本時間)、マイクロソフトは「Windows Server 2003」のサポートを終了した。現在、ライセンス認証やセキュリティ更新プログラムの提供を含む、すべてのサポートが行われていない。マイクロソフトは、パートナー各社や経済産業省・商工会議所らと連携して、2008年4月から折に触れて、Windows Server 2003のサポート終了時期と移行の重要性を告知してきたが、サポート終了時点で約6万台が残るとしている。

そのうちの何台かが、自社に残っていないだろうか。これらのサーバーは、マルウェア・標的型攻撃・情報漏洩などのリスクが高くなる。実害が発生すれば、企業活動にも大きな影響を及ぼすとともに、自社の情報管理能力に対する信頼も著しく下がるだろう。

では、残っているWindows Server 2003のサーバーのために、今何をチェックすべきだろうか。

Windows Server 2003、サポート終了の現状

Windows Server 2003は、2003年6月から2008年4月までの約5年間に出荷された。この時期に導入・アップデートされた情報システムは、リプレースしていなければ、Windows Server 2003を利用している可能性が高い。市場調査会社のIDC Japanの「国内Windows Server 2003 サポート終了対応に関する調査結果」によると、ファイルサーバーでの利用が67.7%、「電子メール/イントラ/情報共有システム」が24.0%、「Webサイト」が18.6%であったという。

もしかすると、「インターネットからサーバーを切り離しておけば、大丈夫だろう」と考えているかも知れないが、じつは、それだけでは安心できないのだ。

経済産業省の外郭団体である独立行政法人 情報処理推進機構(IPA)は、2015年4月に発表した「Windows Server 2003のサポート終了に伴う注意喚起」の中で、『内部不正や標的型攻撃に脆弱性が悪用されると、ファイルサーバーやリモートデスクトップ用のターミナルサーバーなど企業・組織内部の閉じた環境に設置したサーバーであっても、「権限昇格による機密情報の閲覧・窃取」「データやシステムの破壊」の可能性があります』と述べている。

外部に接続したサーバーであっても、企業内部からしかアクセスできないサーバーであっても、サポートが終了したソフトウェアを放置すべきではない。

内部不正に悪用されるイメージ

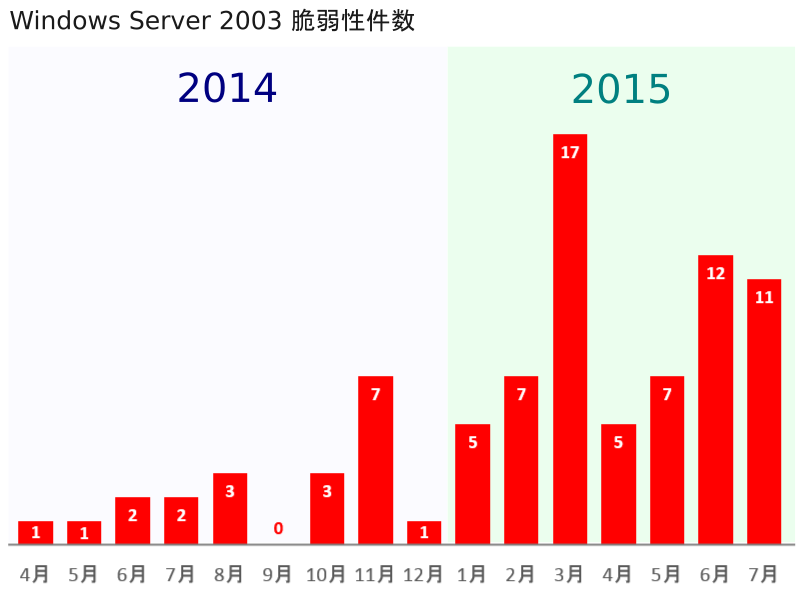

Windows Server 2003に対する脆弱性は、サポート終了が近づいた2015年4月以降も決して減っていない。IPAが運営する脆弱性対策情報データベースJVN iPediaでは、2015年4月以降、Windows Server 2003/R2について、35件の脆弱性を報告している。今後も、脆弱性は発見され続ける可能性があり、Windows Server 2003を使い続ける限り、企業活動はリスクにさらされることになる。

Windows Server 2003 に対する脆弱性の報告件数

(JVN iPedia を参考に編集部が作成)

リスクを把握しながら、なぜ先送りしたのか

情報システムの担当者であれば、Windows Server 2003のサポート終了を「まったく知らなかった」ということは考えにくいと思う。「人手不足で手が回らなかった」「予算が確保できなかった」というように、何らかの理由があったのではないだろうか。マイナンバー対応(2015年10月)やSQL Server 2005の延長サポート終了(2016年4月)など、別のシステム対応に合わせてリプレースのタイミングを計っている場合もあるだろう。

Windows Server 2003のサポート終了することを知っていれば、当然、最後のセキュリティ更新プログラムなども適用しているだろう。であるならば、今チェックしておくべきことは、なぜリスクを把握しながら先送りすることになったのか、状況を整理しながら、今後の対応策を具体化しておくことが重要かつ不可欠だろう。

この後のダイジェスト

- 今まで、なぜ対策が後手に回ったのか

- 場当たり対応から脱却するため今後の方針

- 具体的な対応プランを、どのように計画するか