実ユーザーと同じ条件でGen10サーバーのファームウェアを攻撃、その結果は……

とはいえ、セキュリティ関連の事件・事故に関する詳細な情報は、なかなか一般には公開されない。顧客からは、「HPEのサーバーは、こうした物理レベル、ファームウェアレベルの攻撃に、実際どの程度耐えられるのか」との疑問の声もあったという。こうした背景からHPEではサイバーディフェンス研究所に対し、「Gen10サーバーに特別な対策は施さず、Gen10サーバーについての特別な情報も渡さず、普通のユーザーと同じ条件で」の検証を依頼した。

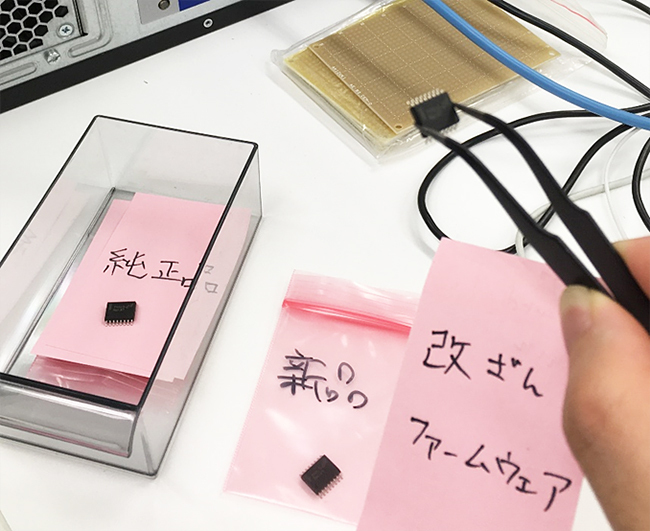

検証の依頼先であるサイバーディフェンス研究所では、組込機器を対象として、現実の攻撃を想定したテストを実施する「組込機器診断」のサービスを展開している。組込機器診断では、フラッシュメモリなどの媒体を基板から取り外してファームウェアを改ざんすることも当たり前であり、今回の検証を打診したセキュリティベンダの中でも、検証が実施可能だろうという回答を最も早く得られた。

サイバーディフェンス研究所の手島氏はいくつか実証された手法を試してみたが、検証期間内にGen10のファームウェアに対する攻撃は成立しなかった

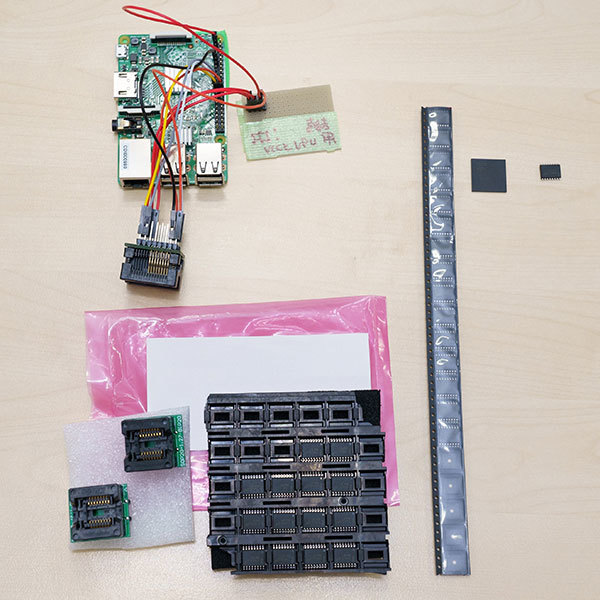

手島氏は「信頼のチェーンの構成を伺って、まずターゲットとなりうる要素は2つあると考えた。1つはBIOS、もう1つは改ざんの有無を確認したり、サーバーの遠隔管理を支援するiLOだ」と述べた。(注釈1)また同氏から今回の調査に対する事前準備を振り返ってもらうと「予めサーバーを貸与してもらい、基板を確認して、必要なツールをスムーズに準備できた。今回はインターネット通販でツールを準備したが、その価格は1万円、フラッシュメモリを含めても合わせて5万円だった。」という。ツールの価格は安く、入手性は格段に良くなり、攻撃者側のハードルが下がっていることを目の当たりにして我々は衝撃を受けた。

ここからは検証した内容と結果を記載していく。

まず、BIOSの本体部分と思われる領域に1バイト分だけ変更(=改ざん)を加えてみたところ「あっさりiLOのデジタル署名によって検知され、元の状態に戻されてしまった」と手島氏は振り返る。「BIOSの動作に影響しそうな領域は順番に改ざんしてみたが、全て検知されてしまうので、テスト期間内での検知機構の迂回をあきらめた。」(同氏)

次に手島氏は、BIOSが保存されたフラッシュメモリを、何も入っていない新品のフラッシュメモリに差し替えて起動を妨げる、というアプローチを試したが、やはりiLOがあっさり検知して、健全な状態でサーバー内に保存されているBIOSが新品のフラッシュメモリに書き込まれ、サーバーは問題なく起動した。サービス妨害などを目的とした攻撃からの防御に役立つだけでなく、万一ファームウェアの更新に失敗したときなどにも有効な機能と言えそうだ。

手島氏が最後に試したのがiLO自体の改ざんだ。iLO本文に変更を加えた結果、「これも、iLO自身が改ざんを検知し、リカバリイメージを読み出して元の状態に戻され、改ざんは成立しなかった」という。

サイバーディフェンス研究所の手島氏によると、今回のテストに使用したツールは全て市販されている機器で、予算は5万円以内で収まったという

このように、悪意ある攻撃者の立場からは残念であり、そして守るべきわれわれの立場からは大変歓迎すべきことに、Gen10に対するファームウェア改ざんによる攻撃は困難だ、というのが、手島氏の結論だ。

なお、輸送中など、サーバーの電源が入っていない状態でも、サーバーをシーリングしていた蓋が開けられた場合には、電源投入後にiLOの管理画面に警告が表示されるほか、ログとしても残るため、「何かおかしいことがあった」とユーザーが気づくことは可能だ。

ちなみに、最近はIoT機器のハードウェアセキュリティを検査する機会が増えていると言う手島氏。中には脆弱性が残る残念な設計も少なくないそうだが、HPEサーバーについては「ファームウェアの完全性を十分に意識して作られている優れた製品だ。コードも秘密鍵もチップの中に格納されており、手を出せない。IoT機器にとっても『理想の設計』だ」と述べている。

さらに「高機能なサーバーなので、基板には隙間なく回路が密集しているかと思ったら、開けて見てみると意外にもそのようなことはなく整理されていて驚いた。基板から美しさを感じる。」とも述べた。これには「使い勝手とセキュリティの両立を目指し、誰でも分かり、メンテナンスできるユニバーサルデザインを追求してきたことも大きい」(及川氏)ようだ。機械的な信頼度が、基板の美しさにも反映された例とも言える。

絵空事ではないファームウェアレベルの攻撃、耐性を持った製品で対策を

一度導入したら未来永劫動き続ける機器というものは存在しない。最近では、Windows 7のサポート期限切れにともないWindows 10への移行がIT部門の課題の1つとなっているが、実は、クライアント側だけでなくサーバー側でもOS移行の必要性が高まっている。「サポート期限が切れればパッチが提供されなくなり、脆弱性が修正されないという問題もあるが、そもそも設計時の想定よりも、脅威が進化している という根本的な問題がある」と及川氏は述べ、しかるべきタイミングで新しいシステムへの移行、世代交代が不可欠だとした。

その際には、低レイヤにおけるセキュリティ対策も重要なポイントだ。機密情報の漏洩や不正アクセスが跋扈する世の中だが、報道される例の多くは、メールや悪意あるサイトでユーザーをだまし、OSよりも上のレイヤで不正なプログラムを実行させる手段が中心だ。このため、「まさか、わざわざチップを狙ってくる攻撃者はいないだろう」と思いがちだが、攻撃者はそうした思い込みの隙を狙ってくる。地政学的な状況が緊迫している地域では、機密情報や軍事情報、あるいは国の競争力につながる知的財産を狙う手段として、ハードウェアやファームウェアに対する攻撃が着目されている。このようなサイバー攻撃の技術が容易に手に入る今、もちろん民間企業もいつなんどき標的になるか、他人事ではない経営リスクである。

今回のサイバーディフェンス研究所の検証によって、こうした低レイヤの攻撃に対するHP Gen10サーバーがもつ「信頼のチェーン」の有効性が確認された。時代を先取りし、いち早くセキュリティに投資して開発してきた成果といえるだろう。

及川氏は「近年のハードウェアはあまりにも、複雑化・ブラックボックス化しており、万一そこに侵入されるとほぼ手の打ちようがないし、そこに対する攻撃も絵空事ではない。だからからこそきちんと手を打ち、対策を実装すれば、攻撃者と戦うことができる」と述べ、このリスクを認識した上で、対策が施されている製品を選ぶことが重要だと述べた。

手島氏は「せっかく、機器側で素晴らしいセキュリティ機能をサポートしているのだから、それを生かさなければもったいない。OSのパッチだけでなくファームウェアのアップデートやログの監視を行い、適切に運用していくことで、よりよいセキュリティが実現できるはず」と述べ、運用も視野に入れながら対策していくことを推奨している。また、手島氏は「今回は惨敗したが、実施時期の制約があったためできなかった手法が残っている。iLOの処理を詳細に解析する、コールドブートアタックでSDRAMの内容を全て読み出して解析する等の手段があり、次はもっと時間をかけてリベンジしたい。」と述べ、iLOの「信頼のチェーン」に対する闘志を燃やしている。

- テスト対象:HPE ProLiant ML110 Gen10

- テスト実施時期:2018年8月

- テスト実施者:手島裕太(株式会社サイバーディフェンス研究所 技術部 分析官)

- テスト条件:予め定められた期間内で、BIOSおよびiLOのファームウェアを改ざんし、iLOの改ざん検知機構である「信頼のチェーン」が動作することを確認した。また、「信頼のチェーン」の迂回を試みたが、期間内での迂回は困難と判断した。

注釈1:時間、資金や機材に制限が無ければ、内部犯を利用した攻撃や、電子顕微鏡と超微細レーザーを使ったサイドチャネル攻撃という手法もある。