インシデントチケット発行からクローズまで、一連のフローを自動化

ここでは、AutoFocusの脅威情報を「ServiceNow Security Incident Response」から活用し自動化するデモを紹介しよう。

ServiceNow Security Incident Responseのダッシュボード画面には、インシデントの発生状況やその対応状況、脆弱性の発生状況などといった重要情報のトレンドが表示される。この画面から、例えば特定の脆弱性が自社IT資産のどの部分に該当するかといった情報を見ていくことが可能だ。影響範囲などの特定は、ServiceNow Security Incident Responseが構成情報を元に自動で解析している。

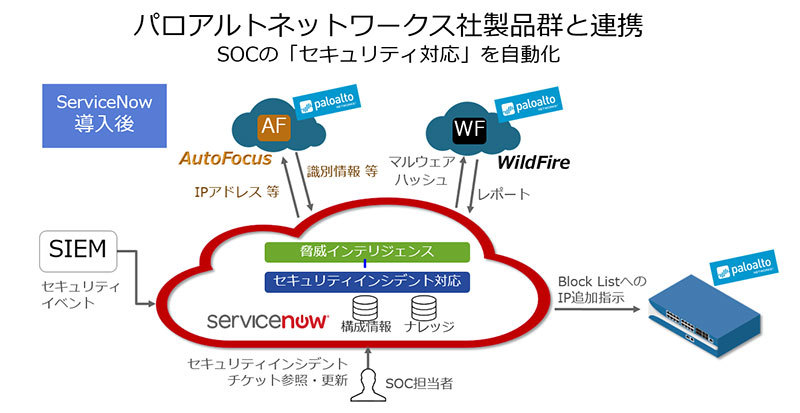

インシデント発生時、例えば別途運用しているSIEMからのセキュリティイベントをServiceNow Security Incident Responseが受け取った場合には、ServiceNow Security Incident Responseが自動でインシデントチケットを発行する。このときも、インシデントの内容をServiceNow Security Incident Responseが自動で判別し、影響を受ける資産などを洗い出してくれる。

発行されたインシデントチケットの状況は、ServiceNow Security Incident Responseのステートチャート画面により一目で把握できる。なお、インシデント対応プロセスはNISTのベストプラクティスに基づく「ドラフト→分析→封じ込め→根絶→復旧→レビュー→クローズ」という流れになっており、各インシデントについて現状のフェーズで何をすべきかといったマネジメントがServiceNow Security Incident Responseで行われる。

分析段階では、AutoFocusからの脅威情報を受け取ったServiceNow Security Incident Responseが構成情報に基づき依存関係などを解析、影響範囲を図示してくれる。この範囲に応じて、以降のフェーズの対処を行っていく。AutoFocusから得られた脅威情報もServiceNow Security Incident Responseの画面上で分かりやすく読むことができ、例えばWildFireで解析されたマルウェアのハッシュやソースIP、宛先IPなど対策に必要な情報をここで得ることができる。また、脅威に対するナレッジデータなどの調査もServiceNow Security Incident Responseが自動で行い、ナレッジデータベースからの自動抽出もお手のもの。例えば、ナレッジデータベース内に手順書などがあれば、それも利用可能だ。

封じ込めや根絶などを行う段階に入ると、ServiceNow Security Incident Responseは影響範囲に応じた連絡先や、関係各部署がどのような作業をすべきかを抽出し、プロセスを自動で実行したり、各部署の進捗をチェックしていく。またそれぞれの作業期限も、影響範囲となるシステムのSLA要件などを加味して自動で決定される。

自動対処についてはユーザーの運用ポリシー次第だが、例えば脅威を封じ込めるためファイアウォールで宛先や送信元のIPアドレスをブロックするなどを自動で実施することが可能。IT部門トップなど特定の権限者による許可が必要といったポリシーがあるなら、それも事前にワークフローとして設定しておくことで、承認依頼などをServiceNow Security Incident Responseが自動で処理してくれる。