“気づけない攻撃”標的型サイバー攻撃──。その手口の高度化・巧妙化に歯止めはかからず、企業・組織のセキュリティリスクを増大させ続けている。そうしたセキュリティリスクを低減させる一手として注目されているのが、組織内の脅威をあぶり出す「内部対策」だ。本稿では、内部対策に有効なソリューションとして、導入が進むトレンドマイクロの「Deep DiscoveryTM Inspector」にフォーカスし、企業が身に着けるべき対応策を明らかにする。

集まる内部対策への関心

標的型サイバー攻撃の脅威が膨らむなか、トレンドマイクロの「Deep Discovery Inspector(以下、DDI)」を求める企業・組織はグローバルで急速に増えている。2015年度におけるDDIシリーズの(グローバルでの)売上規模は前年度の3倍強に成長し、日本でも多くの企業・官公庁・自治体がすでにDDIを採用している。

トレンドマイクロ

プロダクトマーケティング本部

ネットワークセキュリティグループ

シニアスペシャリスト

浅川克明氏

DDIユーザーの裾野が拡大している理由の1つは、この製品が「標的型サイバー攻撃の出入口対策」のみならず、攻撃による「脅威侵入後の対策」──つまりは、「内部対策」の強化に有効だからだ。

「組織内ネットワークにおける脅威の状況を、ここまでつぶさに把握できるセキュリティ製品はこれまでになかった」──そんな評価の声がユーザーから多く寄せられていると、トレンドマイクロ プロダクトマーケティング本部の浅川克明氏(ネットワークセキュリティグループ シニアスペシャリスト)は言う。

もちろん、DDIが支持されている理由は、それだけではない。以下、DDIの特徴とアドバンテージについて改めて見ていくことにしよう。

脅威の可視化で「何が起きているか」が分かる

DDIは、組織内部のネットワークに加えシステムの出入口を行き来するトラフィックを監視し、標的型サイバー攻撃の脅威を総合的に検知・可視化するセンサーだ(図1)。

アプライアンス製品として提供されており、ネットワークスイッチのミラーポートに接続し、利用することができる。対応するプロトコルは100種以上に上り、メールやWebトラフィックのみを監視する他社製品とは一線を画す。スイッチのミラーポートから収集した通信パケットをモニタリングすることで、 不正プログラム通信やファイルの解析をはじめ、ファイルと通信の相関分析による「不審な挙動(振る舞い)」の検出を実現しているほか、これらと連動したかたちで日本語環境に対応したサンドボックスによる不正プログラムの挙動の監視・動的解析も行う。

図1:Deep Discovery Inspectorの機能概要

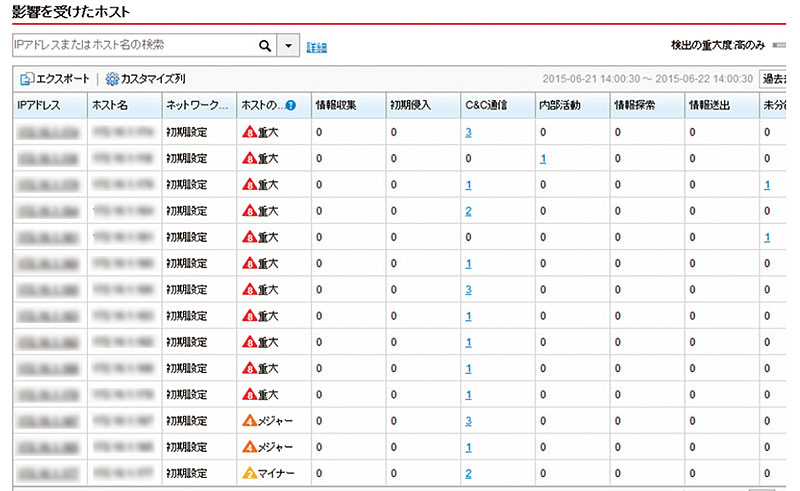

さらに、DDI のダッシュボード画面では、「どの端末が、どれくらい危ない状況で、どこまでの被害にあっているか」が、ひと目で把握できるよう可視化される(図2)。

つまり、DDIの可視化によって、組織内ネットワークで「今、何が起きているか」をとらえることができるわけだ。この可視化の能力は、「セキュリティ運用の効率化と、脅威レベルに応じた適切・迅速な対処」につながるものとして、多くのユーザー企業・組織が高く評価している。例えば、DDIによる可視化によって、不正プログラムの感染・侵入感染範囲を特定し、影響が及ぶネットワークを即座に遮断することも容易になる。

図2:Deep Discovery Inspectorのダッシュボード画面の例

ホストごとの検知内容と重要度から全体を俯瞰

ホストごとの検知内容と重要度から全体を俯瞰

※クリックすると拡大画像が見られます

多重の分析アーキテクチャで高精度に脅威を検出

DDIのもう一つの特徴は、多角的な脅威解析を実現するアーキテクチャが実装されていることだ。それが高精度の脅威特定・検出の能力につながっている(図3)。

図3:DDIの脅威解析のアーキテクチャ

例えば、DDIが備えるサンドボックス技術は、トレンドマイクロのウイルス解析チームが社内で検体を解析するため長年にわたり活用し、洗練させてきたものだ。圧縮ファイルや日本語環境に対応しているほか、ユーザーのIT環境に合わせてカスタマイズが行えるといった柔軟性も備えている。

一方、ルールベースでのファイル解析には、バイナリレベルでスキャンして攻撃コードを検出する次世代ファイル解析技術「ATSE」(Advanced Threat Scan Engine)が用いられている。この技術は、主要なアプリケーションや圧縮形式に対応しているため、アプリケーションの脆弱性を狙った攻撃コードも検知できるという。また、パケットをファイルに再構築し、スキャンする仕組みには、トレンドマイクロが持つ特許技術が用いられている。

また、攻撃パケットに対しては不正プログラム通信解析技術「NCIE」(Network Content Inspection Engine)が対応する。これは、OSなどの脆弱性を狙った攻撃パケットを検知する技術だ。攻撃者はこのようなパケットを難読化し始めているが、その手法にも独自技術で対応している。

さらに、本連載の第1回で述べたとおり、標的型サイバー攻撃の組織内ネットワークでの活動(内部活動)は、管理者権限を窃取した攻撃者が、正規のツールやコマンドを用いて行う。そのため、個々の通信は正常な通信と区別がつかない場合が大半だ。

こうした「一見正常に見える不正通信」をあぶり出すのが、振る舞い解析の技術「NCCE」(Network Content Correlation Engine)である。この技術では、ファイルと通信パケットの相関分析によって脅威の兆候を検出することができる。

このほか、サンドボックスを含めたDDIの脅威検出の仕組みは、世界の脅威情報を収集し、脅威の特定/分析サービスを提供するトレンドマイクロのクラウド型セキュリティ基盤「SPN(Trend Micro Smart Protection NetworkTM)」とも連携する。そのため、膨大で最新の脅威情報に基づく解析が常に行われる。