CISOなど経営幹部にセキュリティリスクとその対策を伝える際に、使えるツールを紹介している本コラムの後編となります。

CISOの質問にタイムリーに応えるための10の方法(前編)はこちら【リスクの特定】において資産、脆弱性、脅威を特定し、発生し得るリスクをリストした後は、どのリスクを優先的に対応すべきなのか【分析、評価】する必要があります。

ここで、効率的にリスクを評価する際にご利用いただける、最近発表された機能のクラウドセキュリティグラフ、攻撃パス解析をご紹介します。

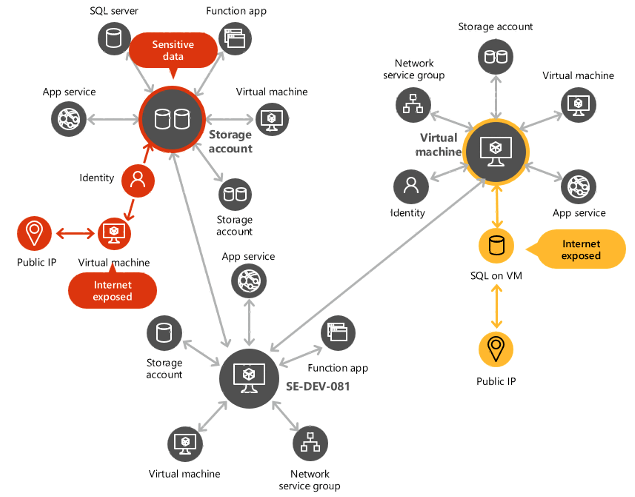

⑤クラウドセキュリティグラフ

クラウドセキュリティグラフは、Defender for Cloud内に存在するコンテキスト(文脈)ベースのエンジンで、数多くあるセキュリティリスクの要素を評価し、最も早期に解決する必要のある重要度の高いリスクを特定するのに役立ちます。

様々な分析情報とクラウドリソースの状態を解析して、例えば同じくインターネットにポートが晒されているVMであっても、重要データを含むのか、他リソースへのアクセス許可の状態、重要度の高い脆弱性が存在するのかを複合的に評価して優先的に対応すべきリソースを発見します。

図10.Microsoft Defender for Cloud クラウドセキュリティグラフ

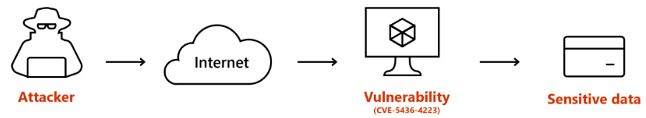

⑥攻撃パス分析

攻撃パス分析では、クラウドセキュリティグラフをスキャンした結果、攻撃者が環境を侵害して影響の大きい資産に到達するために使用する可能の高いパス(経路)を推奨される対処策として提示します。

攻撃パス分析を利用することで最も大きな影響を生む可能性のある問題を特定して優先的に対応することが可能になります。

図11.Microsoft Defender for Cloud 攻撃パス分析

リスクが評価されれば、【リスクの対応】フェーズでそのリスクに対してどのような対処を実施すべきか検討します。

低減、回避、移転(共有)といった対処を介してリスクが発生する可能性やその影響を減らしていきます。

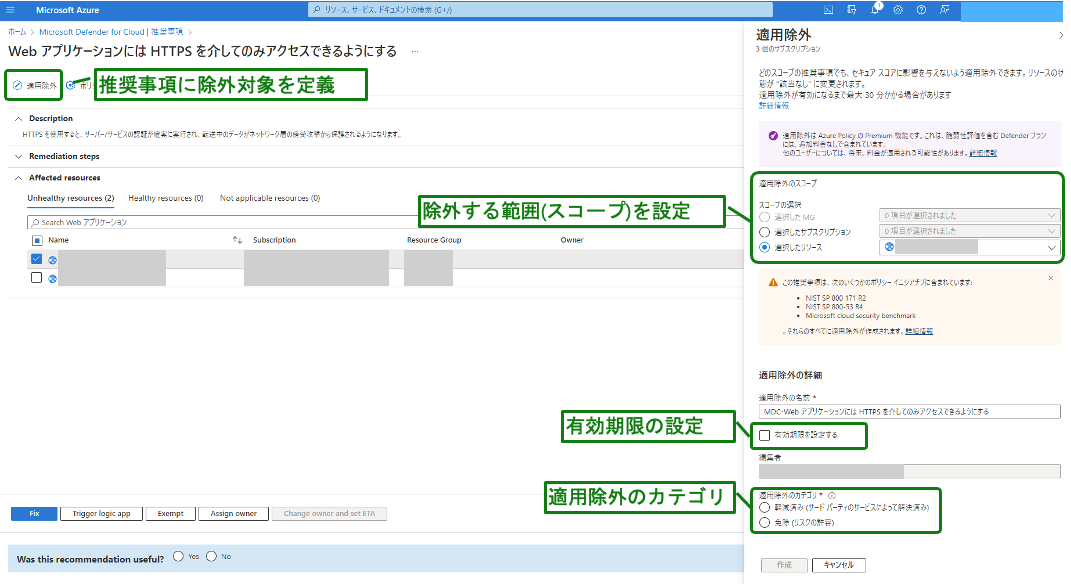

⑦推奨事項の適用検討および実装

Microsoft Defender for Cloudでは、上記でご紹介した推奨事項でリソースに対する修復手順も共に提示されます。

推奨事項の中には、修復手順を単純化できるQuick Fixボタンが用意されているものがあります。

リスクの検出から修復まで数クリックで実施することが可能になるため、セキュリティ状態を迅速に改善していくことが可能になります。

重要なことは、リスクを完全に0にすることは不可能なので、企業が許容でき、効果的に機能し続けることができるレベル(受容できるレベル)まで識別されたリスクに対して判断、コントロールをしておくことです。

Microsoft Defender for Cloudの各推奨事項には評価対象外とするための“適用除外”を設定することが可能ですが、リスクアセスの結果、特定されたリスクが事業に与える影響が低い(受容する)、あるいは他のソリューションで軽減済みと判断された場合でも、その判断の経緯や根拠を残しておくようにしましょう。

テスト期間など一時的に評価の対象外としたい場合は、有効期限を設定することも可能です。

図12.Microsoft Defender for Cloud 適用除外

⑧クラウドワークロード保護

また、脅威からリソースを保護するための機能を、Microsoft Defender for Cloudはクラウドワークロード保護(CWP)として提供します。

ここでは、Microsoftのエンドポイントの検出と対応(EDR)ソリューションであるMicrosoft Defender for Endpointとの統合や、Microsoftのインテリジェンス・行動分析による脅威防止のためのアラート化機能などが提供されます。

クラウドワークロード保護機能は、VM/サーバーリソース、データベース、ストレージ、コンテナーなどリソース種別に応じて適した保護機能が利用できるように専用のプランが用意されています。

図13.Microsoft Defender for Cloud 強化されたセキュリティ機能の有効化

図14.Microsoft Defender for Cloud セキュリティ警告(アラート)

冒頭でお伝えした通りリスク管理は一時的な作業ではなくサイクルを回していく必要がありますので、【モニタリングおよびレビュー】において継続的なモニタリングを実施していきます。

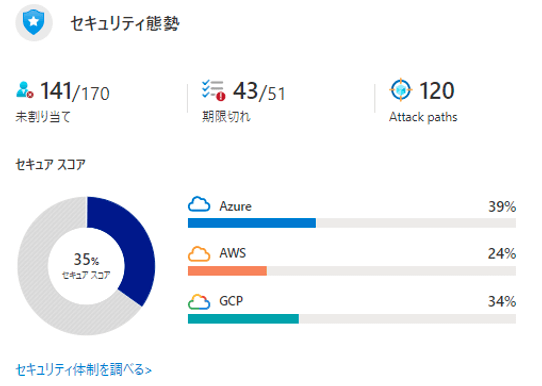

⑨セキュアスコア

ここでご紹介したいのが、Microsoft Defender for Cloudの重要な機能であるセキュアスコアです。

Microsoft Defender for Cloudでは、セキュリティの問題についてクラウド間のリソースを継続的に評価しています。

その評価の結果、パーセンテージ評価となるセキュアスコアが算出され、現在のセキュリティの状況を定量的に確認できるようになります。

100%に近づけば近づくほど、識別されたリスクのレベルは下がっているということになります。

図15.Microsoft Defender for Cloud セキュアスコア

使い方の例として、これまでお話してきたリスク管理ライフサイクルの各フェーズの作業を通してリスクの評価、対処を実施し、セキュアスコアを100%に近い状態を基本としておきます。

特にクラウド環境ではその柔軟性により随時リソースが増減する可能性がありますので、このセキュアスコアが下がった場合に管理者に通知などアラート化し、スコアを下げる原因となった推奨事項の確認を通してリソースへの是正措置を図るといった流れで利用します。

このようにして継続的にセキュリティ的に望ましい態勢の維持、モニタリングが可能になります。

⑩SIEM、SOAR製品へのアラートストリーミング

Microsoft Defender for CloudではSIEM、SOAR製品へのアラートのストリーミングも勿論サポートしておりますので、アラートの集約やワークフローの自動化に組み込んでいくことも可能です。

特に、MicrosoftのSIEM/SOAR製品であるMicrosoft Sentinelへのアラートストリーミングは組み込みのコネクタが用意されておりますので、連携が容易でありお勧めです。

図16.Microsoft SentinelでのMicrosoft Defender for Cloudコネクタページ

まとめ

ここでご紹介した機能はMicrosoft Defender for Cloudが提供する機能の一部分ですが、どのようにリスク管理プロセスの各フェーズで活用できるかの観点でご紹介しました。

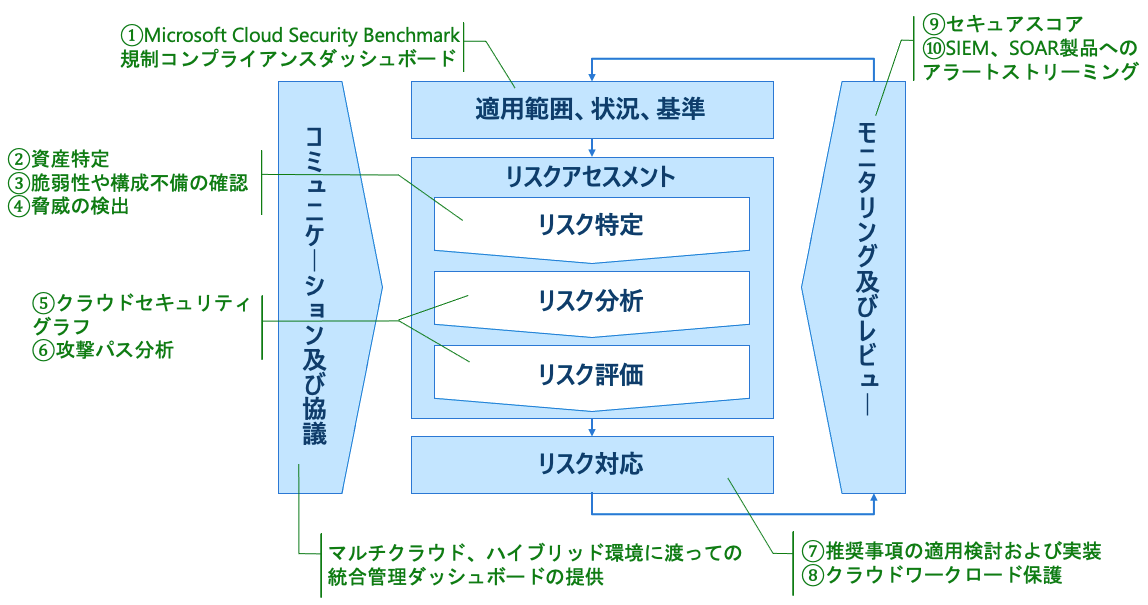

まとめとして、リスク管理プロセスの各フェーズと今回ご紹介した機能のマッピングを以下の図に示します。

図17.リスク管理プロセスとMicrosoft Defender for Cloudとの機能マッピング

ISO 31000:2018の適正なリスクマネジメントのプロセスに則り、IT環境におけるセキュリティリスクとその対策をCISOへタイムリーに伝えることが可能であれば、セキュリティが維持された状態で安心して組織全体のIT資産を運用していくことが出来ます。より効率的な運用を実現するツールとして、Defender for Cloud とその10個の機能をご紹介させていただきました。

今回の内容がご利用の環境におけるセキュリティリスクの管理に少しでも参考になれば幸いです。

Microsoft Corporation

Microsoft CorporationAsia Security Solutions

Global Black Belt

CISSP / CEH

菅 律子 経歴:

ネットワークエンジニア、プロジェクトマネージャーを経た後2015年からセキュリティに特化し、前職からネットワークセキュリティ、SIEM、マネージドサービス等の提案に従事。

マイクロソフト入社後、Microsoft 365 Security、Azure Securityのテクニカルセールスを経て、現在はセキュリティ領域のGlobal Black Beltとして活動中。

お客様システム構成の設計、導入を数多く経た経験から、「お客様のセキュリティをもっとシンプルに」を一案件でも多く実現すべくMicrosoft Securityの提案活動に邁進している。