はじめに

皆様は、CISOなど経営幹部にセキュリティリスクとその対策を伝える際、どのように報告されているでしょうか?

自社がどのようなリスクにさらされているのか、どれほどの影響が想定されるか、そしてそれらをどのように対処すべきなのか・・・

特定しなければならないけれど、他にもタスクが山積みで中々整理できない、どこから手をつけたらいいかわからない・・・といった状況ではないでしょうか。

これには、クラウド環境の柔軟性やアジリティによって毎日のようにリソースが増減し、セキュリティ人材も不足しているのでとても追いつかないことも背景としてあるのではと思います。

今回は、こういった状況に直面されている場合に、体系的に、かつ効率的にリスクを管理していくために必要となるツールとその機能について、「CISOの質問にタイムリーに応えるための10個の手法」としてご紹介していきます。

IT環境におけるセキュリティリスクを評価するには?

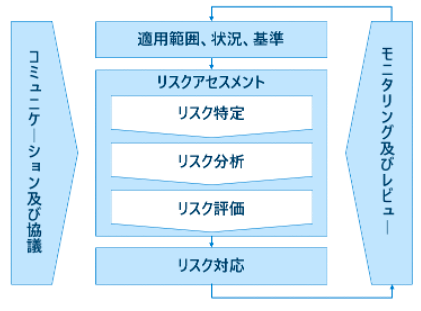

リスクマネジメントについて記述されているISO 31000:2018では、リスクマネジメントのプロセスについて示されています。

リスクとは「目的に対する不確かさの影響(期待されていることからの乖離)」と定義されますが、リスクは外部あるいは内部の要因によって出現、変動しうるため、このプロセスは一時的な活動ではなく反復的に実施される必要があります。

図1.リスクマネジメントプロセス図 (ISO 31000:2018を参考に作成)

このプロセスに記述されるように

- 適用範囲、状況、基準を確定

- リスクアセスメント(リスクの特定、分析、評価)

- リスクの対応

- モニタリングおよびレビュー

(各段階に渡って関連するステークホルダーがコミュニケーション及び協議する)

といったサイクルを回すことで、事業に好ましくないインパクトを与えるリスクに対してより適切に制御することが可能になります。

前述したようにこの活動は一時的なものではなく、継続的に回していく必要がありますし、変動の激しい環境においては人手で全てまかなうことは現実的でないので、うまくツールを活用して合理的に進めていけるよう考慮する必要があります。

Microsoft Defender for Cloudとは

上記のリスク管理におけるプロセスの各フェーズにおいて活用できるツールとしてお勧めなのが、Microsoft Defender for Cloudです。

本題に入る前に、Microsoft Defender for Cloudとはなんぞや?について触れておきたいと思います。

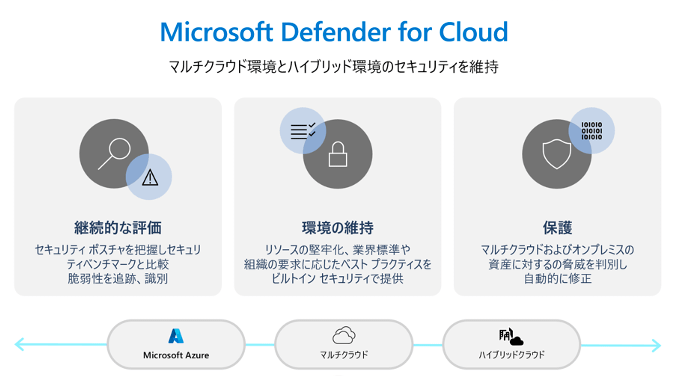

Microsoft Defender for Cloud は、クラウドやオンプレミスリソースが攻撃を受けにくいセキュリティ的に適切な状態に保たれるよう、継続的な評価を行い、維持し、リソースを保護する役割を担います。

下記の図に記載されているような、3つのセキュリティの重要なアプローチを実行していく基盤としてお使いいただけます。

図2.Microsoft Defender for Cloud 概要

(1)継続的な評価:現在、自社のクラウドのセキュリティ状態がどうなっているのか、セキュリティポスチャとも表現されますが、ベンチマークと呼ばれるモデルケースと比較し評価します。

(2)環境の維持:クラウドリソースやサービスの増減や設定の変更に際して継続して評価を行います。対処すべき点があれば、改善してセキュアな状態を維持します。

(3)環境の保護:リソースやサービスに対する脅威や攻撃されているかどうかを検出して、解決していく手段を提供します。

Microsoft Defender for Cloudの特徴の一つとしては、これら3つのアプローチを、必ずしもAzure 上のリソースだけではなく、AWSやGCPなどのマルチクラウド環境や、オンプレミス含むハイブリッド環境で実行できることがあります。

Microsoft Defender for Cloudは必ずしもリスク管理のためだけに利用するツールではありませんが、組織のリスク管理プロセスにおいて効率的に状況を可視化、評価する際に有用な機能や側面を提供しています。

ここでは、上述したリスク管理プロセスの各フェーズにおいて利用できるMicrosoft Defender for Cloudの10の機能をピックアップしてご紹介します。

リスク管理プロセスの各フェーズにおける適用

【適用範囲、状況、基準を確定】フェーズにおいてプロセスの適用範囲を定め、外部および内部の状況を理解し、リスクを評価して意思決定プロセスを支援するための基準を決定します。

基準の確定においては組織のビジネス要件を踏まえて順守すべき業界標準、規制(例えばPCIDSS、CIS、ISOなど)をベースとしたり、個別のカスタム要件を加えて組織に適合した基準を策定することが考えられます。

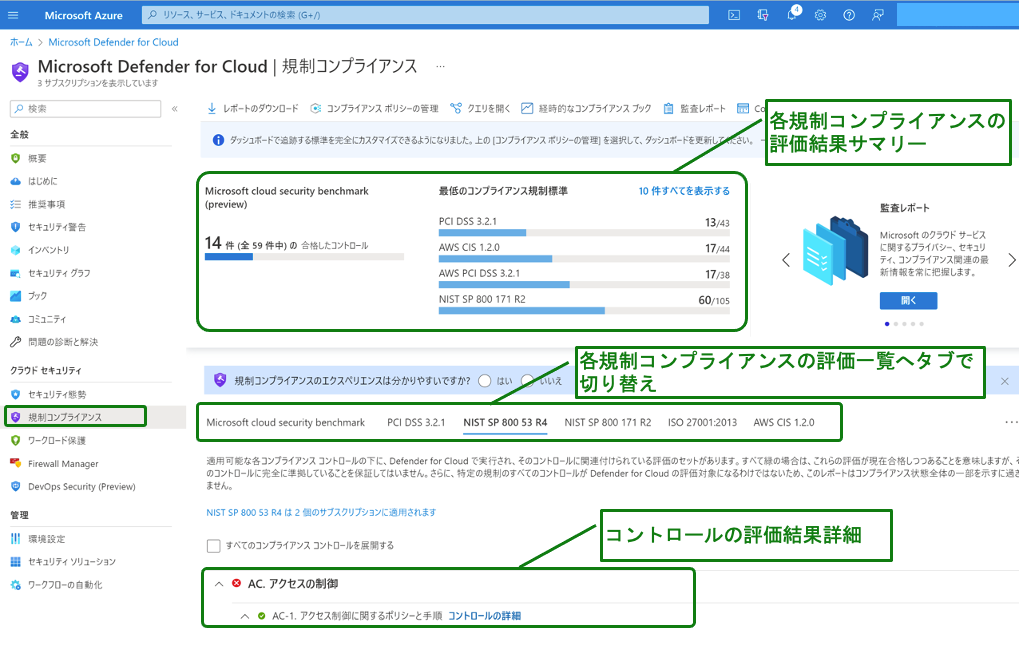

①Microsoft Cloud Security Benchmark、 規制コンプライアンスダッシュボード

ここで、マルチクラウドプラットフォームを利用する際に評価する軸としておすすめしたいのが、Microsoft Cloud Security Benchmark(MCSB)です。

このベンチマークでは、AzureやAWSといったマルチクラウド環境でのワークロード、データ、サービスのセキュリティを向上させるための規範的なベストプラクティスと推奨事項が提供されています。

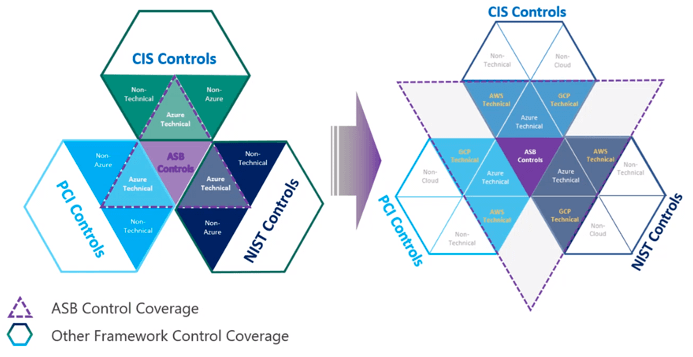

図3.Microsoft Cloud Security Benchmarkの適用範囲

複数のクラウドプラットフォームを評価する際、そのプラットフォームによって評価する標準が異なっていると評価の一貫性が損なわれたり、クラウドプラットフォーム毎に評価や監視を繰り返す必要が出てきて本来不要なオーバーヘッドが生じます。

Microsoft Cloud Security Benchmarkは、前身のAzure Security Benchmarkから拡張し、AzureだけでなくAWSといったマルチクラウド環境に渡って単一のフレームワークを使用して評価ができるようになりました。

このベンチマークにはネットワークセキュリティやID管理など、12のセキュリティコントロールに分類して記述されていますが、各ベンチマークではテクノロジーに依存しない“セキュリティ原則”が説明されている他、AzureおよびAWSにおいてはどのような技術的機能を使用し、実装できるかを説明する“ガイダンス”もそれぞれ提供されています。

(2022年11月現在、AzureおよびAWSへの適用。GCPへは今後の予定となっています)

また、Microsoft Cloud Security BenchmarkはCloud Adoption FrameworkやAzure well-Architected FrameworkといったMicrosoftのガイダンスを踏まえるだけでなく、CISやNIST、PCI-DSSの各コントロールにもマッピングされているため、これら標準を考慮する必要がある場合にも効率的にチェックしていくことが可能になります。

Microsoft Cloud Security BenchmarkはMicrosoft Defender for Cloudの規定のセキュリティイニシアチブ(ポリシーコレクション)として適用され、無料の範囲で評価が可能ですので特定のセキュリティ基準に沿って評価する指定がまだない場合にもお勧めできるベンチマークです。

なお、有料のプランの範囲になりますが、特定の規制、標準(ISO/IEC 27001、NIST SP 800-53、SOC TSPなど)に沿って評価が必要となる場合にも、Microsoft Defender for Cloud内でこれらの標準に対しポリシーコレクションとして用意されていますので、利用者側で作りこむ必要はなくすぐに評価を開始することが可能です。

図4.Microsoft Defender for Cloud 規制コンプライアンスダッシュボード

リスクアセスメントフェーズの初期の段階、リスクの特定では多くの要素を考慮することが望ましいとされていますが、ここでは“資産および資産の価値”、“脆弱性”、“脅威”を取り上げます。

これら3つの要素を特定する場合にMicrosoft Defender for Cloudでは以下のようなビュー、機能が活用できます。

②資産および資産の価値の特定

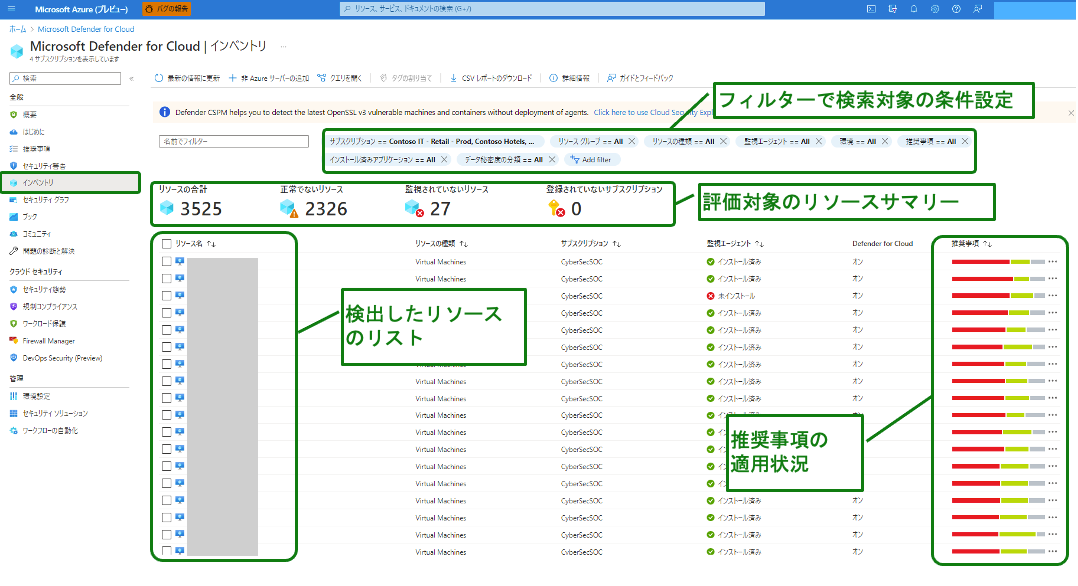

Microsoft Defender for Cloudには、接続されているリソースの一覧を取得できる“インベントリ”ビューがあります。

Azure、AWS、GCP、オンプレミスといった、接続された環境のリソースのセキュリティ状態を定期的に分析して、セキュリティの脆弱性と共に検出することが可能になります。

このビューを通して、環境内にどのようなリソースがどのような状態で存在しているかの一覧を得ることができます。

様々な条件を指定できるフィルターも用意されていますので、CVEやインストールされているアプリケーションなど特定の条件を元に該当するリソースを検索することも可能です。

環境内にどういったリソースが存在するかを可能な限りもれなくリストアップするためにも、Microsoft Defender for Cloudのようなクラウドセキュリティポスチャ管理のソリューションを利用している環境(Azureサブスクリプション、AWSアカウント、GCPプロジェクト等)の全体に適用することを考慮することも重要です。

図5.Microsoft Defender for Cloud インベントリ

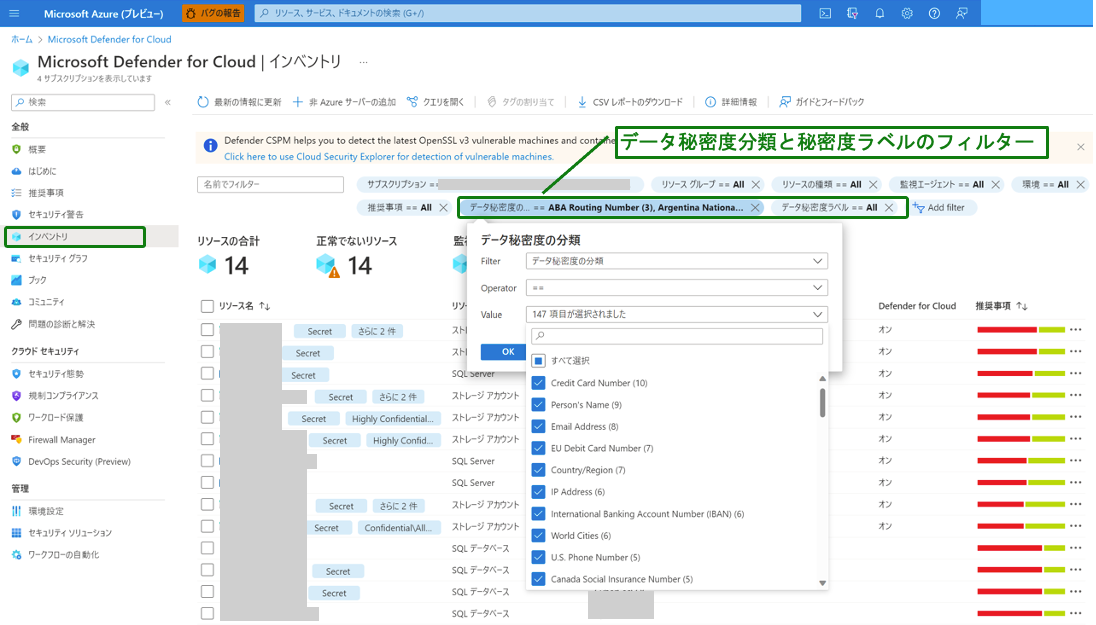

また、Microsoft Defender for CloudはMicrosoft Purview(Microsoftのデータガバナンスサービス)との連携も可能になっており、Microsoft Purviewがスキャンした結果をもとにMicrosoft Defender for Cloudインベントリ上でそのリソースが保有するデータの秘密度分類、秘密度ラベルを条件に検索することが可能です。

図6.Microsoft Defender for Cloud インベントリ データ秘密度分類とラベルのフィルター

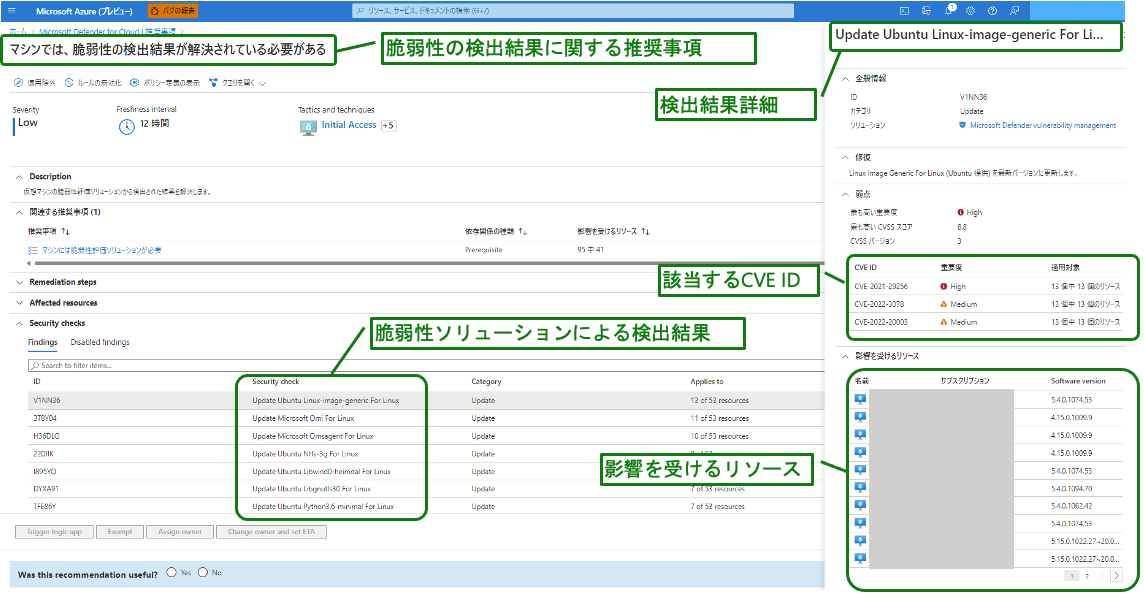

③脆弱性や構成不備の確認

Microsoft Defender for Cloudは、製品に組み込みの規定のポリシーコレクション(イニシアティブ)や独自のポリシーを利用して、リソースに存在する潜在的なセキュリティの誤りや弱点を特定し、推奨事項として提示します。

Microsoft Cloud Security Benchmarkやそのほかの規制遵守項目がポリシーコレクションとして用意されているので、これらの項目に沿って評価することが可能というのは【Microsoft Cloud Security Benchmark、 規制コンプライアンスダッシュボード】の項目で触れた通りです。

また、Defender for Cloudのサーバー、IaaS保護のためのプランとして用意されているDefender for Serversでは、脆弱性スキャンの機能が組み込まれて提供されています。

脆弱性スキャンやテストを別の仕組みを用意して定期的に実施しなくても、プラットフォームに内在している脆弱性を定常的に検出することが可能になります。

脆弱性スキャンの方式としてはMicrosoft Defender for Endpointか、Qualysスキャナーの2種類をご利用いただけます。

図7.Microsoft Defender for Cloud 推奨事項 “マシンでは、脆弱性の検出結果が解決されている必要がある”

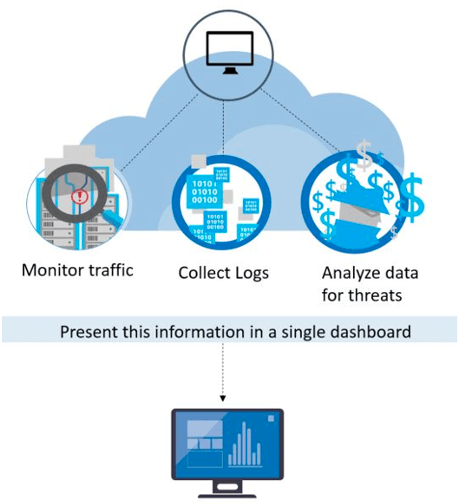

④脅威の検出

Microsoft Defender for Cloudでは、リソースに対して攻撃などの脅威が発生した際に通知(アラートを発報)します。

目まぐるしく変化する脅威の状況について誤検知を低減しつつ検出するために、43兆件/日もの膨大なシグナル、Microsoftのセキュリティスペシャリストによる検出や研究によってその精度を向上しています。

図8.Microsoft Defender for Cloudでの脅威検出イメージ

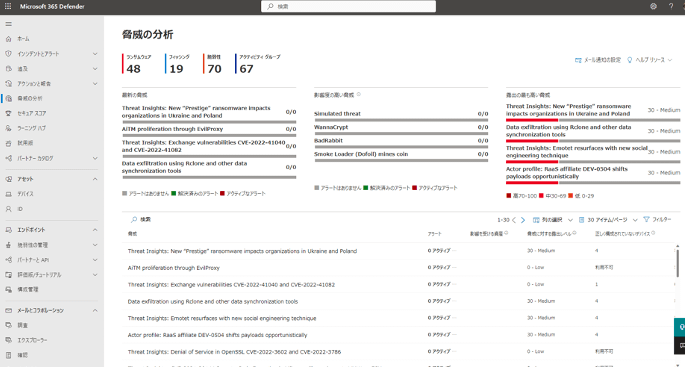

ここで、番外編にはなりますが、トップガン連載第二回でも触れたMicrosoftのXDRプラットフォームであるMicrosoft 365 Defenderの脅威に関する情報が得られる有用なビューがありますのでご紹介します。

Microsoft 365 Defenderの「脅威の分析」ページでは、Microsoftのセキュリティ研究者による分析結果がレポートとして提示されており、アクティブな脅威アクターやキャンペーン、攻撃手法や重大な脆弱性に関する洞察を得ることができます。

また、その脅威に関して関連するインシデント/アラート/資産を含めてレポートされるため、組織にとってその脅威が影響を受けているのかについても確認が可能です。

Microsoft 365 Defenderの「脅威の分析」を参照するにはMicrosoft Defender for Endpointや関連するMicrosoft 365 E5のライセンスが必要となりますが、Microsoft Defender for Cloudをお使いの場合、サーバー/IaaSの保護プランであるMicrosoft Defender for Serversを有効にしていればMicrosoft 365 Defenderポータルへのアクセスも可能になりますので、併せてご利用いただけます。

図9.Microsoft 365 Defenderの「脅威の分析」ページ

Microsoft Corporation

Microsoft CorporationAsia Security Solutions

Global Black Belt

CISSP / CEH

菅 律子 経歴:

ネットワークエンジニア、プロジェクトマネージャーを経た後2015年からセキュリティに特化し、前職からネットワークセキュリティ、SIEM、マネージドサービス等の提案に従事。

マイクロソフト入社後、Microsoft 365 Security、Azure Securityのテクニカルセールスを経て、現在はセキュリティ領域のGlobal Black Beltとして活動中。

お客様システム構成の設計、導入を数多く経た経験から、「お客様のセキュリティをもっとシンプルに」を一案件でも多く実現すべくMicrosoft Securityの提案活動に邁進している。