運用管理負担の低減や、ITリソースの有効活用といった観点から、仮想化技術を導入する企業は急増している。最近では、基幹系システムを仮想化環境で運用する企業も少なくない。

仮想化技術の中でも注目されているのが、データセンターにあるITインフラ全体を仮想化する「Software-Defined Data Center(SDDC)」だ。サーバ、ストレージ、ネットワークすべてをソフトウェアで制御し、大きな1つの「リソースプール」と見立て、それぞれをサービスとして提供するアーキテクチャである。これにより、運用開始後にサーバリソースが不足したとしても、自動で物理マシンが割り当てられるので、導入時のリソース割り当て設定が必要なくなる。また、ネットワーク仮想化により、従来は必要だったケーブル配線やネットワーク機器ごとの個別最適化設定をソフトウェアで実行できるため、柔軟性のあるネットワーク構成が可能だ。

企業が保有するデータ量が飛躍的に増加し、リアルタイムでのデータ活用がビジネスを左右する状況においては、必要な時に、必要なリソースを、必要な分だけ柔軟かつ迅速に提供できる環境が不可欠だ。そうした中でSDDCは、今後さらに導入が加速することは間違いない。

「マイクロセグメント」による「ゼロトラストモデル」

仮想環境全体をソフトウェアで制御するSDDC。そのメリットの陰に隠れているのが、セキュリティ対策である。必要な対策は、脆弱性、情報漏えい、標的型攻撃といった脅威への対策で、物理環境で講じている内容と何ら変わりはない。SDDCのセキュリティ対策で留意すべきは、その特性を理解することだ。つまり、「ネットワーク仮想化によって物理的に移動したゲストOSを正しく追従し、柔軟性を損ねることなくセキュリティの強度を保つ」ことである。

従来のセキュリティ対策と比較してみよう。過去において一般的なデータセンターのセキュリティ対策は、外部ネットワークとの境界にファイアウォールを置き、不正アクセスや情報漏洩、データ改ざんを防止していた。しかし、境界中心のセキュリティ対策は、SDDCのセキュリティ対策としては課題が指摘されている。例えば、1000個のワークロードに対し、すべてに物理ファイアウォールを構築するのは、コストの面からも運用の面からも不可能だからだ。

また、セキュリティがサーバのプロビジョニング・プロセスに組み込まれていない場合、プロセスの実行順序によってセキュリティ強度にばらつきが発生する。その結果、仮想マシンを脅威にさらすことになりかねない。

もちろん、こうした脅威に対し、仮想化ソリューションベンダーも手をこまねいているわけではない。SDDCのためのネットワーク仮想化プラットフォームである「VMware NSX」を提供しているヴイエムウェアは、「マイクロセグメント」による「ゼロトラストモデル」で、セキュリティ対策を講じている。

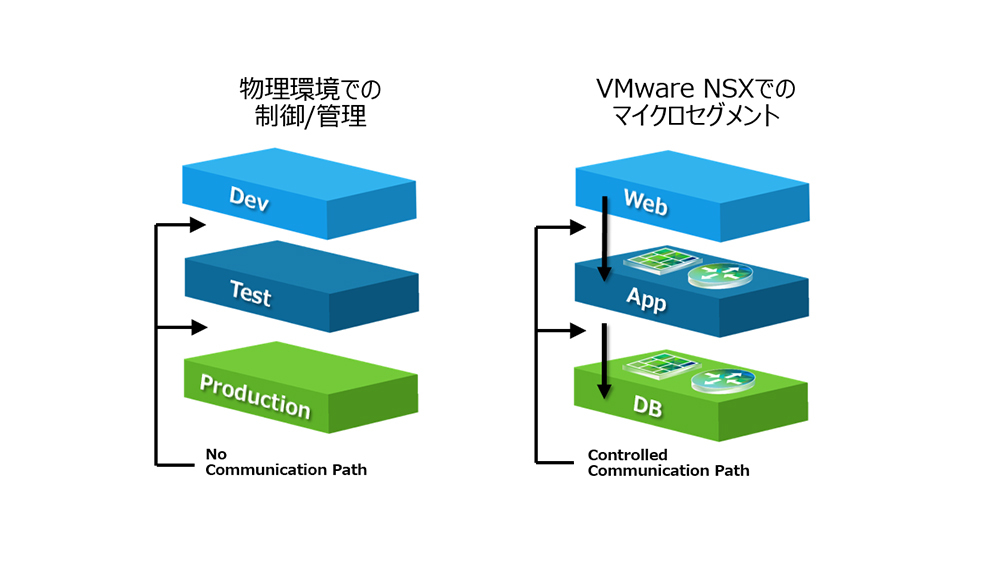

「マイクロセグメント」とは、従来、サーバなど物理環境単位で制御/管理していたセキュリティ対策を、細かいモジュール単位(マイクロセグメント)で定め、それぞれの中で通信制御/管理を行うものだ。仮想OSやプログラム単位でモジュール化することで、何か問題があった場合でも、その被害を他のモジュールに波及させないという考え方である。

マイクロセグメントによるセキュリティの制御/管理概念図。OSやプログラム単位の制御が可能になる

マイクロセグメントによるセキュリティの制御/管理概念図。OSやプログラム単位の制御が可能になる

※クリックすると拡大画像が見られます

一方「ゼロトラストモデル」は、「何も信用しない」という思想に基づいた拡散防止型のセキュリティモデルだ。インタフェースやユーザー、アプリケーションだけでなく、モジュール間通信やゲストOS同士でやり取りするパケットも信用せず、制御されたパケットのみでやり取りする。これにより、マイクロセグメントを統合して管理することが可能になる。なお、VMware NSXは、マイクロセグメントごとに設定可能な組み込みのセキュリティサービスとして、ファイアウォール、サーバの行動監視、VPN(IPSEC、SSL)などが備わっている。