朝日インタラクティブは2月19日、セキュリティをテーマにしたZDNet Japanセミナーを開催。この中でファイア・アイのシニア・システムズ・エンジニア 花檀明伸氏は、「サンドボックスに耐性を持つ攻撃に、対処は可能か?進化する攻撃者と戦う方法」と題し、サンドボックス技術と、サイバー攻撃者の手法の最新状況とのその対策などについて解説した。

ファイア・アイ株式会社

シニア・システムズ・エンジニア

花檀明伸氏

花檀氏はまず、「最近の攻撃は、特定の個人や組織を狙い、攻撃者は専門的な知識を持つ組織が、高いコストをかけて行っており、"成功"した場合に得られる"利益"も非常に大きい」としたうえで、

「それだけに攻撃者側は常に、攻撃するための武器をより洗練化・高度化することに注力している。ファイアウォール、IPS/IDS、URLフィルタリングなど、ネットワーク内に導入されている既存のセキュリティソリューションでは正しく検知できず、たやすく突破する攻撃を使用しているのが現状」と話す。

サンドボックスを用いた検知技術は、このような状況を打破すべく登場した。多くの製品で採用されているパターンマッチング型の検知とは異なり、クライアントPC上でメールに添付されたファイルを実際に実行したり、URLをクリックしたときの振る舞いを監視する"隔離された仮想環境"と、一般的に定義される。シグネチャに基づく従来型のセキュリティ対策をすり抜けてしまう悪意のある実行ファイルなども即時的に検知でき、未知の脅威であっても捕捉可能なことが大きな強みとされる。

しかし花檀氏はここに警鐘を鳴らし、「ここ数年増えている標的型攻撃、そして未知の攻撃に対し、サンドボックスさえあれば防御は可能である--との誤解がある」と訴える。

「攻撃側は、企業や団体がどのようなセキュリティソリューションを備えているのか研究している。サンドボックスという進化形のソリューションに対し、これを出し抜こうとの動きは、もう出ている」のだという。

サンドボックスは、仮想環境で疑わしい要素を実際に稼働させ、その正邪を判断する。そこで攻撃者は、いま仮想環境にいるかどうか検出を試みるのだ。

例えば、ファイルベースのサンドボックスは物理的なパソコンをエミュレートする仕組みだが、エミュレートの場合、ユーザーによる操作はされない。マウスのクリックやキーボード操作の有無など、ユーザーが実際に使用しているパソコンだとわかるまで活動しないよう、マルウェアを改良することで仮想環境を検出できる。このほかにも、仮想環境特有のプロセスをチェックするなど、あらゆる手段を用いてサンドボックスを回避する。したがって、このような攻撃者側が仕掛けた罠に捕われず、検知を行うことが重要になる。

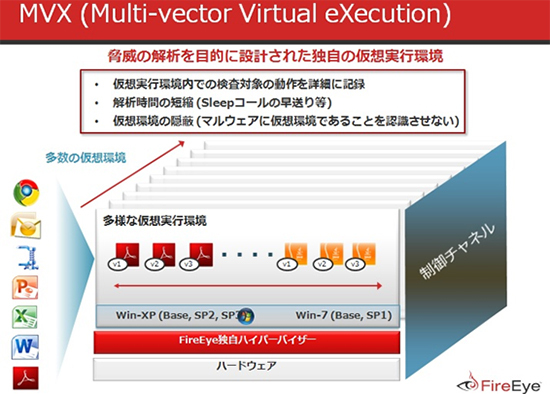

そこでファイア・アイでは、仮想環境を巡る攻撃者側への反撃として、ファイア・アイ独自の技術である「Multi-Vector Virtual Execution(MVX)」による検査を行っている。これは脅威の解析を目的に設計された独自の仮想環境で、仮想実行環境内での検査対象の動作を詳細に記録し、解析時間を短縮。マルウェアに対して、"仮想環境である"と判定させない対策を備えるという。

MVX技術を用いた同社の標的型攻撃への対策は"ファイル単位かつシグネチャにマッチするのか否かと言った単純な検査を行うのではなく、トラフィック全体をフローとして捉える"解析であるという特徴をもつ。

水飲み場型攻撃をはじめ複合型攻撃では、セキュリティホールをついてくる簡易なプログラムであるエクスプロイトが足がかりにされ、暗号化されたマルウェアがダウンロードされ、外部との不正な通信が実行され、情報が盗まれるといった流れが多い。しかし同社のソリューションであれば「エクスプロイトを検知するとともに、キャッシュ内に保存されている暗号化されたマルウェアを復号化し、実行する。そして外部のC&Cサーバとの通信までを、仮想環境内で再現することができる」(花檀氏)。ファイル単位の検知では、こうはいかないはずだ。

これまでに、さまざまな攻撃手法が現れ、それぞれに対処する手法が考案されてきたが、多様な手法を組み合わせた複合型攻撃に対しては、既存の対策では限界がある。花檀氏の講演は、この厳然な事実を示すものとなった。