ゼロトラストも特効薬ではない、クラウド時代特有のリスクに注意を

こうした一連の手法を見てみても、もはやネットワークに安全な境界はないことは明らかだ。そこで今、利用者と端末、ネットワークのアクセスをすべて確認する「ゼロトラスト」という考え方に注目が集まっている。

ただ、ゼロトラストに移行すれば万全かというと、話はそう簡単ではない。そもそもゼロトラストへの移行は一気にできるものではない。たいていの企業では、さまざまなクラウドサービスを利用し始めるフェーズ1、セキュアなローカルブレイクアウトによって各端末がインターネットに直接つながるフェーズ2、従来の社内ネットワークに依存せず、いろいろな場所でいろいろなネットワークを経由して業務を行うフェーズ3という段階を経て、徐々に移行していくことになる。

その中では、認証や端末自体のセキュリティ強化にはじまり、多要素認証を組み合わせたID管理の強化、常時監視やログの相関分析といった具合に、必要なセキュリティ対策も増えていく。並行して、これまでオンプレミスが前提だったドメインコントローラやファイルサーバ、基幹システム、開発環境などさまざまな仕組みがクラウドサービスに置き換わっていく。

「ここで何が問題になるかというと、攻撃される可能性のある接点、アタックサーフェイスが増えることです。今までは全部社内にあったから、そこを集中的に見ておけば済みました。しかしクラウドサービスを利用し、情報がいろんな場所に分散していく結果、監視すべきポイントも増えていきます。端末もリモートワークで外に出て行くため、何らかの製品やサービスによる統制で管理ができない、という状態が生まれます」(上野氏)。ルールで縛ろうとしても、人のやることである以上、完璧にとはいかないだろう。

攻撃者はこうした環境でまずどこを狙い、クラウドサービスに侵入してくるかというと、IDとパスワードだ。「ペネトレーションテストをやっていると、PC内に『password.txt』のようなIDとパスワードを記したファイルが保存されていることが非常に多くあります。一つ見つければ、そこから芋づる式にいろいろと見つかります」(上野氏)

しかもクラウドサービスの広がりは、攻撃者にとっても非常に便利な時代をもたらしている。「昔のシステムでは、ファイルサーバに侵入したらまず、そこにどんなファイルがあるのか、インデックスを作るところから始まりました。しかしファイル共有サービスでは検索機能が抜群で、ハッキングが完了してから一分以内に大体のことがわかります。目的のファイルもすぐに見つけることができます」(上野氏)

さらに、複数のクラウドサービスのID管理を支援するシングルサインオンも、攻撃者にとっては「どこにでも入れる魔法の鍵」と化す。「認証済みのセッションIDのCookieを奪えたらなりすましが可能になり、攻撃者の活動ははかどります。たとえ監視していても正規の利用者なのか、攻撃者の行為なのかはわかりません」(上野氏)

こうしたクラウドサービスへの侵害リスクを指摘した上で、上野氏は対策として、利用しているクラウドサービスの把握とIDの管理、二要素認証・多要素認証の採用と適切なアクセス制御を挙げた。

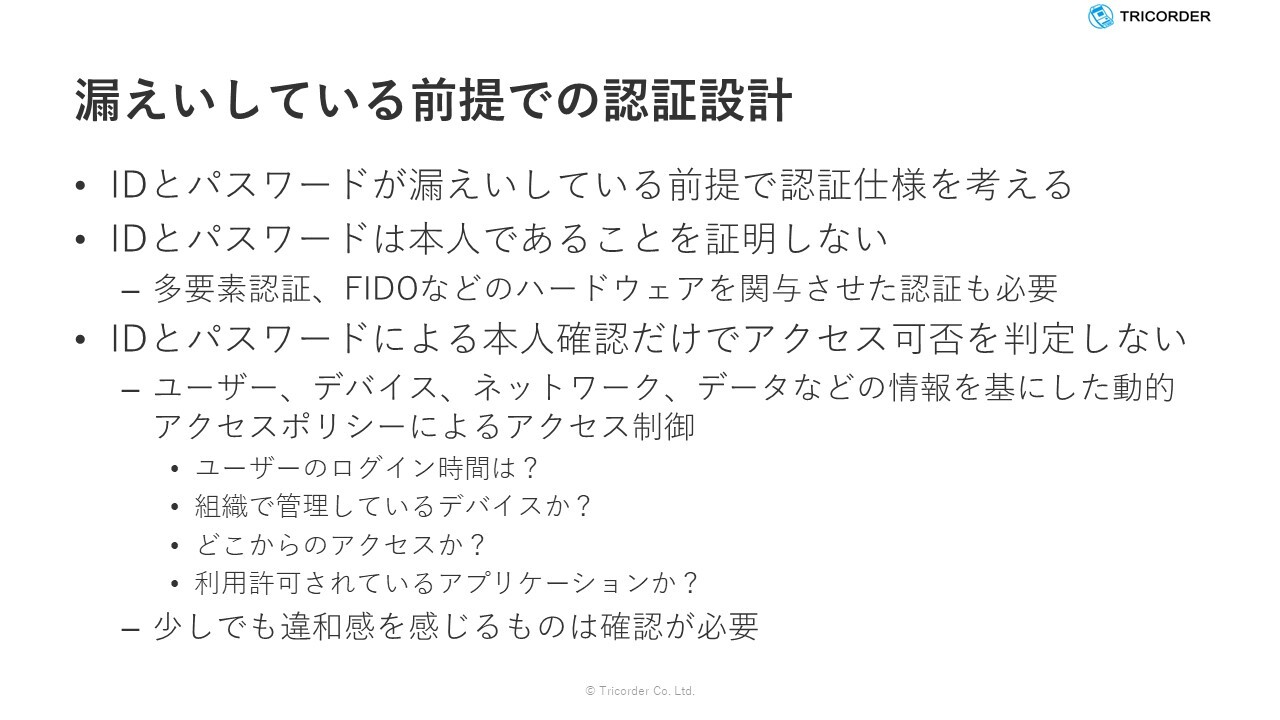

「これはつまり、漏洩している前提で認証と認可を設計していくという考え方です。よく、『IDとパスワードをしっかり管理すれば守ることができる』と言われていますが、それを実践していてもなお、ペネトレーションテストを通じてそれらは簡単に盗むことができるのが事実です。従って、仮に漏洩したとしても安全な状況にしなければなりません」(上野氏)

「IDとパスワードは漏洩している」という前提で、それでも安全な状況になるよう設計することが重要だ

そして、IDとパスワードはもはや本人であることの証明にはならないとし、多要素認証やFIDOといったより強固な認証方式を採用することを呼びかけた。さらに一歩踏み込み、ログイン時間やアクセス元のIPアドレスなどの情報を加味して異常なアクセスがないかどうかを確認する、動的なアクセスポリシーによるアクセス制御に取り組んでいく必要もあるだろうという。

ただ、それが容易ではないのも事実だ。今挙げたような仕掛けを実現するには、認証の強化はもちろん、正規の資格情報を用いた攻撃者によるなりすましを検知するため、SIEMによるログの監視はもちろん、エンドポイントやクラウド、ネットワークなどさまざまなレイヤーから情報を収集して相関関係を分析するXDRや、クラウドサービスの利用状況を可視化するCASBなど、さまざまなツールを組み合わせていく必要があるが、一朝一夕には実現できない。

「ゼロトラストの実現には、グーグルですら8年かかりました。一気にフェーズ3までいけるものではありません。ゼロトラストに移行し始め、クラウドサービスは使っているけれども、対策は全然やっていないという会社はごまんとあるでしょうが、攻撃者にとってはそこが狙い放題となります」と上野氏は述べ、移行期のリスクに注意を呼びかけた。

「侵入されている前提」でどう守り、対応するかが重要に

最後に上野氏はあらためて、「侵入されている前提」「IDとパスワードが漏洩している前提」で、どう被害を最小化し、被害を食い止めるかという観点で対策を考えるべきだと述べた。幸いにして、いくら手法が洗練されてきたとは言え、攻撃者が初期侵入を果たしてから目的を達成するまでにそれなりに時間を要するのも事実だ。その間に止血をすることで、会社にとっての致命傷を食い止めることができる。

「そう考えると、実はそんなに難しいことはありません。一つ一つの違和感、一つ一つの被害をちゃんと発見し、対策をしていくことをやればいいんです」(上野氏)

そのためにまず、ISOG-Jのまとめた「セキュリティ対応組織の教科書」といった文書を参考にしながらインシデントレスポンス体制を整え、社員一人一人が感じたちょっとした違和感をすぐに通報できる社内の「通報窓口」を明確化することが必要だとした。それも、ただ窓口を作って終わるのではなく、「セキュリティのちょっとした問題を、いかに社内で言えるようにするか、その文化を創ることが最初に必要です」(上野氏)という。そして、自分たちの業務やシステムを理解した上で、攻撃に関する知識の両方を知り、外部の高度な専門家と連携できる人材を育てていくことで、日々高度化し、複雑化する攻撃への対応を進めることができるとした。

「孫子の兵法に、彼を知り、己を知れば、百戦あやうからずという言葉があります。自分たちの状況を把握し、敵の状況も知れば負けることはない、これはセキュリティ対策も同様です」(上野氏)