対応が求められる「サプライチェーンの弱点を悪用した攻撃」

IPA(情報処理推進機構)は、毎年「情報セキュリティ10大脅威」を発表している。その最新の2021年版では、「ビジネスメール詐欺による金銭被害」や「内部不正による情報漏えい」など以上に、「サプライチェーンの弱点を悪用した攻撃」が位置づけられ、前年に続き4位にランキングした。

「サプライチェーンの弱点を悪用した攻撃」とは、例えば、顧客の個人情報の管理を委託している企業がサイバー攻撃を受け、その情報が漏えいしてしまうといったケースを指す。委託先企業が別の企業に再委託しているケースもあり、委託先・再委託先企業の内部で不正が行われインシデントが発生することも珍しくない。

こうしたことを受け、委託元はサプライチェーンのセキュリティリスクにどう対応すればいいのかが、昨今重要課題として挙げられるようになっている。

一般に、対策として挙げられるのは、まず、委託先の管理状況を再委託、再々委託なども含めて把握し、セキュリティ上の責任範囲を明確にしておくことが先決される。その上で具体的な情報セキュテリィ対策を打つ必要がある。

調査概要

今回の調査は、ウェブサイトで2021/8/12~2021/8/26に実施し、回答数は170件だった。

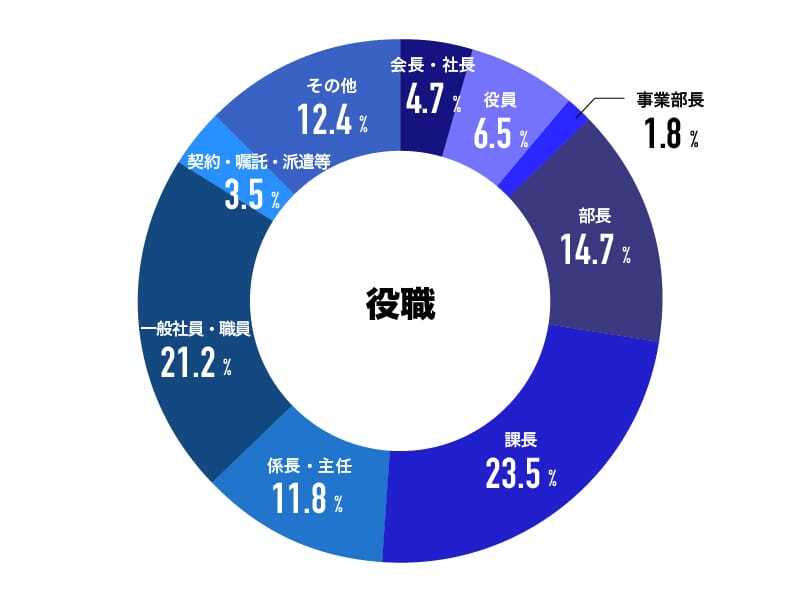

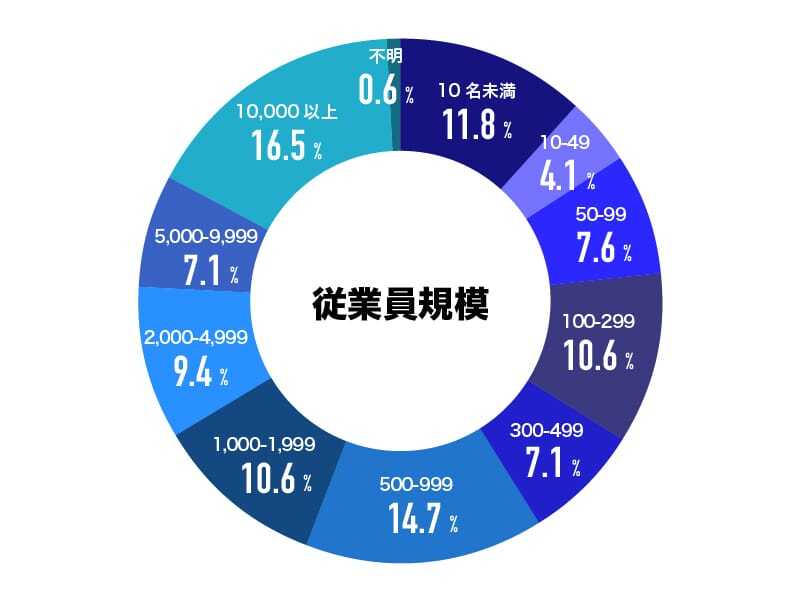

回答者の属性は、役職では部長、課長、係長・主任、一般社員・職員で7割以上を占める。従業員規模では中小企業から中堅、大手までほぼ均等であった。

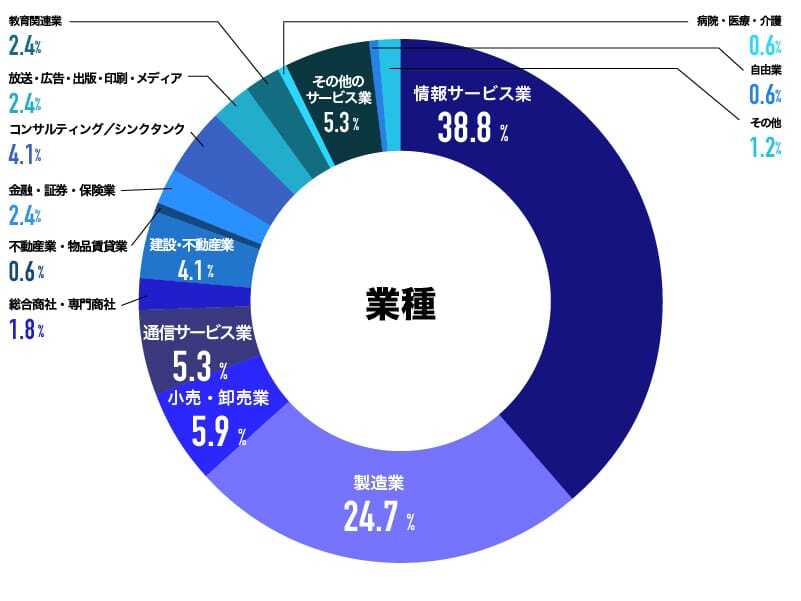

業種別では、情報サービス業がほぼ4割となり、次いで、製造業、小売・卸売、通信サービスも含めると、全体の約7割を占める。

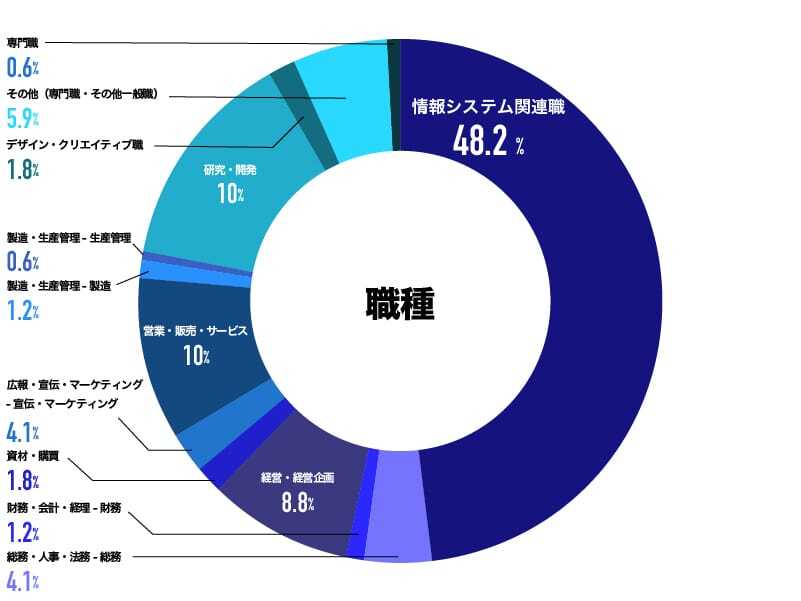

職種別では、情報システム関連職が最も多く全体の半数近くを占め、研究・開発、営業・販売・サービス、経営・経営企画、総務・人事と続く。

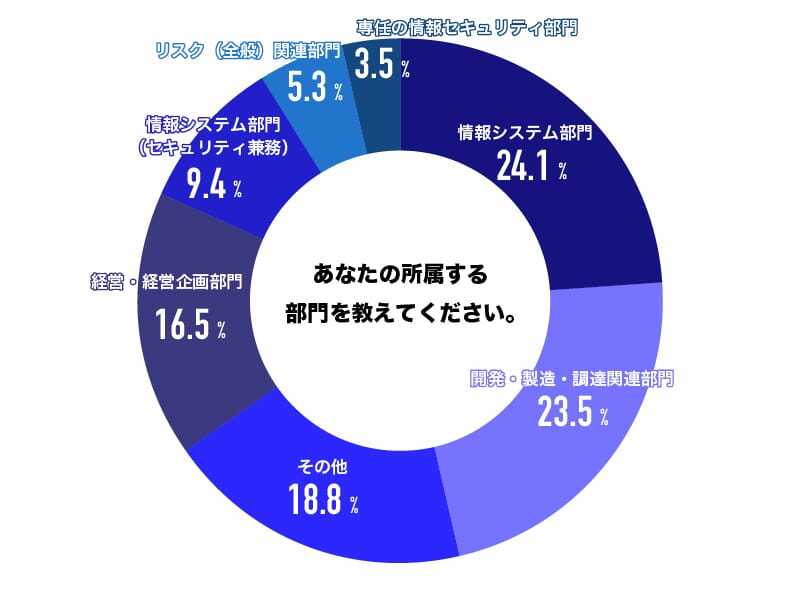

所属部門については、情報システム部門が最も多く、これと開発・製造・調達関連部門とを合わせると全体のほぼ半数を占めた。次いで、その他部門、経営・経営企画部門と続いた。また今回のテーマと直性関係が深いとされる、情報システム部門(セキュリティ兼務)とリスク(全般)関連部門、専任の情報セキュリティ部門という回答もあり、これらの部門を合わせると全体の20%弱を占める構成となった。

役職

従業員規模

業種

職種

あなたの所属する部門を教えてください。

対応をしていない企業が7割を超える

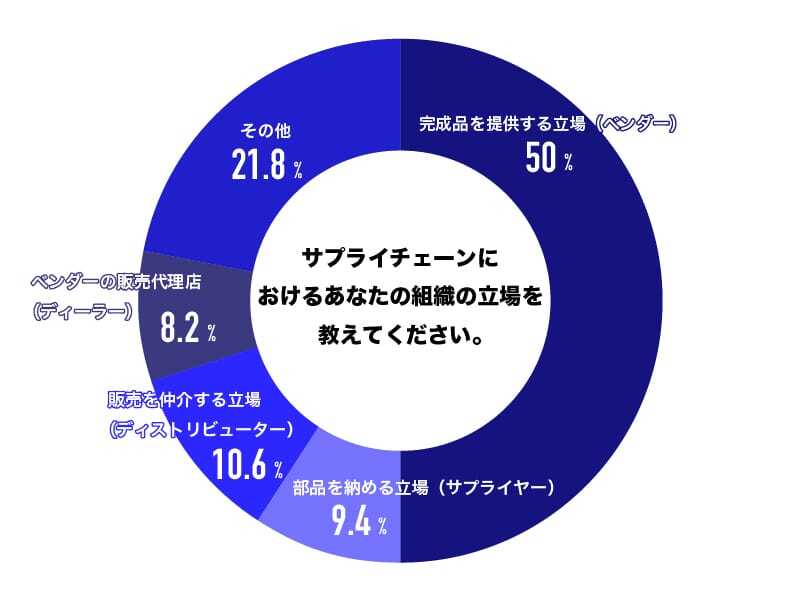

回答者の属性とも関連するが、「サプライチェーンにおけるあなたの組織の立場を教えてください」「サプライチェーンのセキュリティリスクについてどの程度認識しているか教えてください」という2つの質問をした。

組織の立場については、「完成品を提供する立場(ベンダー)」が半数を占めた。次いで「販売を仲介する立場(ディストリビューター)」「部品を納める立場(サプライヤー)」「ベンダーの販売代理店(ディーラー)」が続く。いずれにせよ、個人情報を預けたり、預けられたり、両方の役割を担うケースがそれぞれ考えられる。

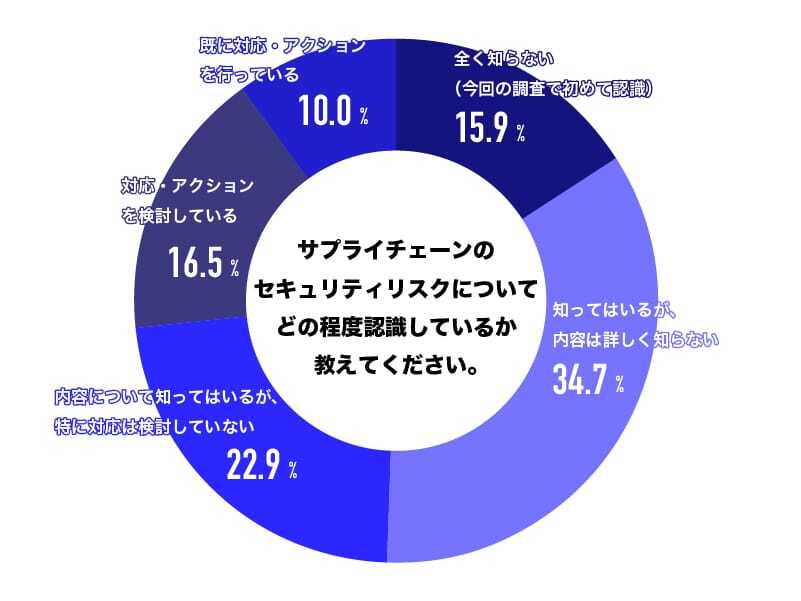

また、サプライチェーンのセキュリティリスクの認識については、「知ってはいるが、内容は詳しく知らない」が最も多く3割を超えた。続いて「内容について知ってはいるが、特に対応は検討していない」が2割超となり、これらと「全く知らない(今回の調査で初めて認識)」との回答を合わせると、サプライチェーンのセキュリティリスクについて何も対応していない企業が7割を超えていることが分かった。

これに対し、「対応・アクションを検討している」「既に対応・アクションを行っている」という回答は、合わせて26.5%という結果で、全体の3割にも満たないことが判明した。

サプライチェーンにおけるあなたの組織の立場を教えてください。

サプライチェーンのセキュリティリスクについてどの程度認識しているか教えてください。

リスクの重大性は認識しているが、対策はまだ「準備段階」

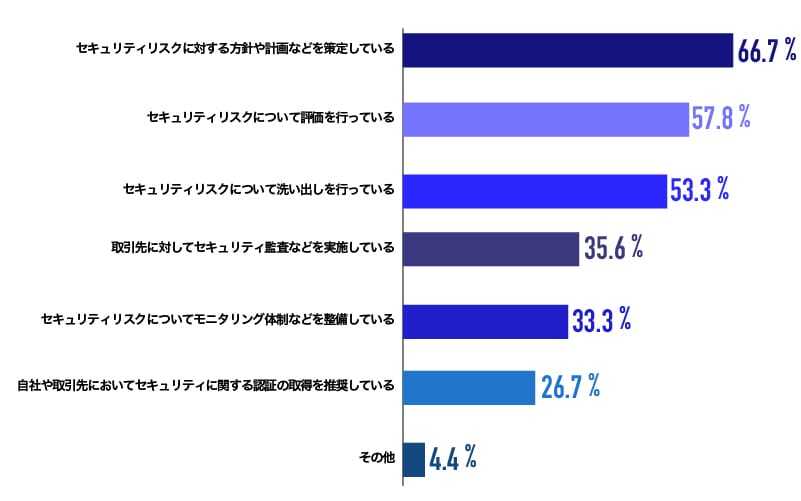

サプライチェーンのセキュリティリスクを認識し、対策を検討、もしくは実行している企業は、どのようなことを行っているのだろうか。

具体的な対応方法を複数選択可で尋ねると、「セキュリティリスクに対する方針や計画などを策定している」が最も多く「セキュリティリスクについて評価を行っている」「セキュリティリスクについて洗い出しを行っている」と続いた。このことから、準備段階の企業がまだ多いことが推察される。

一方で「取引先に対してセキュリティ監査などを実施している」「セキュリティリスクについてモニタリング体制などを整備している」「自社や取引先においてセキュリティに関する認証の取得を推奨している」という具体策を講じている回答も3割程度あることも分かった。

質問3において「対応・アクションを検討している」または「既に対応・アクションを行っている」と回答した方へ伺います。具体的な対応方法を教えてください。(複数選択可)

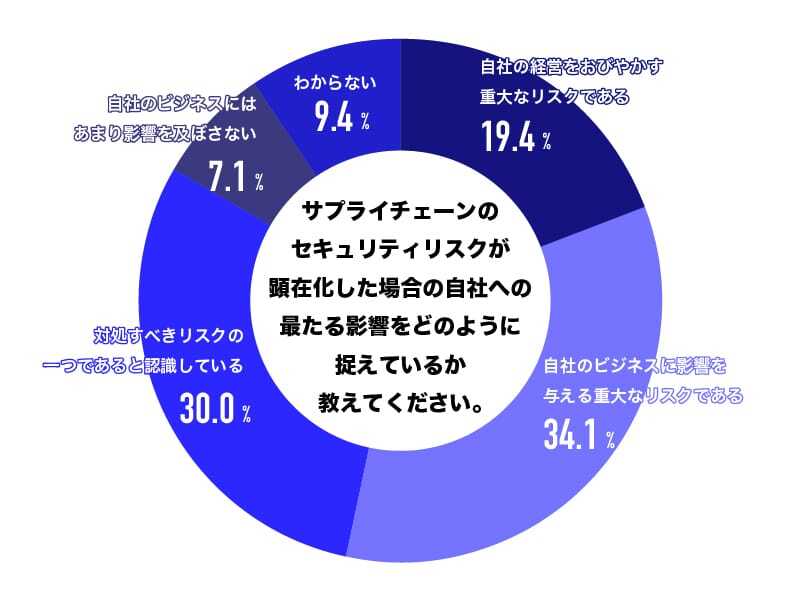

また、「サプライチェーンのセキュリティリスクが顕在化した場合の自社への最たる影響をどのように捉えているか教えてください」という設問では、「自社のビジネスに影響を与える重大なリスクである」(34.1%)が最も多く、これに「対処すべきリスクの一つであると認識している」(30.0%)が続き、最も重い認識と考えられる「自社の経営をおびやかす重大なリスクである」(19.4%)が3番目に多かった。

このことからも、サプライチェーンのセキュリティリスクについて具体的な策を講じていない企業でも、リスクの重大性についてはかなり明確に認識していることがうかがえる。

サプライチェーンのセキュリティリスクが顕在化した場合の自社への最たる影響をどのように捉えているか教えてください。

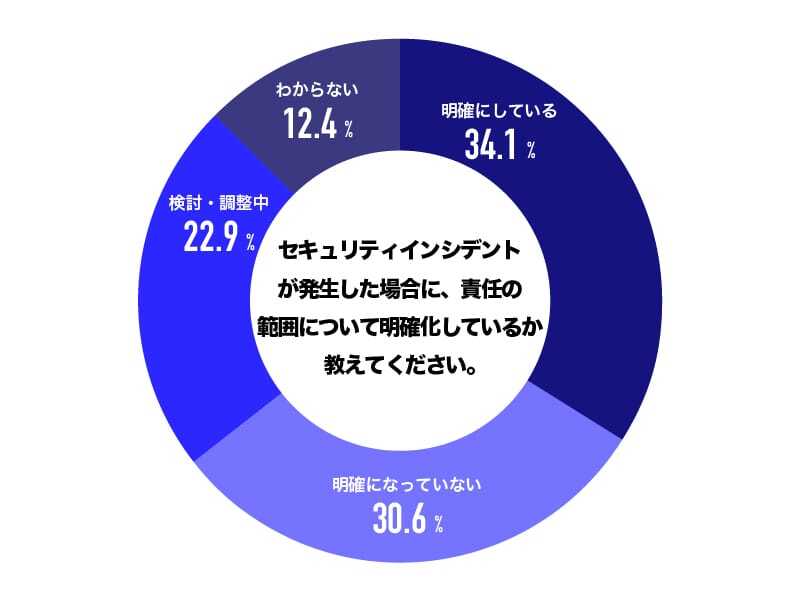

さらにに、リスク管理において重要とされる「責任範囲の明確化」について尋ねた。「セキュリティインシデントが発生した場合に、責任の範囲について明確化しているか教えてください」という問いに対し「明確にしている」(34.1%)が最も多く、「明確になっていない」(30.6%)、「検討・調整中」(22.9%)と続いた。このことからも、「責任範囲の明確化」の重要性は委託元であれ委託先であれ、重要と受け止めていると推測できる。

セキュリティインシデントが発生した場合に、責任の範囲について明確化しているか教えてください。

リスクに対する理解不足が生み出す「管理体制の不備」

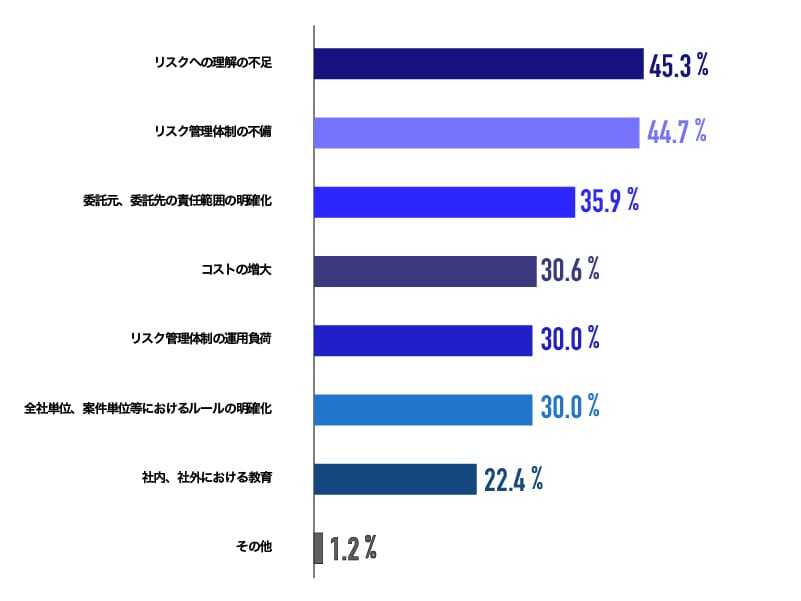

調査では、サプライチェーンのセキュリティリスクの管理における課題について尋ねている。

「サプライチェーンのセキュリティリスクの管理における最たる課題について教えてください。(3つまで選択可)」という設問に対しては、「リスクへの理解の不足」(45.3%)が最多となった。次いで「リスク管理体制の不備」(44.7%)、「委託元、委託先の責任範囲の明確化」(35.9%)となっている。

上位2つの回答「リスクへの理解の不足」と「リスク管理体制の不備」は極めて関連性が高く、社内でのリスクに対する理解が乏しいために、リスク管理の体制がとれない、という解釈もできる。

サプライチェーンのセキュリティリスクの管理における最たる課題について教えてください。(3つまで選択可)

この質問に対する自由回答では、「自社も取引先も企業体質と意識が古すぎる」「周囲の認識に齟齬(そご)」「国内外一環でのルール作りが難しい」「ホールディングス形態のグループ企業では、自社だけでなくグループ全体と、その取引先も範囲としたリスクがあり、周知徹底や教育の課題は大きな点」「サプライチェーンにおけるセキュリティリスクの大きさに対する理解に温度差があり、これを正しく適切な状況にする必要がある」といったものが寄せられている。また「経営陣(特にトップ)のリスクへの認識が甘い(まだ自分ごとと捉えられず、投資ではなくコストの観点でのみ議論)」といった意見も見られた。

さらに、「リスク顕在化時の委託元、先の責任分界点につき契約前に事前に合意を得る必要があるが、発生し得るリスクにつき洗い出しが不十分であるとともに責任を明確にすることが難しい状況となっている」「サプライヤー側のリソースが少ないため責任範囲の検討が課題」「風土の違い」「昔からの付き合い業者があるので」といったコメントのように、責任範囲の明確化も簡単にはいかないケースもあることがうかがえる。

今後は具体的な対策方法やツールが求められるようになる

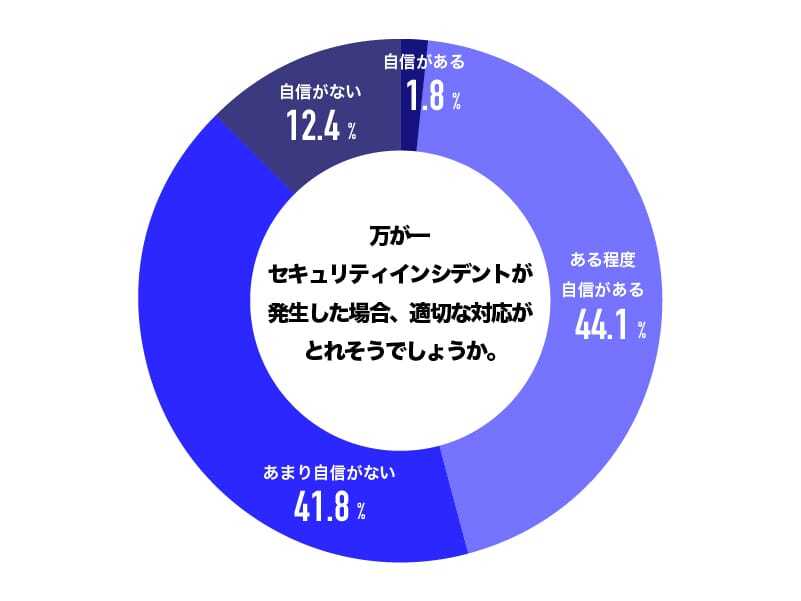

最後に「万が一セキュリティインシデントが発生した場合、適切な対応がとれそうでしょうか」という質問については「ある程度自信がある」(44.1%)が最も多い結果となった。

しかし、「あまり自信がない」(41.8%)もそれなりの数に上っており、「自信がない」(12.4%)と合わせると過半数を超える。自信のある、なしについては、自社が関係するサプライチェーンの質や規模、さらにその中での自社の立ち位置も大きく関係してくるだろう。

万が一セキュリティインシデントが発生した場合、適切な対応がとれそうでしょうか。

また、今回の「サプライチェーンのセキュリティリスクの管理」というテーマに対して意見を自由に記述してもらったところ、さまざまな種類のものがでてきた。

「コストを抑えセキュリティリスクを軽減するための仕組みが欲しい」「取引先に対する監査を、どのレベルまで実施すべきか、判断基準や考え方が難しい」「関連する部門が多く、管理は難しい点が多くあると思う」「標準的なフレームワークがあるといい」というように、具体的に取り組むとなると、効果的な方法論が見いだせないという意見も多く見られた。

また「経営者同士のリスク認識と協力関係」「常日頃からのコミュニケーションにより管理意識・レベル合わせが必要」「人材育成」「まずサプライチェーンのリスクの認識合わせから教育が必要」というように、リスクに対応する上での「人」にかかわる課題を強く感じている意見も見られた。

こうしたことからも、国内企業の中で「サプライチェーンのセキュリティリスク」は明確に認識されつつあると考えられ、今後は、具体的な対策に関するベストプラクティスや標準的なフレームワーク、便利で使いやすツールなどが注目されることになるのではないだろうか。