初日のSESSION3では、「East-West からNorth-South まで全方位に展開可能なゼロトラストセキュリティ」をテーマに、ヴイエムウェアのネットワーク&セキュリティ事業部 リードスペシャリストエンジニアを務める濤川慎一氏が講演した。

濤川氏は、データセンターからマルチクラウドまでを網羅するVMwareが提供する、プラットフォームに組み込まれたビルトイン型のゼロトラストについて紹介している。

「旧来型のITシステムは、内部と外部の間に境界型のセキュリティを構成している。現在アプリケーションはモダナイズされ、インフラはマルチクラウド化し、クラウド・SaaSが一般化している」とクラウドシフトする最近の環境について言及。

在宅勤務が標準的な働き方になる中で、あらゆる場所から社内システムにアクセスすることが一般化している。これにより「信頼された境界内部」という概念が消滅し、現在のデジタルビジネスの構成要素では、従来の境界型防御といった対策では安全な環境を構築できなくなっている。

アタックサーフェイス(攻撃可能範囲)の拡大

ビジネスにおいてITシステムが関わる範囲が広がったことにより、利便性が高まった反面で攻撃側の対象範囲も広がった。標的型攻撃、脆弱性の利用、エクスプロイトなどにより、サイバー攻撃の脅威も拡大している。

ITシステムを活用することでビジネスの幅は広がるが、同時にセキュリティレベルも上がってきていることを、忘れてはいけないとのこと。

止まらないサイバー攻撃の被害

近年、多くのセキュリティインシデントが発生している。これは、旧来型のセキュリティの防御が限界を迎えてきていることと関わっているという。

そしていま、旧来型のセキュリティでは守り切れないほど、脅威が高度化している。押さえておきたいことは、「攻撃者がどのようにして境界防御を越えてくるか?」ということ。実際には、今も境界型のセキュリティ対策を実施している企業がほとんどである。

VMwareのレポートでは、すべてのビジネスメールのうち、悪意のあるコンポーネントが含まれている比率は4%、悪意のあるマルウェアファイルのうちZIPアーカイブによって配信された比率は50%という結果だった。

これは日常に脅威が潜んでおり、攻撃を受けてもなかなか気づけないということを示唆している。攻撃者側は、境界防御などの旧来型の防御策について深く研究し、知識を持っているため、止めるのが難しくなっているのである。

攻撃者によるネットワークへの侵入方法とその末路

感染に利用される代表的な方法は次の通りだ。

- 電子メールリンクが悪意のあるファイルのダウンロードを開始するか、悪意のあるWebサイトへブラウザを誘導

- ユーザーがアクセスすると、Webサイトが感染性マルウェアファイルのダウンロードを開始

- 電子メールで送信されたドキュメントを開くと、マルウェア配信Webサイトにアクセス

- ソフトウエアの脆弱性を標的とするエクスプロイト

また、攻撃者に関する当社のレポートでは次の報告が上がっている。

- 侵害を特定するまでにかかる平均日数:209日

- 侵害を封じ込めるまでにかかる平均日数:73日

- 侵害による被害の平均総額:$8M

このように、攻撃者は高度な進化をしている。その理由の1つは、境界型セキュリティを突破する攻撃手段が、ブラックマーケットで安く取引されていることがある。

そこで「MITRE ATT&CKフレームワーク」を使い、攻撃者の戦略を把握する必要がある。このフレームワークは、攻撃者がどのような手法で攻撃しているかをデータベース化したものである。

攻撃者は脅威グループが境界を越えてシステムに侵入し、必要な情報を盗む。このときに使われる攻撃パターンだけでも、185のテクニックと367のサブテクニックが存在するといわれている。このデータベースはセキュリティ対策製品の開発にも使われている。

境界は越えられてしまうという認識が必要

一度攻撃が始まると、攻撃者はシステムにマルウェアを送り込みファイルを実行し、内部にアクセスできる状態を永続化する、という形で進行していく。この状態であれば、リモートにいる攻撃者からマルウェアに指令を行ったり、データを盗み見たりできる。

EAST-WESTのトラフィックに対する監視と制御が新たな戦場に

従来の境界防御だけでは、一度防御をすり抜けてシステム内部に入ったマルウェアなどが横展開する攻撃をしてきた場合に、身を守る方法がなかった。システム内部に進行した脅威に対する防御が必要になるのである。

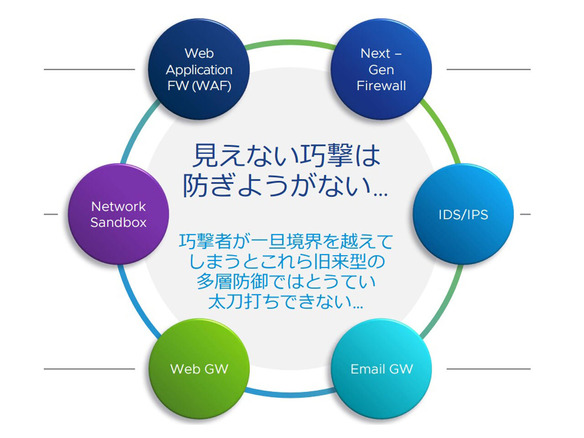

では、従来型セキュリティソリューションの多層防御は果たしてどこまで有効か? 現状では1つの製品だけでは不十分で、防御の穴が生まれてしまうため、多層防御が必要となる。しかし、異なるベンダーのソリューションを利用することになるか、単一ベンダーによる複数のソリューションを使うことになるため、限定的な可視化とコンテキストの把握にしかならない。

ここで、主なネットワークセキュリティシステムを挙げておく。

- Next-Gen Firewall:境界防御の特化、境界防御に焦点を当てた旧来型の城壁モデル

- IDS/IPS:脆弱性とプロトコルエラーの検出、シグネチャーを利用した侵入検知・防御

- Network Sandbox:悪意を検出するためにプログラムを実行したり、ファイルを実行したりする仮想かされたテスト環境、ネットワークベースの振る舞い観察による脅威抽出

- Web Application FW(WAF):アプリケーション層に対するセキュリティ

- スパム/メール管理/URLフィルタリング:Webアプリの脆弱性を悪用した脅威、詐称、DDOS対策

- Web GW:Webトラフィック制御-Policy.URLフィルタリングと脅威対策

- Email GW:Emailアプリ-スパム+脅威検知

このように多数のネットワークソリューションが提供されているものの、これらの防御はどれも主に境界防御を意識したソリューションであることが大きな課題となっている。昨今のネットワークトラフィックにおいて、80%以上を占めるといわれているEast-West トラフィックへの可視化と対策がなされていない、もしくは限定的であることが、企業が侵害を特定・封じ込めるのに長い時間を要してしまう最大の理由である。

従来の境界型アプライアンスベースのアプローチでは、データセンター全体の保護は複雑過ぎて困難。境界防御は境界に対するガードと可視化にフォーカスし過ぎているため、そこを越えられると脅威を可視化できない。つまり、見えない攻撃は防ぎようがない。

ネットワークセキュリティ対策はどうするべきか?

ネットワークアプライアンスによって従来提供されてきた各種ネットワークセキュリティ機能自体を仮想化し、アプライアンスから解放して機能を分散してハイパーバイザーの中で実行できれば、全てのトラフィックに対してネットワーク的な制限を与えることなくセキュリティの精査を行える。

VMware NSX Security では、NGFW、IDS/IPS、NDRなどの必要なセキュリティ機能をハイパーバイザー上にビルトインして提供。East-West トラフィックに対する可視化と高度なセキュリティを実現し、さらに複数のコンソールで管理することなく、1つで集中的に利用できる。

セキュリティ対策は新たなフェーズへと差し掛かろうとしているのである。

今までと違った手法での防御が必要であり、資産へのアクセスを境界で守るのではなく、面で守るハイパーバイザーベースのゼロトラストセキュリティの仕組みの構築を検討する必要が出てきている。