登壇者

CyberArk Software株式会社

CyberArk Software株式会社ソリューションズ・エンジニアリング本部

本部長

細田博氏

NTTコミュニケーションズ株式会社

NTTコミュニケーションズ株式会社ソリューションサービス部

担当部長

プリンシパルコンサルタント

城征司氏

NTTコミュニケーションズ株式会社

NTTコミュニケーションズ株式会社ソリューションサービス部

担当課長

チーフコンサルタント

北川公士氏

NTTコミュニケーションズ株式会社

NTTコミュニケーションズ株式会社ソリューションサービス部

主査

コンサルタント

木村昭大氏

NTTコミュニケーションズ株式会社

NTTコミュニケーションズ株式会社ソリューションサービス部

コンサルタント

柳屋大地氏

ランサムウェア感染の平均被害額は8億円に

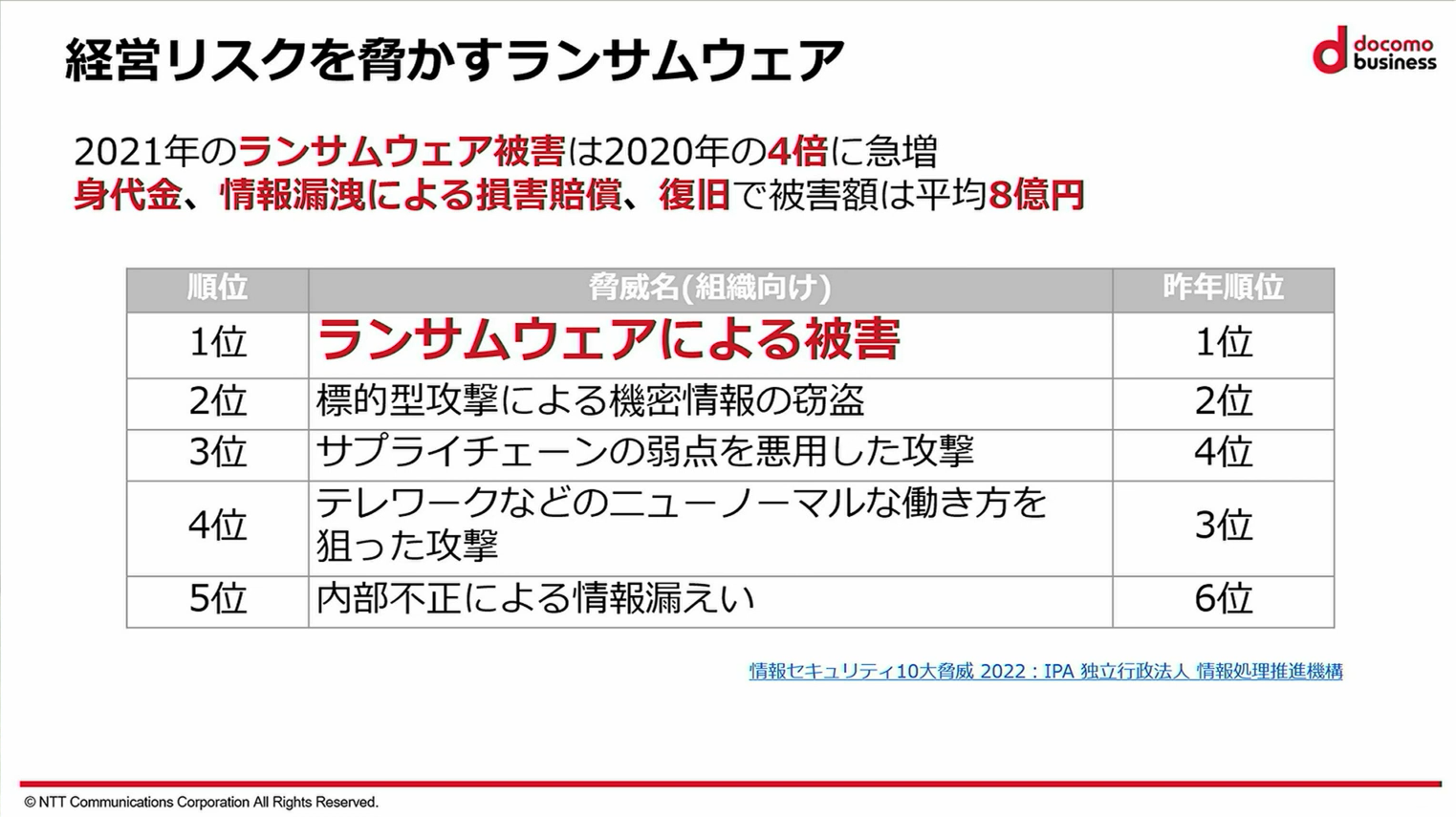

昨今のサイバー攻撃の手法は多様化、巧妙化している。特にランサムウェアによる企業の被害は深刻さを増す一方で、立て続けに国内の企業や病院などの被害がニュースとして報道され、その認識は一般にも及んでいる状況だ。実際にIPAが毎年発表している「情報セキュリティ10大脅威」では、組織部門においてランサムウェアが2年連続1位であり、その被害額も前年に比べて4倍に急増している。また、身代金、情報漏洩による損害額、復旧で平均被害額が8億円と相当な額に達している。当然狙われる側の企業もランサムウェアに対する危機感を持つようになっているが、その際には攻撃の全体的な流れを理解した上で、適切にセキュリティ対策を行う必要がある。

このようにランサムウェアが猛威を振るっている背景として、NTTコミュニケーションズの城征司氏は、ランサムウェア攻撃がビジネス化していることを挙げる。

「ランサムウェアの手口は日々巧妙化されており、攻撃が組織化・高度化しています。目的は金銭で、分業体制が確立され、ランサムウェアをサービスとして提供するRaaS事業者と、それを活用して実際に攻撃を仕掛ける犯罪者とのエコシステムができている状況です。巧妙さに関しては、フィッシングメールも昔のように一目でわかる不自然さはなくなり、日本語として自然な文章になっています。例えば社内に標的型攻撃対策の訓練メールを送ると、まじめに仕事をしている人ほど引っかかってしまう事が多いというレベルです」(城氏)

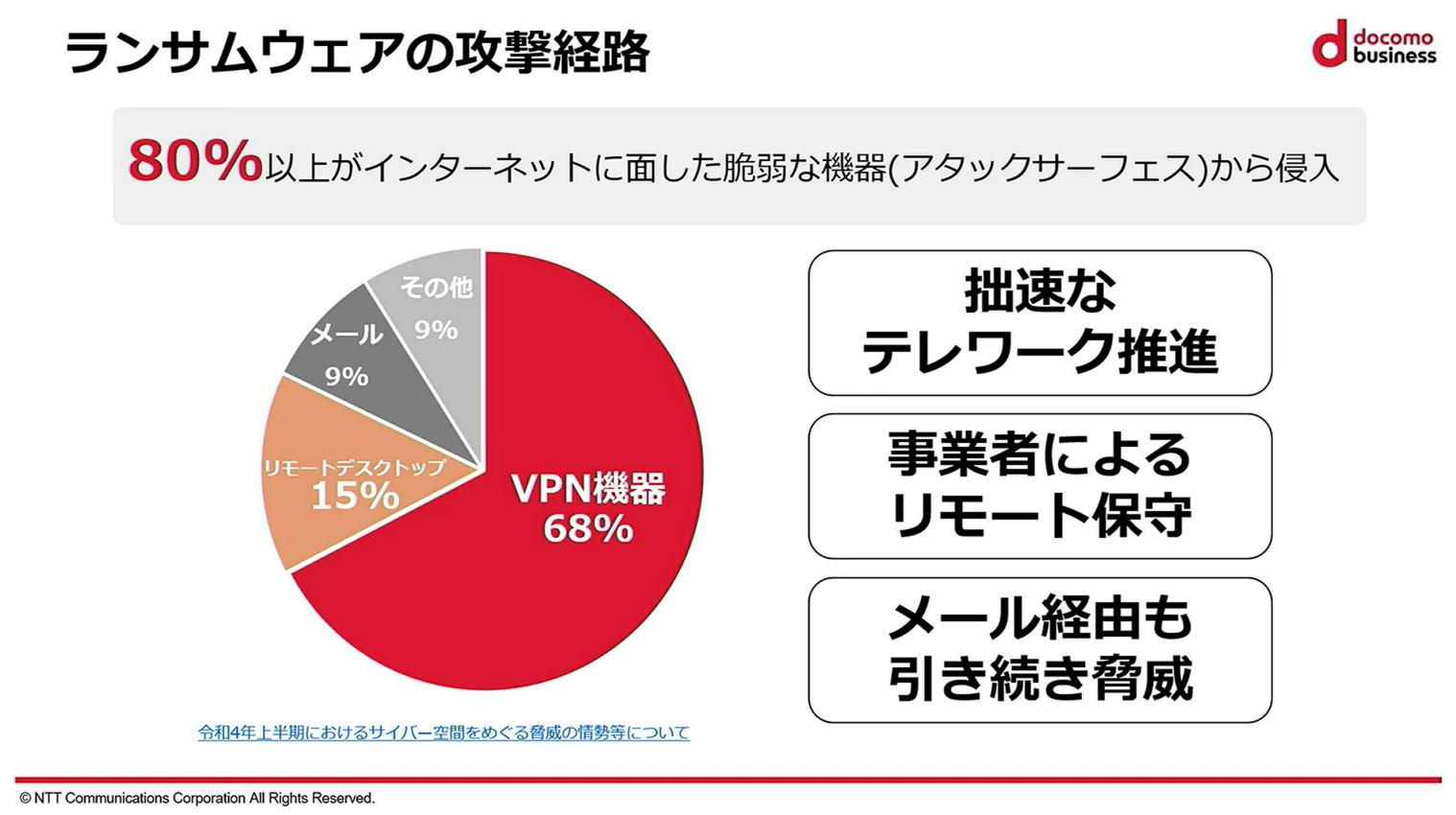

もう一つ背景として挙げられる要素が、ワークスタイルの変化である。サイバー攻撃がビジネス化していくさなかでコロナ禍に突入し、リモートワークの急増に併せてメール以外にも攻撃・侵入の間口が広がってしまった。その結果、現在のランサムウェアの攻撃経路は、VPN(バーチャル・プライベート・ネットワーク)機器やリモートデスクトップの入り口(RDP:リモート・デスクトップ・プロトコル)などのインターネットに面した「アタックサーフェス(攻撃表面)」経由が7-8割を占めていると、NTTコミュニケーションズの木村昭大氏は指摘する。

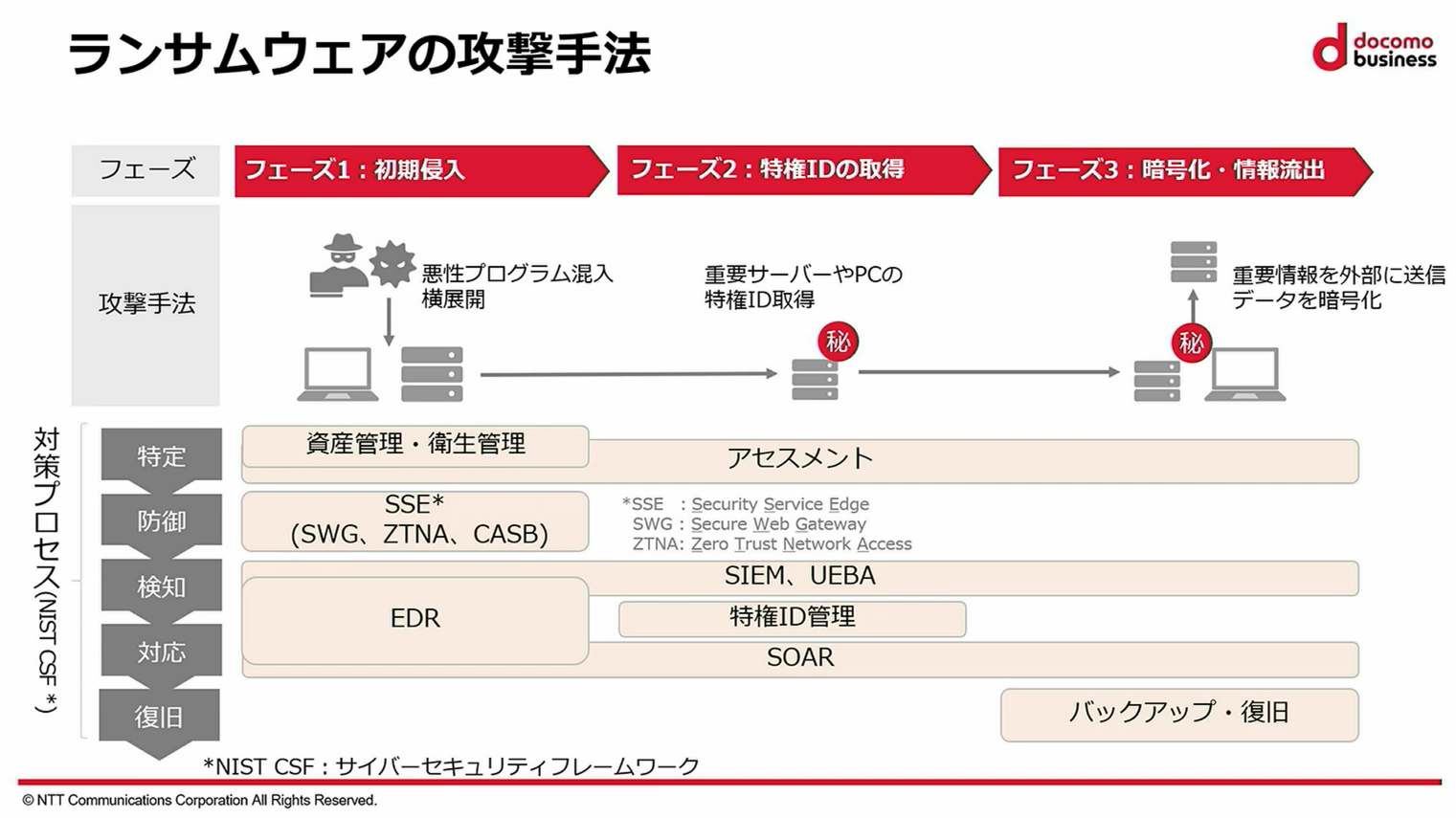

「ランサムウェアの攻撃手法は、まず初期侵入のフェーズで悪性なプログラムがアタックサーフェスから侵入し、PCに感染して横展開していきます。そこから次のフェーズとして、狙っているデータや重要なデータが保存されているサーバーを狙って特権IDを取得します。最後に、その特権を取ったサーバーから外にデータを流出させ、データそのものを暗号化して使えないようにしていくのです。具体的な攻撃手法としては数百ありますが、大きくはこの3つに分類することができます」(木村氏)

多層防御を実現するための3つの対策

犯罪者の手口が高度化する傍らで解析や対策も進んでいるものの、サービスとして分業化され、日々巧妙化が進むランサムウェアへの対策は、これだけやればいいという手立てがないのが実情だ。攻撃者は、広範囲の中から防御の弱いところを狙ってくるのが常である。CyberArk Software(以下、CyberArk)の細田博氏は、対策の考え方について次のように説明する。

「ランサムウェアだけを特定して検知するのは難しいです。1つのソリューションだけで完全な対策をすることはできません。現実的な対策としては、複数のセキュリティ措置を組み合わせることで、早期の検知と被害の極小化を行うことが重要です」(細田氏)

この細田氏の言葉を受けて城氏は、対策のポイントとして「多層防御」というキーワードを提示する。その上でランサムウェア対策として、①侵入に備えた対策、②侵入後の被害を極小化する対策、③最悪の事態を想定したデータの暗号化や情報漏洩に対する対策――という木村氏が説明した攻撃手法の流れに準拠した3つの対策を挙げる。

「まず自社の資産やパッチの適用状況をしっかり把握し、脆弱性がどこにあるかアセスメントを実施します。また、SWG(セキュア・ウェブ・ゲートウェイ)やZTNA(ゼロトラスト・ネットワーク・アクセス)などのSASE(セキュア・アクセス・サービス・エッジ)と呼ばれる製品やEDR(エンドポイント・ディテクション&レスポンス)、SOC(セキュリティ・オペレーション・センター)を導入し、攻撃を遮断し侵入の試みを検知します。次に、サーバーや端末の特権IDを用意に乗っ取られないようにするため、保護するための対策が必要になります。最後に、データのバックアップを取っていざという時に復旧できる仕組みを整備し、情報が流出する内部の不自然な通信を検知するUEBA(ユーザー・アンド・エンティティ・ビヘイバー・アナリティクス)のようなセンサーを導入することが挙げられます」(城氏)

SASEを入り口とした段階的な対策を推奨

企業としては、この3つのポイントに従って複数のセキュリティ対策を組み合わせることが重要となるが、実際に全ての対策を一度に行うのは難しい。ましてそれらのランサムウェア対策もセキュリティ全体の多層防御の一環として行うと考えると、どこから手を付ければいいのかますますわからなくなる。そこでNTTコミュニケーションズの北川公士氏は、SASEを入り口として対策を段階的に進めていくことを推奨する。

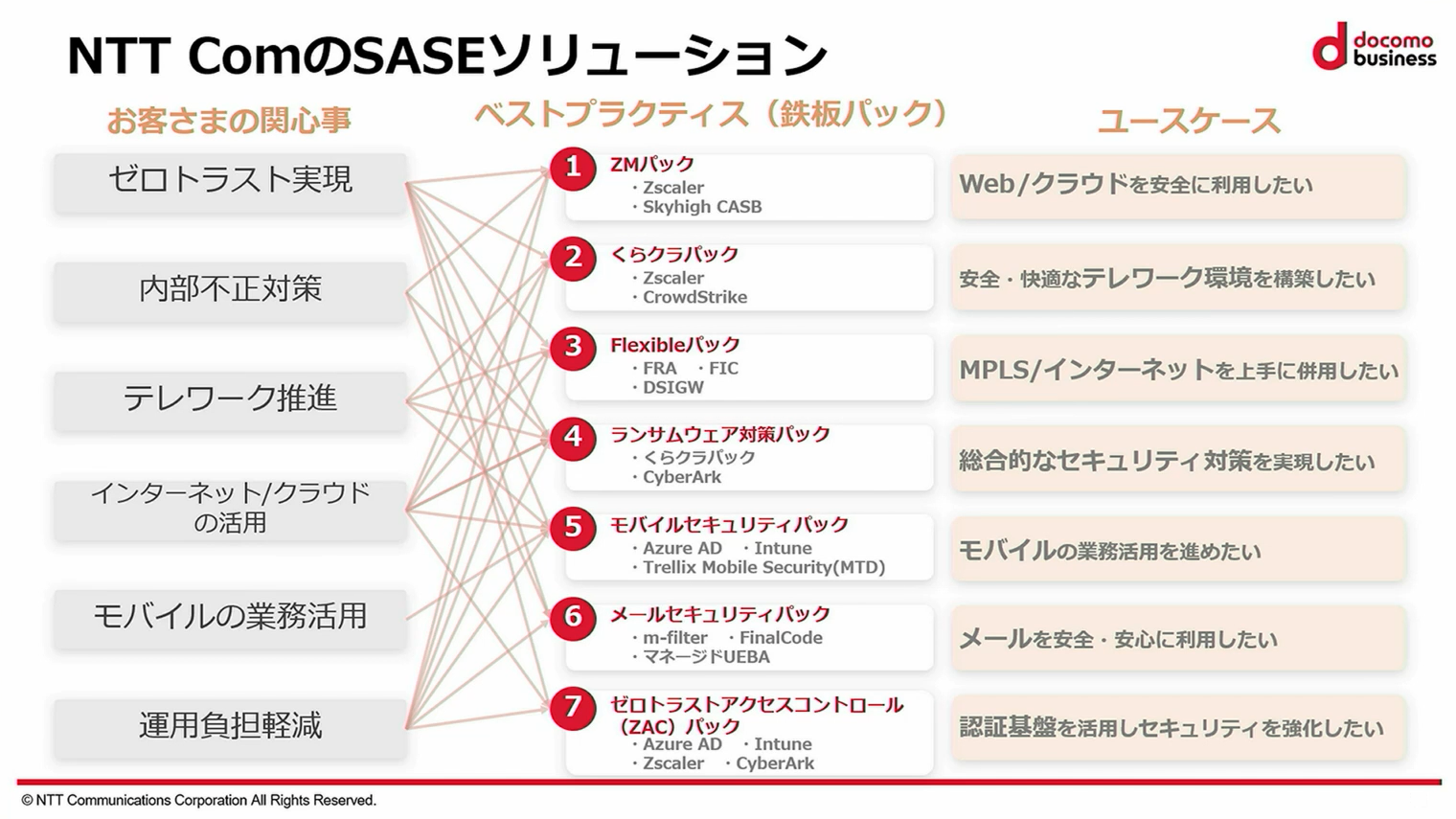

「SASEは、様々なネットワークやセキュリティ製品を単一のクラウドサービスで提供するという考えです。全ての端末やサーバーからの通信をSASE経由にすると、アクセス元がオフィスでも自宅でも自動的に同じレベルのセキュリティ対策が施されて安全・快適な業務ができるようになります。ただし、SASE製品を入れれば企業のセキュリティ対策が全て解決するわけではありません。SASE以外にも、複数製品をうまく組み合わせていくことが重要となるので、当社ではSASEを入り口としたパッケージサービスとして『SASEソリューション』を提供しています」(北川氏)

SASEソリューションでは、ゼロトラスト環境を実現するためのセキュリティ、ネットワーク、マネジメントに関わる実装コンサルティング、導入、運用をオールインワンで提供する。その際にはあらかじめベストプラクティスとなる製品の組み合わせを、顧客の関心事やユースケースに合わせた「鉄板パック」として提供し、段階的に導入することができる仕組みだ。そこに、CyberArkの製品を活用した「ランサムウェア対策パック」も含まれている。