ヴィーム・ソフトウェアは6月25日、年次調査レポート「2024 Ransomware Trends Report」に関する記者説明会を開催した。同レポートは、米Veeam Softwareが米国で同月3~5日に開催した年次カンファレンス「VeeamON 2024」で発表されたもので、2023年中に少なくとも1回以上のサイバー攻撃を受けた企業担当者1200人を対象に、セキュリティ意識や対策動向をまとめている。

Veeam SoftwareのAnthony Spiteri氏

説明会に登壇したVeeam Software アジア太平洋日本(APJ)地域担当 最高技術責任者(CTO)のAnthony Spiteri氏は「(2020年に)Kastenを買収してプロアクティブな脅威評価とトリアージインシデント機能を取り入れた」といい、Storage as a Service(STaaS)の「Veeam Data Cloud Vault」でゼロトラストの復元性に加えて、システムやデータを確実に復元させる計画と検証を行うバックアップルール「3-2-1-1-0」を実現可能だと主張した。

Veeamは例年、サイバー攻撃を1度でも受けた組織の最高情報セキュリティ責任者(CISO)、セキュリティ専門家、バックアップ担当者の1200人を対象に、ランサムウェアの影響や今後のセキュリティ戦略、データ保護の動向をまとめたレポートを発表している。

2023年は、「1度も攻撃を受けていない」と回答した組織(25%)よりも、「年4回以上攻撃を受けた」とする組織(26%)の方が多かった。ランサムウェア攻撃の内容が暗号化を経た身代金請求段階なのか、攻撃を検出して能動的に対処した段階なのか明示していないが、回数を問わなければ75%の組織がランサムウェア攻撃を受けたことが分かった。組織側も対応策として、サイバーチームとバックアップチームの完全連携を実現するため、「全面的な見直し」(26%)や「大幅な改善」(37%)が必要であると気付いており、「一部必要」にとどまったのは28%だった。

実際にランサムウェア攻撃を受けた組織は、41%が本番データに影響を及ぼしたと回答し、復旧できた割合は57%にとどまる。内訳は「100~81%」の復元成功が22%、「80~61%」が23%、「60~41%」が15%、「40~21%」が21%、「20~0%」が9%だった。バックアップデータ未使用の組織も11%存在した。

Spiteri氏はこうした状況について、「組織は基本的な準備ができていない。ランサムウェア攻撃を受けても自信を持ってデータ復元できる状況に至っていない」と指摘する。

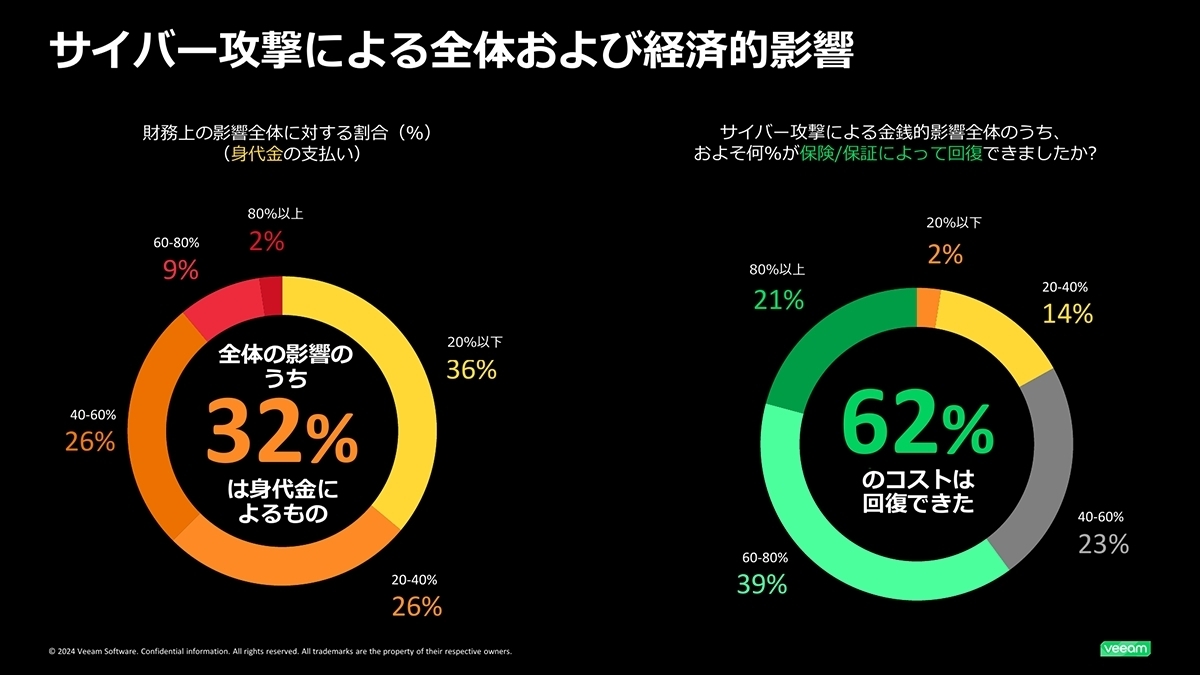

サイバー攻撃による経済的影響

他方でサイバー保険の加入も増加しているという。国内でもサイバー攻撃によって生じた第三者に対する損害賠償責任や対応費用、組織の喪失利益を包括的に補償する保険が次々と登場しているが、本調査によればランサムウェア攻撃まで対応する保険に加入する組織は59%だった。サイバー保険に加入しつつもランサムウェア攻撃は対象外とする保険への加入組織は24%だった。

Spiteri氏は「4分の1がランサムウェア攻撃の補償対象外。これは少々おかしい」と首をかしげている。その背景にはサイバー保険の保険料増加も影響しているのだろう。調査によれば、「保険料の増加」(73%)と「保険料給付金の減少」(14%)の影響が疑われるという。

また、ランサムウェアの「身代金を支払ってデータ復旧に成功した組織」は54%、「身代金を支払ってもデータ復旧に至らなかった組織」は27%、「身代金を支払わずにデータ復旧に成功した組織」は15%だった。Spiteri氏によると、昨今の攻撃手法としては「96%がバックアップリポジトリー(保存先)を標的にしている。つまり、バックアップデータが最初の攻撃先」になる傾向が多く見られる。

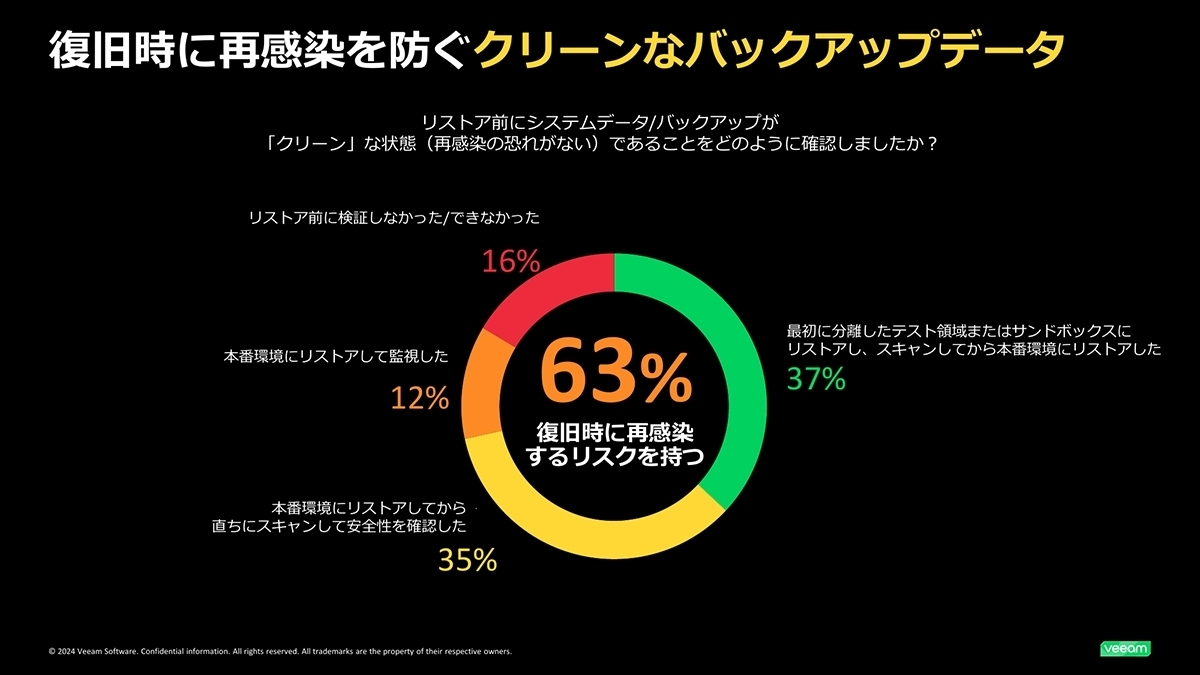

内訳を見ると「バックアップリポジトリーの大半に悪影響を及ぼした」が35%、「一部のバックアップリポジトリーに影響が及んだ」が41%、「試みていたがバックアップに影響は及ばなかった」が20%だった。いずれにせよデータ復旧後のランサムウェア再感染を防ぐためには、安全なバックアップデータが欠かせなくなる。同社の製品はバックアップ中や格納後にデータ分析を行う「Inline Malware Detection(インラインマルウェア検知)」を備えており、バックアップデータの安全性を確保しているという。

組織によって異なる復元時の対応

国内でもランサムウェア攻撃が増加中なのは改めて述べるまでもないが、ヴィーム・ソフトウェア ソリューションアーキテクトの高橋正裕氏は「(生成AIが普及した)2020年11月以降はサイバー攻撃の手法も複雑化した。(ランサムウェア攻撃の)身代金のみならず、さらに上の部分(を攻撃対象として)複雑化が増している」と指摘する。

ヴィーム・ソフトウェアの高橋正裕氏

世界レベルで見ると医療組織への攻撃が急増し、国内でも製造業やBtoCサービス企業への攻撃が増加している。また、高橋氏は「1度支払っても2度目の請求があったり、問題の解決や(暗号化)解除に至るか分からない。身代金は解決策ではない」と強調した。

そのため、米サイバーセキュリティ・インフラセキュリティ庁(CISA)が提唱するゼロトラストモデルに、バックアップとリカバリーシステムの要素を加えた「ゼロトラストデータレジリエンス(ZTDR)」と前述した「3-2-1-1-0」のバックアップルールが重要であると主張しつつ、「攻撃を受けた後の対応策を考えるのが重要」(高橋氏)とアピールした。