本連載は、企業を取り巻くサイバーセキュリティに関するさまざまな問題について、ビジネスの視点から考える上でのヒントを提供する。

長引くコロナ禍に伴い、俗に言う「デジタル化」の動きがさまざまな産業分野で進み始めた。同時に、従来のIT投資やセキュリティ投資の問題点・不備が、ビジネスに影響を与える形で一気に顕在化した。今回は、このセキュリティ投資において長年一般的であった「個別最適」と、近年トレンドになりつつある「全体最適」、それぞれのメリットとデメリットについて考えてみたい。

かつて主流だった「マルチベンダーポリシー」

サイバーセキュリティの世界では、古くから「マルチベンダーポリシー」と呼ばれる手法が存在した。「最新の脅威がゲートウェイのA社製品をすり抜けたとしても、エンドポイントのB社製品が見つけてくれる」という理屈だ。簡単に言うと、「1社のセキュリティベンダーに依存することはセキュリティ上のリスクになる」という発想だ。脅威への対応速度をベンダーが競い合った1990年代から2000年代に顕著な考え方で、見方によっては一理あった。エンドポイントやネットワークはもちろん、マルウェア対策や脆弱性対策など、特定の対策領域や脅威の種類、セキュリティ技術に特化してベンダーが創業した結果、得意不得意があったことにも大きく関係がある。

マルチベンダーポリシーが一般的だったのは、ユーザー側にも幾つかの理由や背景がある。ITインフラやセキュリティ対策の構築に必要となるツールの調達においても、1社による「囲い込み」は敬遠される傾向がある。加えて、ネットワークはITインフラ部門、エンドポイントは情報システム担当者という形で、方針の策定から運用まで組織的にもサイロになっているケースがほとんどだ。

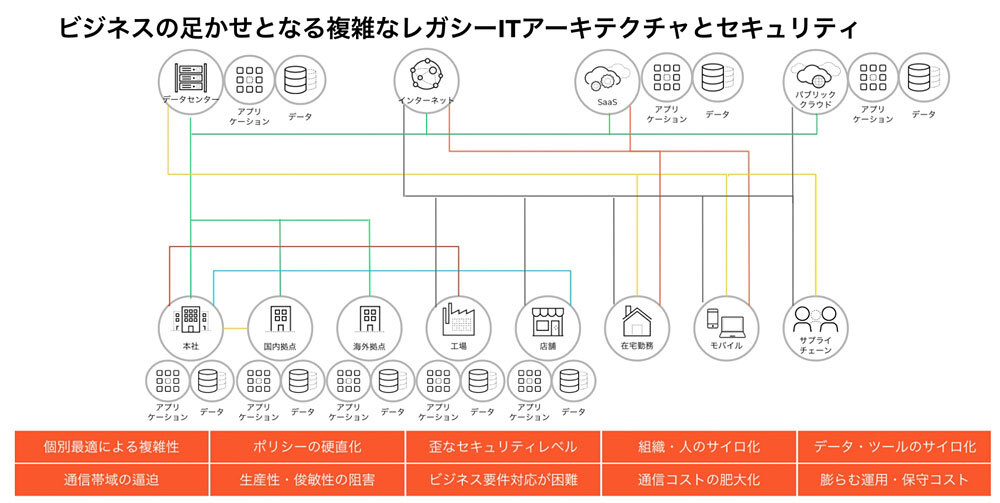

各部門で要件が異なるため、各領域で最も優れたツール、各領域の課題解決に最善の手段を各部門が選択できるというメリットがある。その結果、エンドポイント保護(EPP)はA社、エンドポイント脅威検知・対応(EDR)はB社、次世代ファイアウォールはC社という形で、「個別最適」のアプローチが企業のセキュリティ投資において主流となった。ITインフラの構築でも、一部の拠点間では専用線、別の拠点ではVPNやSD-WANという形で、場所や条件によって接続方法が異なることが一般的だ。

組織としての全体的な戦略やアーキテクチャーに求められる要件、ツール間の連携や相乗効果、製品の選定基準が明確で、導入したツールを各担当組織が適切に運用し続けることができ、その結果として、組織全体としての目的やゴールを達成できれば、個別最適は十分機能する。特に、明確なリーダーシップに基づく高い推進力、部門間の連携体制、運用を支える社内エンジニアが整備されている組織であれば、各領域で最善のツールを選択するという考え方にも一理ある。高いレベルで自動化・自律化が進んでいればなおさらである。

個別最適が積み重なった企業のインフラはさまざまな問題を生んでいる