2006年5月に施行された会社法と2006年6月に施行の金融商品取引法(いわゆるJ-SOX法)の2つの法律により日本でも内部統制強化が義務化された形となった。中でもJ-SOXにおけるITの活用と全般統制においてはログの活用が重要とされ、ID管理、プログラム変更管理に加えて、アクセス申請状況と実際のアクセス状況がログにより把握され適切に監査されるためのアクセスログ管理と、特権IDを使った操作ログを採取して申請した作業の正当性を確認するための操作ログ管理が不可欠となる。

形式や種類もバラバラなログをどう管理・活用するか

「ログの肥大化・複雑化に対応するための基盤整備が必要」と述べる三菱電機インフォメーションテクノロジーの松井陽子氏

「ログの肥大化・複雑化に対応するための基盤整備が必要」と述べる三菱電機インフォメーションテクノロジーの松井陽子氏

「システムから出力されるログを有効活用すれば、これら全ての管理を実現することができる」と語るのは、三菱電機インフォメーションテクノロジー(MDIT)のデータセントリックソリューション第二部で第一課長を務める松井陽子氏だ。

松井氏は、3月11日にZDNet Japan とシーネットネットワークスジャパンが開催した「統合ログ管理カンファレンス2009」で講演し、ログの肥大化・複雑化に対応する統合ログ管理について、自社ソリューションを交えて解説した。

ログは企業内にさまざまな形で存在することを示す同氏は、OS、DB、ディレクトリサービスなど、さまざまな対象から、日時、ユーザー名、コンピュータ名、アクセス先、ファイル名、イベントIDなどのデータがログに含まれて出力されるが、形式や種類などどれもバラバラ。しかも、システムごとに膨大なログが蓄積している状態で、これらをどのように管理し活用していくのかが大きな課題になっている。松井氏はその基盤整備が早急に求められていると訴える。

ログ管理における5つの課題

松井氏は、ログ管理における課題は大きく5つあるという。1つ目は、膨大な情報の保管と処理。各種のログを長期に保管する(J-SOX法では5年保存が必要とされる)ため、強力なデータ圧縮技術と高速検索技術が不可欠となる。2つ目は、多種多様なフォーマット。ログフォーマットは規格統一されておらず、複数のログを同一視点で見るための軸(項目)が必要。データ正規化技術やデータ統合技術が有効となるという。

また3つ目は、信頼性の確保。ログは重要な証跡となるため、データ改ざんや破壊を防止する仕組みか、容易に認識できないデータ構造であることが望ましい。4つ目は、分析要件の複雑さ。定期的な定型分析のほか、さまざまな角度や切り口でアプローチできる非定型分析機能が必要となる。

そして5つ目が、物理セキュリティログの活用。情報システムログばかりがターゲットになっているが、入退出管理や監視カメラ映像などの物理セキュリティログの管理も忘れてはならず、双方を紐付ける仕組みが重要だという。

テラバイト級のデータ量を10分の1以下に高速圧縮

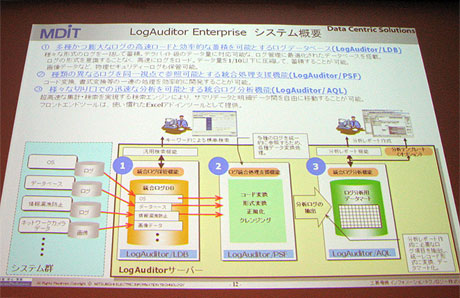

その課題に対し、MDITは統合ログ管理ソリューションの「LogAuditor Enterprise」で対応できるとし、松井氏は主に次の3つのコンポーネントで構成されていると説明する。

第1の機能が、統合ログデータベースの「LogAuditor / LDB」。ログ形式を意識することなくテラバイト級のデータ量を10分の1以下に高速圧縮し、文字列照合による各ログの横串検索や物理セキュリティログも保管することができる。

第2に、ログ統合処理支援機能の「LogAuditor / PSF」。種類の異なるログを同一視点で参照し、データ統合やデータ移行処理をワークスローとして登録することで、ログ管理・分析システム全体の実行を管理する。

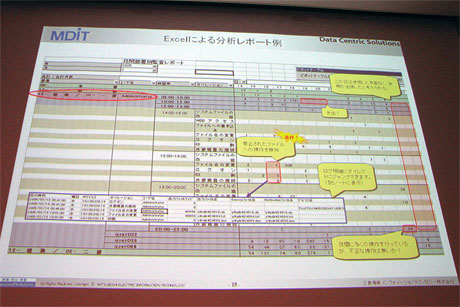

そして第3に、統合ログ分析機能の「LogAuditor / AQL」。ログ分析に必要なログ項目や組織情報を格納し、Excelアドインツールを使ってノンプログラミングにレポートを作成。Webアクセスログ1億件の集計が約3秒で完了するという。検索エンジンによりサマリーと明細の間を自由に移動し、高速分析を可能とする。

松井氏が紹介したある金融業の事例では、セキュリティ管理の一環で手作業によるログ集計や分析を行っていたが、ログが膨大になり運用が困難になっていた。

LogAuditor Enterprise導入後は、定型レポートのほか非定型レポートの作成が容易に可能になったという。また、組織マスタを世代管理して保存し、ログの検索時に付与する仕組みを作ることで、過去と現在の組織別レポートを柔軟に活用している。

120社以上の導入実績を持つLogAuditor

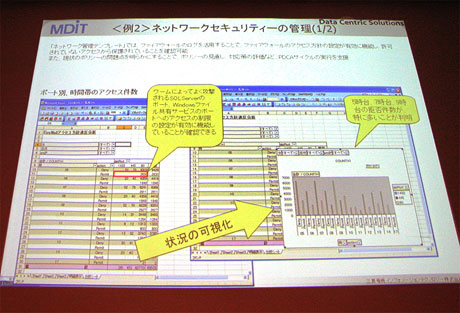

その後、松井氏は、監査作業を支援するISMS(情報マネジメントシステム)で要求される管理項目に対応したテンプレートの紹介を行った。未許可アクセスからの確実な保護を立証する妥当性確認や問題解決を行うため、ISMSの管理対象である各システムのログを統合管理し、定期運用レポートの作成や自由に非定型分析を実施できるテンプレートは非常に有効なツールになるという。

ISMSテンプレートは、ネットワークセキュリティ管理テンプレート、監査ログ管理テンプレート、運用ソフトウェア管理テンプレートの3つで構成。それぞれに、ログの取り込み、解析、レポートを含み、ログの効率的な管理を支援する。

「2005年から提供しているLogAuditorは、10年以上の歴史を持つ三菱電機のDWHのコア技術を利用しているため、高速集計機能やExcelベースのレポート作成ノウハウが凝縮している。既に120社以上の導入事例がある」と語る松井氏は、その信頼性と自社開発による保守・サポート力を強調する。