昨年末、ZDNet Japan編集部の田中好伸が2010年のセキュリティ動向をまとめた。冒頭、田中はこう書いている。「セキュリティという視点で数年後に振り返った時、2010年は重要な年になるのかもしれない」

2011年も半ばを過ぎた今、この指摘の正当性がより深まってきた。その背景には「Stuxnet」の存在がある。

最も重要なセキュリティの出来事--Stuxnet

Symantecがシンガポールで開催したカンファレンス「Next@Norton」では、Stuxnetのデモンストレーションが披露された。

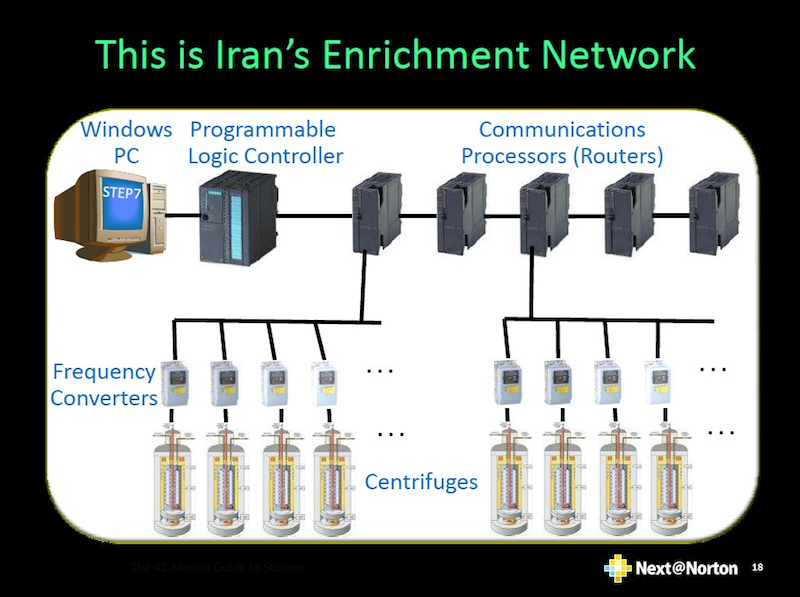

Stuxnetは、Siemensの産業用制御システムを攻撃するマルウェアだ。Stuxnetの攻撃により、イランのウラン濃縮施設で使われている多くの遠心分離器が破損したとされる。SymantecでGroup Product Managerを務めるJohn Harrison氏は、Stuxnetの登場を「この20年間で最も重要なセキュリティの出来事。物理設備を攻撃した初めてのマルウェアだ」と表現した。

従来のマルウェアは無差別かつ大量にばらまかれていたが、Stuxnetは特定機器のシステムだけを狙っている。従来はクレジットカード番号などターゲットの情報を標的としていたが、Stuxnetは重要な物理インフラを標的とする。以前はデータや金銭の盗難が主な被害だったが、Stuxnetは地政学的なインパクトに加え、人命にも被害がおよぶ危険性がある。

技術面でも特徴がある。Harrison氏によれば、SymantecはStuxnetの開発者を調査せず、どのように動作するかを分析しているが、その過程で次のようなことが分かった。Stuxnetは、15の異なるモジュールで動作しており、複数の技術者が開発に携わっている。また、コードの量が通常のマルウェアの平均より50倍以上も多く、開発にも数カ月から数年をかけていると予測している。

「従来のマルウェアと全く異なり、非常に複雑で巧妙に作られている」とHarrison氏は言う。

StuxnetをデモするHarrison氏

StuxnetをデモするHarrison氏

上の画像はStuxnetのデモだ。風船が取り付けられたSiemens製の周波数変換器に対し、Harrison氏はリモートで周波数をコントロール。風船を破裂させるまで空気を送りこんだ。

Symantecの分析によると、Stuxnetは遠心分離器の周波数を1410Hzから2Hzへと一気に落とし、さらに1064Hzへと引き上げる。このアップダウンを繰り返すことで施設にダメージを与えていくのだ。攻撃中は監視システムがアラートを表示しないようにコントロールしている。

米国のシンクタンク Institute for Science and International Securityは、2009年の終わりから2010年の初頭にかけて、イランにある遠心分離器9000台のうち、約1000台がStuxnetによって破壊されたとしている。

仕掛ける者、請け負う者

シマンテック コンシューマ事業部門でリージョナルプロダクトマーケティング シニアマネージャを務める風間彩氏は、Stuxnet以前も以後も同様のマルウェアは登場していないとして、「完全に特異な存在だ」と強調する。

一般的には、攻撃者の目的は金銭の窃取や政治的アピールなどさまざまだ。しかし、実行者はビジネスとして攻撃を請け負う存在。風間氏は「ブラックマーケットと同じ仕組み」と指摘した上で、「悪質なプログラムを開発する人もいれば売る人もいて、それを使ってスパムを送信する人もいる。目的を達成したい人が、マルウェアを開発しているとは限らない」と述べる。

このモデルがStuxnetに当てはまるかどうかは不明だ。しかし、専門家が口を揃えて「これまでのマルウェアと全く異なる」と強調するStuxnetは、非常に高度な専門性を持つチームが開発した可能性が高い。

Harrison氏は、「多くの人は、ウラン濃縮機と自分の生活に関係はないと思っているだろう。しかし、そうではない。今はコンピュータがあらゆるものを制御している。エレベータや金融から思いもよらないようなものまである」と警鐘を鳴らしている。