情報セキュリティ対策や内部統制強化を実施し、大量のログを抱える事になった企業は、ログ活用の基盤である統合ログ管理システムを真剣に検討することとなった。しかし、費用が高い、導入から運用までの期間が長い、具体的な効果が見えないといった疑問や不満を持つ企業は少なくないという。

ログへの理解を助け活用を促すツールであること

「どれだけ多くのシステムからのログを収集できるかによって統合ログ管理システムの価値が決まる」と話すインフォサイエンスの稲村大介氏

「どれだけ多くのシステムからのログを収集できるかによって統合ログ管理システムの価値が決まる」と話すインフォサイエンスの稲村大介氏

ZDNet Japanが3月11日に開催した「統合ログ管理カンファレンス2009」で、統合ログ管理システムの現実的な構築方法について講演した、インフォサイエンスのプロダクト事業部でテクニカルコンサルティングチームのシニアコンサルタントを務める稲村大介氏は、統合ログ管理システムの導入のポイントとして、「Think Big, Start Small」(大きく育てることを想定しつつ、まずは小さく始める)というキーワードを示す。

そのための要件は3つ。1つは、リーズナブルなライセンス形態。ログ量はどれぐらいか、どんなログが出ているのか、ログをどのように活用すべきかといった視点で、ログ収集環境の規模に合った製品ライセンスが存在することが重要だという。

2つ目は、スケーラブルなシステム構成。ログ収集対象システムの増加や用途の多様化(レポートの増加)、利用ユーザーの増加などを見越して、柔軟にスケールアウトができ、ログ収集のみならず検索・分析機能でもスケーラブルであることが大切だという。

そして3つ目は、フレキシブルなログ管理機能。ログの活用範囲はセキュリティや内部統制だけではなく、業務効率改善、マーケティング、グリーンITなど無限に広がっているため、フォーマットを問わずあらゆる形式のログを収集・管理でき、ユーザーが自由にログ検索・分析・レポートを実行できること。

稲村氏は、「ログへの理解を助け、活用を促すツールであることが重要な条件」と述べる。

心臓部を増設するだけで拡張できる「Logstorage」

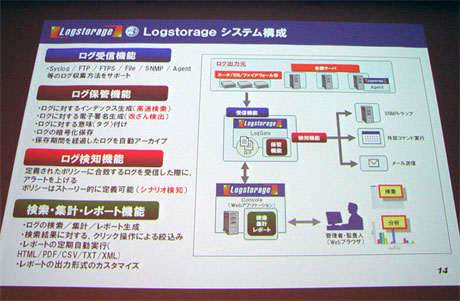

この3つを踏まえて、インフォサイエンスが2002年の開発開始から機能改善を重ねてきたのが、純国産の統合ログ管理システム「Logstorage」である。LogGateというログの受信・保管・検知機能をつかさどる心臓部と、Consoleサーバという検索・集計・レポート機能を担うWebアプリケーション部分で構成されている。

稲村氏によると、「統合ログ管理システムは、どれだけ多くのシステムからのログをスムーズに収集できるかによってその価値が決まる」という。そのため、Logstorageは日本国内で利用されているものを中心に200個以上のログ収集実績を持ち、主要セキュリティメーカーとの協業によって、クライアントログ管理、DBログ管理、ファイルサーバログ管理、内部統制支援ツールといった各分野のトップシェア製品との連携が可能である点にアドバンテージがあるという。

また、スモールスタートとスケーラビリティである点も特長だという。Logstorageは最小構成でライセンス費用が65万円〜となっており、当初はERPやDBなど内部統制評価対象システムの「フェーズ1」からスタートし、業務サーバやファイルサーバなど事業継続性の観点からの重要システムに拡大した「フェーズ2」へ、そしてネットワーク機器やその他のサーバにまで拡張する「フェーズ3」まで、LogGateを増設していくだけで容易にスケールアウトが可能だ。

「ある企業では、18台のLogGateで運用する大規模な構成例もある」(稲村氏)

ログの受信とログの定義づけ

さらに同氏は、Logstorageの強みとして、ログの収集・管理がフレキシブルであることを挙げる。その特長のひとつがログの受信機能。syslogやFTP、暗号化のFTPS、Fileレシーバー、SNMPトラップなどをサポートし、エージェント/エージェントレスのどちらでもログ収集が可能という。

またもうひとつの特長がログの定義づけ。ユーザーが必要に応じてログのフォーマットを自由に定義し、ログにタグ付けをすることにより、アプリケーションを跨った検索や集計、分析などが可能になる。インフォサイエンスが特許を持つユニークな機能だ。

加えて稲村氏は、「ログ活用のフレキシビリティ性もLogstorageの重要な特長」と強調する。その活用例の1つがワークフローシステムとの連携。Logstorageのレポート機能を利用して、作業中のアクセスログおよび申請内容のログを突き合わせてレポートすることで、承認者は申請外の作業や申請されたアカウントで作業が行われているかどうかを確認できる。

また、情報セキュリティ対策への活用としては、権限外のアクセスやリムーバブルディスクの利用、特権ユーザーでのシステム利用、特定ファイルへのアクセス状況など、不正な兆候の把握と詳細な追跡が可能だという。

その他、PCの稼働時間や消費電力をWindowsのイベントログやPC管理製品のログ等で把握するグリーンITや、自社Webサイトへのアクセス元やアクセスページ、検索キーワード、ページ遷移などをApacheやIIS等のログを利用して行うWebマーケティングなどにも活用範囲が広がると稲村氏は説明する。