シマンテックは2月5日、SHA-2対応のSSLサーバ証明書をすべての販売経路で提供すると発表した。これは、Microsoftのセキュリティアドバイザリ「マイクロソフト ルート証明書プログラムでのSHA-1 ハッシュ アルゴリズムの廃止(2880823)」に対応するためのもの。

認証局が提供する証明書

Microsoftは証明書プログラムのポリシーを変更し、新しいポリシーでは2016年1月1日以降、ルート証明機関はSSLとコードサイニングの目的で、SHA-1 ハッシュアルゴリズムを使ってX.509証明書を発行できなくなるとしている。

シマンテックSSL製品本部の安達徹也氏

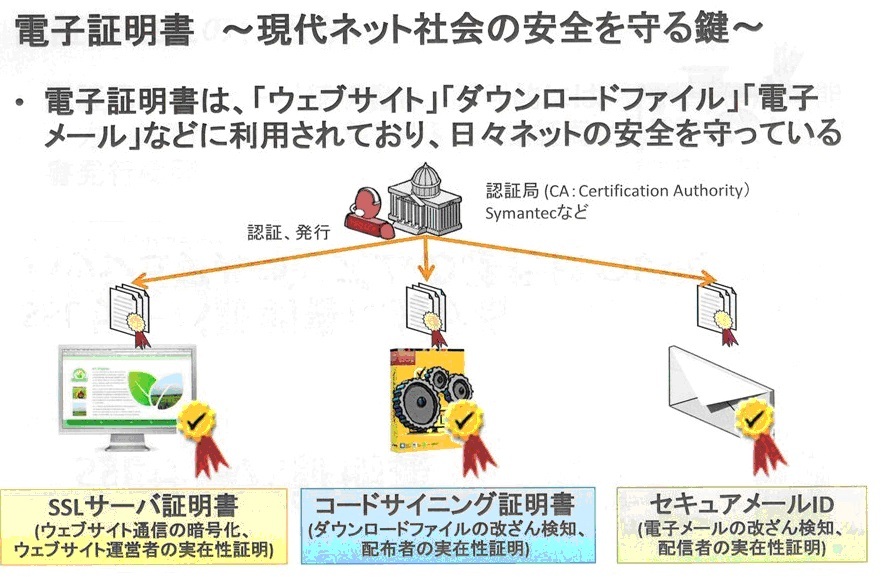

シマンテックはこれを受け、SSLサーバ証明書で使用している暗号アルゴリズムSHA-1の発行を順次終了していく。発表において同社SSL製品本部の安達徹也氏は、認証局とSSLの仕組みについて説明した。シマンテックでは認証局として、ウェブサイト通信の暗号化やウェブサイト運営者の実在性を証明する「SSLサーバ証明書」、ダウンロードファイルの改ざん検知や配布者の実在性を証明する「コードサイニング証明書」、メールの改ざん検知や配信社の実在性を証明する「セキュアメールID」を提供している。

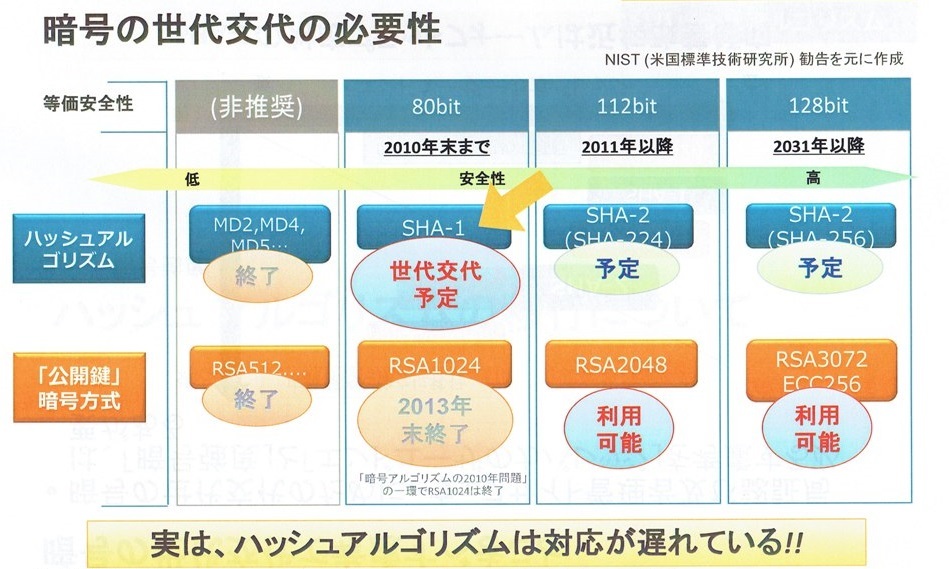

NISTによる暗号の世代交代スケジュール

SSLを支える技術には、ウェブサーバ運営団体の実在性を証明する「公開鍵」暗号方式、ウェブサーバとウェブブラウザ間の通信を暗号化する「共通鍵」暗号方式、データの改ざんを検知する「ハッシュアルゴリズム」の3つがある。今回、SHA-2に移行するハッシュアルゴリズムは、送られたメッセージが通信経路上で改ざんされていないか、データが壊れていないかを確認する技術。メッセージなどの文字列から暗号によって「ハッシュ値」を作成する。

SSLの暗号要素とアルゴリズム

ハッシュ値の特徴は、元のメッセージが同じなら常に同じハッシュ値が生成されること、メッセージの内容が1文字でも変わればハッシュ値も変わること、ハッシュ値から元のメッセージを復元できないことなどがある。ハッシュ値は、基本的に自ら用意したパスワードをランダムに全て試す辞書攻撃(ブルートフォース)によって解読できるので、暗号強度が問題になる。SHA-1とSHA-2の違いはその暗号強度で、SHA-1は160ビットのため比較的短い時間で解読できる上に脆弱性も発見されている。そこでSHA-2では、ハッシュ値を224ビット、256ビット、384ビット、512ビットと長くしている。

暗号の世代交代については米NIST(米国標準技術研究所)が勧告しており、世界的にこの勧告に準拠する傾向にある。勧告では2010年末までに「公開鍵」暗号方式の「RSA1024」を終了するとしたが、これが2013年末に終了した。ハッシュアルゴリズムも同時期に世代交代する予定であったが、未だに移行できておらず、対応が遅れている状況だ。SHA-2への対応は、PCI DSSや日本政府(NISC指針)でも一般的なセキュリティ要件として挙げられていた。そして今回のMicrosoftの発表では、SSLサーバ証明書においてSHA-1の発行を最長2015年末まで、利用を最長2015年末までとしている。

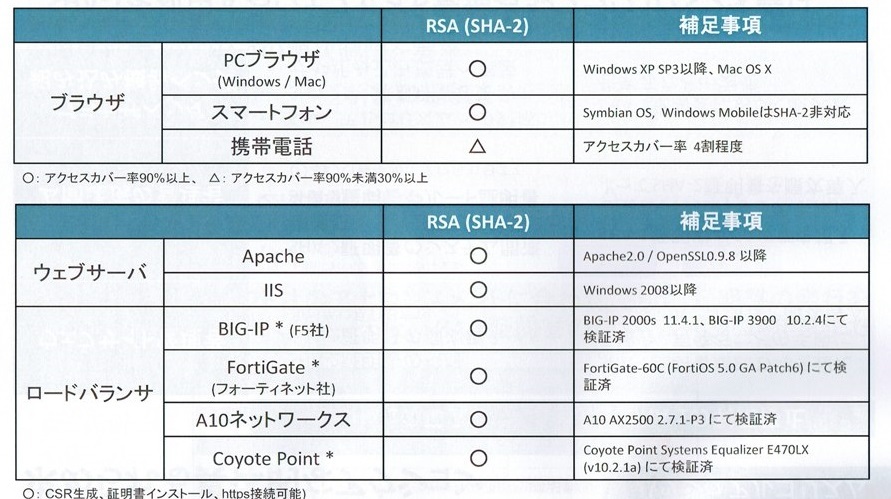

各プラットフォームのSHA-2対応状況

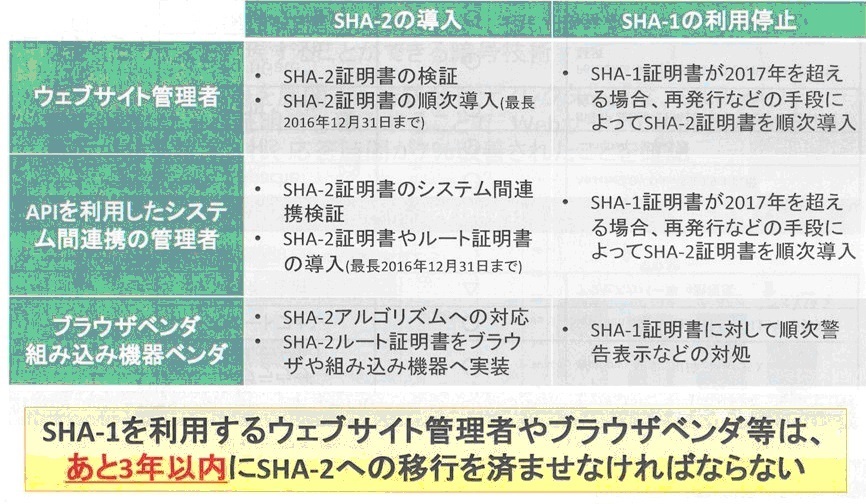

シマンテックでは「SHA-2対応証明書の提供拡大」「SHA-1の順次制限の実施」など、スムーズなSHA-2移行を促進する。発行、利用の制限時期はMicrosoftと同時期にするとした。これに対し、ウェブサイト管理者やAPIを利用したシステム間連携の管理者、ブラウザベンダー、組み込み機器ベンダーは、あと3年以内にSHA-2への移行を済ませなければならない。安達氏は、各種プラットフォームのSHA-2への対応状況も示した。同様に、コードサイニング証明書はあと2年以内に、セキュアメールIDにおいては3年以内の移行対応が求められる。

SSLサーバ証明書においてSHA-2移行に求められるアクション

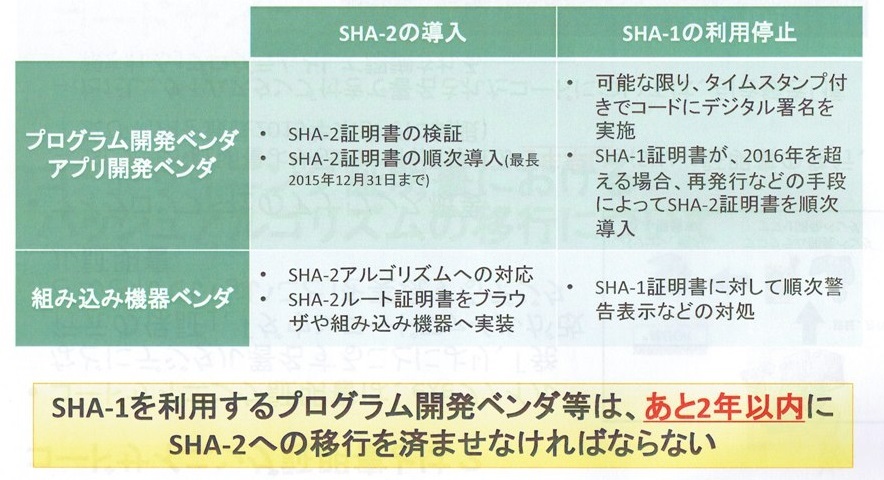

コードサイニング証明書においてSHA-2移行に求められるアクション

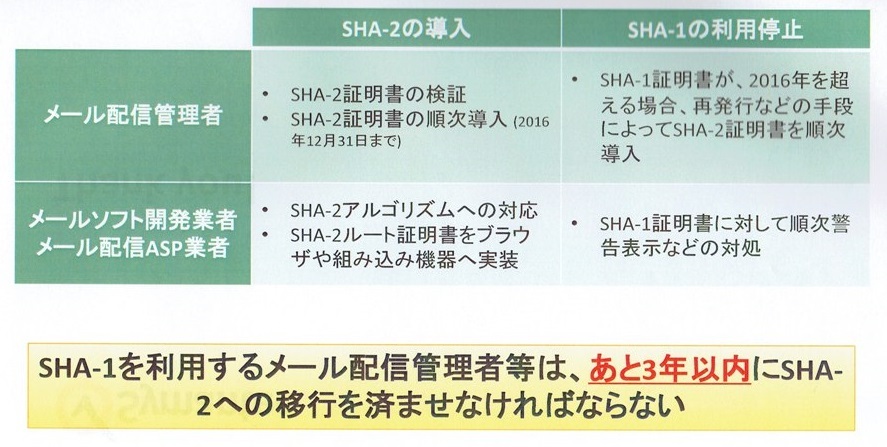

セキュアメールIDにおいてSHA-2移行に求められるアクション