米国時間4月21日に、IBMのセキュリティ製品に存在する4件のゼロデイ脆弱性に関する詳細情報が開示された。情報を開示したのは、これらの脆弱性を発見したAgile Information Securityの研究ディレクターPedro Ribeiro氏だ。同氏が独自に情報を開示したのは、IBMに脆弱性に関する情報を報告したにもかかわらず、対応を拒否されたからだという。

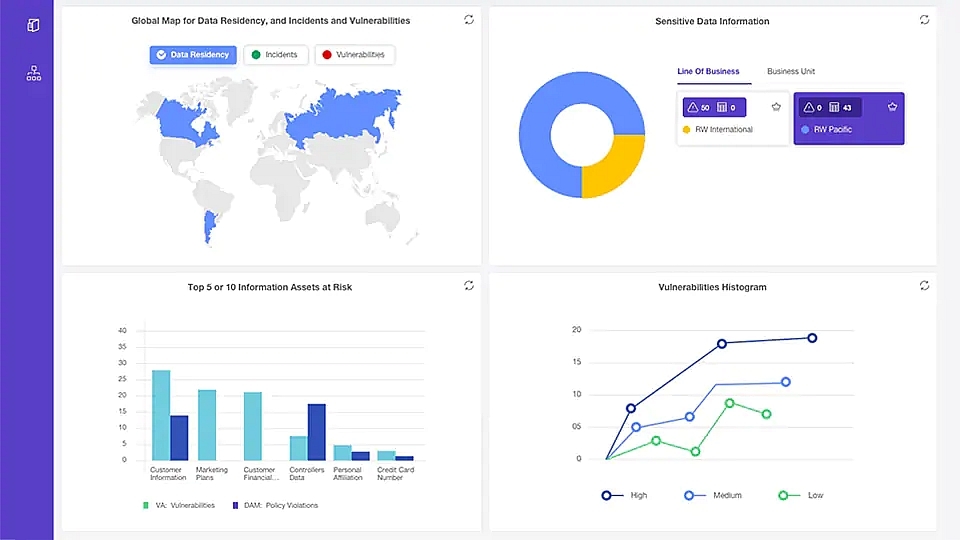

このバグの影響を受けるのは「IBM Data Risk Manager(IDRM)」だ。IDRMは、管理者がセキュリティの問題を把握できるように、脆弱性スキャンツールやその他のリスク管理ツールからの情報を集約するためのエンタープライズセキュリティツールだ。

Ribeiro氏は「IDRMは非常に機密性の高い情報を扱うエンタープライズセキュリティ製品だ」とRibeiro氏は述べている。

「このような製品がセキュリティ侵害を受けた場合、企業全体に影響が及ぶ規模でのセキュリティ侵害につながる可能性がある。これは、このツールが他のセキュリティツールにアクセスする認証情報や、企業に影響を与える重大な脆弱性に関する情報を持っているためだ」(Ribeiro氏)

IBMは報告された問題の修正を拒否

Ribeiro氏は、IDRMに4つの脆弱性があることを発見し、CERT/CCのチームと協力しながら、同社が公式に運営している脆弱性情報開示プログラムを通じて問題を報告した。

しかし、同氏によれば、報告した脆弱性が重大なものであるにもかかわらず、IBMは次のように回答して脆弱性情報の受理を拒んだという。

この報告を評価した結果、この製品は当社の顧客に有料で提供されている「拡張」サポートのみの対象となっていることから、当社の脆弱性情報開示プログラムの対象範囲から外れているものと判断した。本件については、当社のポリシー(https://hackerone.com/ibm)で説明されている。報告の提出から6カ月以内に、IBM Corporation、IBMの子会社、あるいはIBMの取引先との間でセキュリティテストを実施する契約を結んでいた方は、本プログラムには参加できない。

詳細情報はGitHubで公開済み

IBMには脆弱性を修正する意思がないと判断したRibeiro氏は、この製品を利用している企業が攻撃を防ぐための緩和策を取れるように、4月21日にこれらの問題に関する詳細情報をGitHubで公開した。

報告された4件の問題は次のようなものだ。

- IDRMの認証メカニズムの迂回手段が存在する

- IDRMのAPIの1つにコマンドインジェクションを行えるポイントがあり、攻撃者がIDRMでコマンドを実行することができる

- a3user/idrmのユーザー名とパスワードがハードコーディングされている

- IDRMのAPIにリモートからIDRMアプライアンスのファイルをダウンロードできる脆弱性が存在する

これら4件の脆弱性は、全てリモートから悪用可能だという。IDRMアプライアンスがオンラインでアクセス可能な場合、インターネット経由で攻撃を行うことができる。ただし通常は、インターネットからこれらのシステムに直接アクセスすることはできないため、外部から悪用される可能性はそれほど高くない。

しかし、外部からIDRMにアクセスできない場合でも、攻撃者が企業の社内ネットワークにあるワークステーションにアクセスできれば、4つの脆弱性を組み合わせることでIDRMアプライアンスを乗っ取り、他のシステムの認証情報を入手し、社内ネットワーク上の他のシステムに侵入することができる。

IBMは「手続きのミス」と説明

米ZDNetの取材に対するIBMの回答を見る限り、同社は今回のインシデントの展開について後悔しているようだ。同社は現在問題を修正するパッチを準備している。

同社の広報担当者は、「この状況をIBMに報告した研究者への不適切な対応が起こったのは、手続きのミスが原因だった」と説明している。

IBMはさらに「当社は現在緩和策に取り組んでおり、詳しくは今後公表されるセキュリティアドバイザリーで説明される予定だ」と述べている。

IBMはこの問題に関するセキュリティアドバイザリーを公開している。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。