UPDATE 犯罪科学の専門家で著述家のJonathan Zdziarski氏が、先ごろニューヨークで開催された「Hackers On Planet Earth(HOPE) X」カンファレンスでの講演に使用したスライド(PDFファイル)を公開した。スライドのタイトルは、「Identifying Backdoors, Attack Points, and Surveillance Mechanisms in iOS Devices」(「iOS」デバイスのバックドア、攻撃ポイント、監視メカニズムの特定)だ。

HOPEは1994年に始まったカンファレンスで、「世界で最もクリエイティブで多様性のあるハッカーイベントの1つ」を自称する。

Jonathan Zdziarski氏

Zdziarski氏は講演で、「すべてのiOSデバイス上で動いている、複数の明記されていない高価値のフォレンジックサービス」と「データ収集を容易にする、iOSの疑わしい設計上の欠落」について説明した。またフォレンジック手法を使って取得された、ユーザーの同意なしに「デバイスから取り出されてはならない」はずのデータの例をいくつか示した。

スライドによると、「iPhone」は一般的な攻撃に対しては「それなりに安全」であり、また「iPhone 5」と「iOS 7」は、Appleと政府を除くすべての攻撃に対してさらに安全だという。しかし、Appleは「法執行機関のために、エンドユーザーのデバイス上のデータに同社が確実にアクセスできるよう手段を講じている」とZdziarski氏は指摘し、そのことをはっきりと説明しているAppleの「法執行プロセスに関するガイドライン」へのリンクを示した。

提供:Jonathan Zdziarski

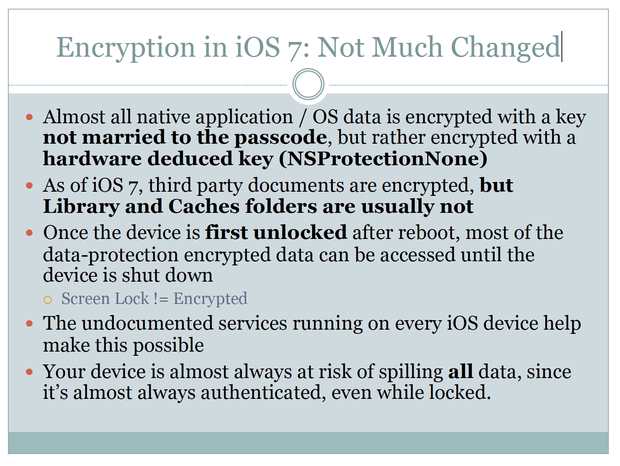

Zdziarski氏はまた、iPhoneの画面をロックするだけではデータは暗号化されないため、データを本当に暗号化するには、iPhoneをシャットダウンする(電源を落とす)しかないと指摘する。「デバイスはロック中でもほぼ常に認証された状態にあるため、ほぼ常にすべてのデータが漏えいする危険がある」という。そのようなことを可能にしているのが、すべてのiOSデバイス上で動いている、明記されていないサービスなのだと、Zdziarski氏は講演資料の中で述べている。

提供:Jonathan Zdziarski

スライドによると、市販のフォレンジックツールはこれらの「バックドア」サービスを利用してデータの抽出を深い場所まで実行でき、法執行機関は通常の交通取り締まりや逮捕の際、デバイスがシャットダウンされ暗号化が有効になる前にデバイスのデータを取得できるという。Zdziarski氏はまた、連邦政府がいわゆる「立ち入り捜査」、別名「ジュースジャッキング」とも呼ばれるデータ取得方法(ドッキングステーションや、デバイス充電機能のついた目覚まし時計を使ってデータを抜き取る手法)に以前から関心を抱いていると指摘している。

Zdziarski氏が明らかにした、明記されないiOSサービス(「lockdownd」「pcapd」「mobile.file_relay」など)は、暗号化されたバックアップを迂回し、USB、Wi-Fi、そして「おそらくは携帯電話回線」からアクセスできるという。これらの明記されないサービス(およびサービスが収集するデータ)の最も疑わしい点は、いかなるApple製ソフトウェアにも参照されておらず、収集されるデータは個人的なもので(そのためデバッグ用とは考えにくい)、またRAWフォーマットで保存されるため、デバイスに復元することが不可能な(つまり、通信事業者にとっても、「Genius Bar」を訪れるユーザーにとっても役に立たない)ことだ。このようにZdziarski氏は、疑わしいサービスに対するもっともらしい説明を挙げては、そのほとんどに対して見事な反論を提示している。

提供:Jonathan Zdziarski

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。