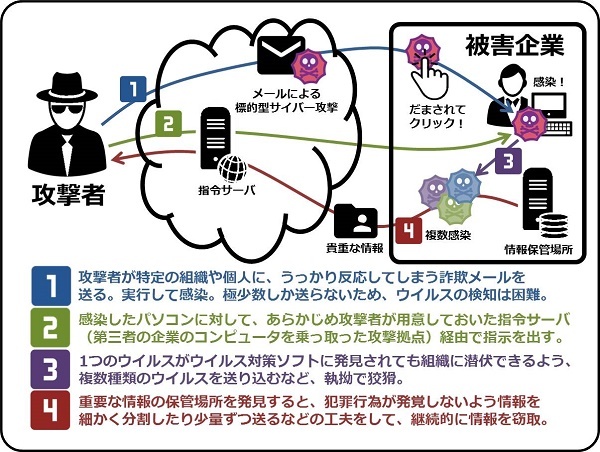

攻撃者は、遠隔操作マルウェアが、簡単に見つからないよう工夫を凝らししており、感染させた後でマルウェアを消去し、対策ソフトに検知できないものに入れ替えたり、本命情報の窃取手段を確立するまで派手な行動を控えて発見しにくくさせたりするケースもあるとした。

遠隔操作マルウェアを使った標的型攻撃の流れ

ラックで最高技術責任者(CTO)を務める西本逸郎氏は一連の標的型攻撃の中で年金機構からの情報流出事件の特徴を挙げ、「日本国内の指令サーバ(C&Cサーバ)があったために警察の捜査が可能になったのでは。(フォレンジックにより)実害の内容を把握できた、まれな例」と指摘した。また、一連の標的型攻撃が外部からの指摘によってはじめて明らかになっている点や、企業のセキュリティ意識や認識が想定よりも低く、まだまだ啓蒙が足りないと説明した。

ラック 最高技術責任者(CTO)西本逸郎氏

西本氏は「風邪はひくものだと認識せよ」として、として、マルウェアに侵入されることを前提で考えるべきと示唆。セキュリティ対策ソフトなどでマルウェアの侵入を防ぐ「水際作戦」に加え、漏洩しても情報がわからないよう暗号化しておく「無力化作戦」、C&Cサーバへの通信を遮断する「封じ込め作戦」などを提案した。

標的型攻撃の演習などの効果を疑問視する見方があることに触れ、エンドユーザー全員にマルウェアに侵入されることが前提と認識させられる点で演習は重要とし、攻撃の被害にあった際、トレーニングをしておくことや、相談できる外部団体を想定し、どのような体制を敷くかあらかじめ決めておくが大切とした。

西本氏は「マルウェアに感染していないか“身体検査”することが重要」と指摘。感染しているかどうかわかりづらいマルウェアの場合、緊急時なのか警戒時なのか平常時なのか、現在がどの状態にあるのか、専門家に相談することを推奨した。

標的型攻撃で被害者が認知することなく遠隔操作マルウェアに感染させられてしまった場合、積極的な検知活動がなければ発見できない点を強調していた。