Emvidiとはどんなマルウェアなのか。Emvidiは対象者に対し、業種を問わず興味がありそうなメールで送られてくる。これまでのメールとは違い自然な日本語であり、ZIPかLZH形式の圧縮ファイルが添付されている。

Emdiviが添付された標的型メール攻撃

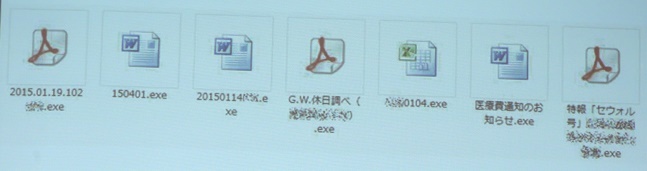

エンドユーザーが圧縮ファイルを解凍すると、WordやExcel、PDFなどのアイコンに偽装した、興味をひく内容の“おとりファイル”と遠隔操作ツール「mimikatz」が忍び込ませてある。おとりファイルを開くとmimikatzが起動し、ブラウザに記録されたユーザー名とパスワードを読み取ったのち、自動で消去されるという。

アイコンを偽装

おとりファイルの中身は巧妙だ。「講演会開催のご案内」「議事録」「セミナーへの参加申込書」など多くの被害企業にとって関係すると思われる内容が記載されているという。

マルウェアを解析したマクニカネットワークスは、Emdiviが作成されたのは月曜から金曜のビジネスタイムがほとんどであり、個人ではなく、組織的に作られたものであると指摘した。マルウェアを操るコマンド&コントロール(C&C)サーバは、ドメインに「.jp」がつく日本企業のウェブサイトを踏み台にしている。

おとりファイルの例

標的型攻撃の増加とともに情報漏えいの割合が増加しており、被害の25%を占めるという。年々企業が自らマルウェアの感染を発見するケースは増えているものの、Emvidiの場合、JPCERTや警察など外部からの指摘で気付くケースが多いとした。

標的型攻撃の狙いは、攻撃対象の組織に気付かれずに、できるだけ長く組織内にとどまることにあるという。気付かれずに潜伏することで、日常的に蓄積されるさまざまな情報を継続的に窃取できるためだ。