サイバー攻撃者とそれを守る側の攻防は現在、「攻撃者優位」とされている。攻撃者は狙いを定めた企業にさまざまな角度から複数の攻撃を仕掛け、一度でも成功すれば良いが、守る側は全ての攻撃に対応して確実に防御しなければ成功とはならないためだ。

このためポイントごとの対策が増えることになり、総括的な対策は難しくなっている。特に、企業のIT環境は約3割しか可視化できていないという。

これを100%に引き上げ、隠れた攻撃をあぶり出し、内部不正も明らかにするのが「NDR(Network Detection and Response:ネットワークにおける検知と対応)」である。

金銭目的で内部に侵入するケースが増加

コロナ禍を機に、サイバー攻撃が増加している。その背景には、感染拡大防止対策のために急きょ実施されたリモートワークがある。かつてない規模でリモートワークが進み、多くの企業が対応に追われた。ネットワーク環境やセキュリティ対策が不十分のままリモートワークに移行した企業も多く、そうした企業が容赦なくサイバー攻撃の標的となった。

リモートワークへの移行に関するサイバー攻撃では、まず仮想私設網(VPN)の脆弱性が狙われた。いくつかのVPN機器やソフトウェアに深刻な脆弱性が発見され、攻撃者はその脆弱性を悪用するサイバー攻撃を仕掛けた。また、リモートワークとともに利用が拡大したクラウドサービスも標的になっている。こちらは本人になりすましてログインするケースやサービス自体を狙う攻撃も発生している。

特に2020年はメールによる脅威が増加した。その中でもフィッシングメールが急増している。ブランドやサービスからのメールを装い、すぐに対応が必要と思わせる内容で本文にあるリンクをクリックさせ、リンク先のフィッシングサイトにIDとパスワードといったログイン情報を入力させ盗み出す。盗んだログイン情報はアンダーグラウンドの市場で売買され、不正ログインや別のサービスへのログイン試行に悪用される。

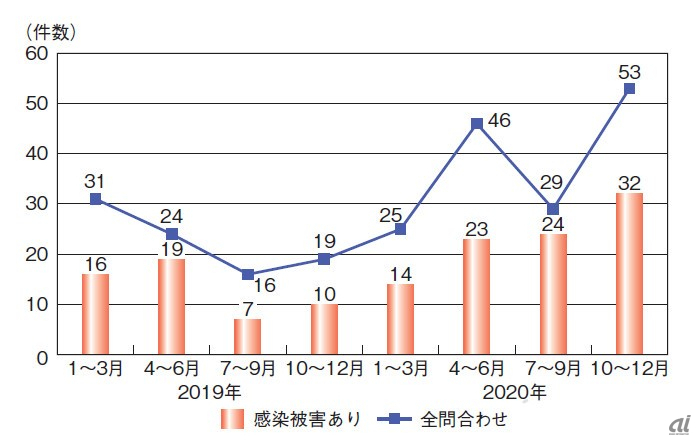

国内法人からのランサムウェア関連の問い合わせ件数と、そのうちの被害報告件数(2019~2020年、出典:IPA情報セキュリティ白書2021)

国内法人からのランサムウェア関連の問い合わせ件数と、そのうちの被害報告件数(2019~2020年、出典:IPA情報セキュリティ白書2021)

※クリックすると拡大画像が見られます

また、ランサムウェアによるサイバー攻撃も依然として多く、2021年5月には米国の石油パイプラインの企業が攻撃を受け、5日間にわたり操業が停止したことは記憶に新しい。この攻撃を行った「DarkSide」というグループは活動の休止を宣言しているが、攻撃者グループは多数存在するし、今後も新たなグループが生まれると考えられる。

標的型攻撃に使用されていたような高度な手法が一般化したことも、近年のサイバー攻撃の特徴だ。メールによるマルウェア感染を起点に企業に侵入し、サイバー攻撃者はコマンド&コントロール(C&C)サーバーを経由してマルウェアに指示を送ったり、追加のマルウェアをダウンロードさせたりする。そして企業内を横移動(ラテラルムーブメント)して権限を昇格し、重要なデータにアクセスして盗み出す。