新たに見つかったぜい弱性が緊急を要するものであればあるほど、これらの課題に対処するのは難しいものだ。その最たる例が、3月15日にセキュリティパッチが提供されたRDP(リモート・デスクトップ・プロトコル)に関するぜい弱性(MS12-020)だ。この詳細は後述するが、いまパッチの“適用遅れ”がセキュリティ上の脅威となっている。

「緊急」のぜい弱性パッチに苦慮するIT担当者

セキュリティパッチの“適用遅れ”や“適用漏れ”が企業に甚大な被害を及ぼすケースが増えている。近年のサイバー攻撃では、ウイルスを感染させるために既知のぜい弱性が悪用されることが多い。こうしたぜい弱性のほとんどは、パッチの迅速な適用によって防ぐことが可能であるにもかかわらず、実際にはサーバやクライアントPCへのパッチ適用が十分に進んでいないことで、攻撃者に攻撃の糸口を与えてしまっているのが実状だ。

独立行政法人情報処理推進機構(IPA)が2月24日に公表した「2010年度 国内における情報セキュリティ事象被害状況調査」報告書によれば、サーバに対して計画的パッチを行なっている企業は全体の約4割にとどまり、クライアントPCへのパッチ適用についても、約28%が「実際の適用状況は不明」、約17%が「ユーザーに対応を任せている」という。

パッチ適用の“漏れ”や“遅れ”がでる主な理由としては、運用上の課題が大きいことが挙げられる。例えば、日々増え続けるパッチをどう管理していけばいいのか、パッチ適用による業務へのインパクトをどう検証するか、実際にパッチを適用する際に、サーバやクライアントPCをどういう手順で計画停止させるかといったことだ。

冒頭で触れたぜい弱性が存在する「RDP」は、WindowsサーバやWindows PCの「リモートデスクトップ接続」に用いられるプロトコルで、IT管理者が公開サーバやテストサーバをリモート管理したり、社員や顧客のクライアントPCを操作してトラブル解決にあたったりする際に広く利用されているものだ。企業によっては、社員が外出先から社内の自分のデスクトップ環境に接続する手段として提供していることもある。

今回のセキュリティパッチは、ほぼすべてのWindows OSが対象で、「リモートでコードが実行される」ことに対処する、深刻度が最も高い「緊急」のパッチだった。個人ユーザーが家庭などで利用するPCの場合、マイクロソフトの定例アップデートでパッチを適用すれば済むものの、企業が利用するサーバやクライアントPCについては、そう簡単ではない。

もしパッチ適用を「ユーザーまかせ」にすれば、企業内にパッチを適用しないユーザーが現れる可能性がある。そうしたことを防ぐために、Active Directory配下でクライアントPCを管理している場合でも、業務に影響を出さないために、一斉パッチ配布をいつどのようなタイミングで行うかが課題になる。また、本番稼働中のサーバに対する影響を検証し、いつサーバを停止(再起動)し、パッチをあてるかを検討する必要もある。さらに、緊急性を要するパッチであるだけに、これらを可能な限り迅速に行わなければならない。

仮想パッチでいち早く緊急性の高いぜい弱性に対処

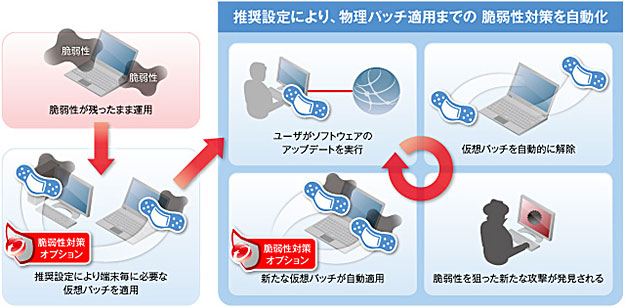

緊急性の高いぜい弱性に関するリスクを、どう軽減すべきか。ひとつ注目されるのが、ぜい弱性への対応を“自動化”するという考え方だ。これによりパッチ適用の“遅れ”や“漏れ”を防ぐことができ、この機能を提供する製品としてはトレンドマイクロのサーバ向け製品ソリューション「Trend Micro Deep Security」、「Trend Micro Deep Securityあんしんパック」や、クライアント向けにはウイルスバスターコーポレートエディションのオプション製品である「Trend Micro 脆弱性対策オプション(※)」が挙げられる。

このぜい弱性対策機能では、「Deep Securityエージェント」と呼ばれるエージェントがサーバやPC内のOSやアプリケーションに存在するぜい弱性を自動的に検索し、そのぜい弱性に対処するための「仮想パッチ」を自動で適用する。仮想パッチとは、ベンダーから正式なパッチが提供されるまでの緊急対策として、仮想的にぜい弱性を修正するプログラムだ。この機能により、利用者は、どのぜい弱性が自分のサーバに存在して、どの設定を追加しなければいけないかという設定管理の手間から解放され、大幅な運用負荷低減となる。簡単に言うと、自動でぜい弱性を検出し、自動で保護するのだ。そして、ぜい弱性を狙った攻撃をうけた場合、仮想パッチが攻撃をブロックする。また、仮想パッチを適用するためにはサーバやクライアントPCを停止、再起動する必要はない。さらに、正式なパッチが適用されると、仮想パッチは自動的に解除される。

つまり、Trend Micro Deep SecurityあんしんパックやTrend Micro 脆弱性対策オプションは、IT管理者が抱えているパッチの検証、計画停止、適用といった課題に対応することで、パッチ適用の“遅れ”や“漏れ”を解消するソリューションというわけだ。なお、Trend Micro Deep Securityあんしんパックは、このぜい弱性対策にくわえ、ウイルス対策もあわせて提供されている。また、2012年3月14日に発表されたマイクロソフト社のRDPのぜい弱性(MS12-020)に対しても、仮想パッチは即日に対応済みだ。

ぜい弱性に対し的確にパッチを適用していれば防げたはずの攻撃によって企業がダメージを受けることが増えている。Trend Micro Deep Security、Trend Micro Deep SecurityあんしんパックやTrend Micro 脆弱性対策オプションによって、ぜい弱性への対応を自動化し、適切なパッチ管理を行うことは有効な手段といえるだろう。

※ウイルスバスター コーポレートエディションのオプション製品として別途購入することで、プラグインによる機能拡張が可能となります。