マカフィーは1月28日、インシデントの検出、監視、対応を効率化する企業向けエンドポイントセキュリティ製品「McAfee Active Response」の国内提供を開始した。Windowsと主要Linuxディストリビューションに対応する。税別の参考価格は100ノードあたり83万7000円。

TechRepublic Japan関連記事:セキュリティベンダー座談会

(1)アンチウイルスソフトは死んだのか

(2)重要なのは侵入された後の対応

(3)CSIRT/SOCだけでは意味がない

(4)「われわれはあなたの活動を監視しています」--悪意の権限者への対応

(5)「何を守るのか」を見極めて被害の最小化を

同日開催された新製品説明会では、米Intel Security(マカフィーはIntel Securityの日本法人)が提唱する「Threat Defense Lifecycle(脅威対策のライフサイクル)」最適化と、McAfee Active Responseの機能が紹介された。

同社のいうThreat Defense Lifecycleとは、脅威対策のサイクルを「Protect(防御)」「Detect(検知)」「Correct(復旧)」に分け、それぞれの段階で獲得したインテリジェンスを学習して改善を重ねることで、インシデント対応性能を進化させるという製品戦略だ。

マカフィー マーケティング本部 ソリューションマーケティング部 シニアプロダクトマーケティング スペシャリスト 中村穣氏

最初に登壇したマカフィー マーケティング本部 ソリューションマーケティング部 シニアプロダクトマーケティング スペシャリスト 中村穣氏は、現状の脅威対策ライフサイクルについて、「情報が分散しているため検知完了までに時間を要する。さらに復旧完了も情報不足や手動操作が重なり合い、企業内のセキュリティ対策の現場では作業負荷の増加や人材不足が問題になっている」と説明した。この問題は日本に限らず、Intel Securityのグローバルの調査結果でも、データ収集に要する時間は1日8時間勤務とした場合、約2時間にもなるという。

そこで必要となるのがライフサイクルの最適化だと中村氏は強調した。「例えば発見したマルウェアを組織内で解析し、結果を共有できればセキュリティベンダーが提供するシグネチャを待たなくてよい。また、これらの仕組みはサンドボックスを使えば決して難しくない」(中村氏)

もう1つ重要なのが自動化と学習だと中村氏は語る。「脅威情報の素早い共有は、堅牢な防御壁の構築につながる。集約したログなどを活用して検知速度を高めると同時に、復旧時の一次対応を自動化すれば、さまざまなセキュリティ脅威に対応できる」(中村氏)

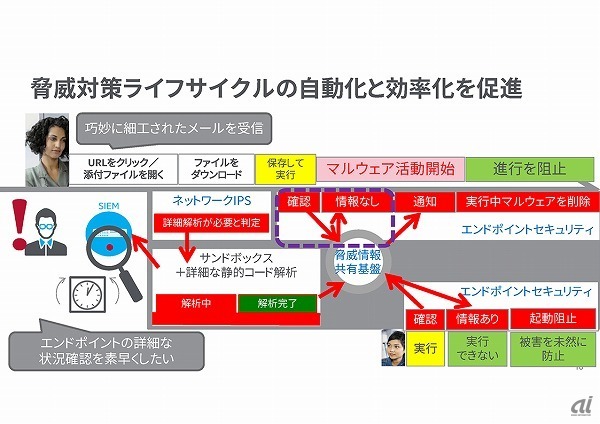

脅威対策ライフサイクルの自動化と効率化を行うことで、マルウェアが侵入した際のリスクが軽減するという

次に登壇したIntel Security アドバンスドスレットディフェンス テクニカルディレクター Scott Tashler氏は、インシデント対応の課題について「時間と知識が足りない」と指摘した。例えばログ管理1つとってみても、LinuxのログファイルとWindowsのイベントログを同じように管理するのは難しく、インシデント対応時に現場に混乱をもたらす。また、インシデントに対応するために必要な知識がより難しく広範囲になり、セキュリティ担当者の負担になっている。これらの問題を解決するのがMcAfee Active Responseだという。

Intel Security アドバンスドスレットディフェンス テクニカルディレクター Scott Tashler氏

McAfee Active Responseは、エンドポイントにエージェントをインストールしてコンテキスト情報(ファイル、ネットワークフロー、レジストリ、プロセスなど)を収集・常時監視し、攻撃の兆候を持つコンポーネントを検出した場合はその情報をセキュリティ担当者に自動的に送信する。

攻撃イベントを検知すると、あらかじめ対応アクションなどを定義した「トリガー」に沿って、対応アクションを自動もしくは手動で実行する。同時に、エンドポイント側で攻撃イベントに関連するファイルの削除とプロセスの停止を自動的に行う仕組みだ。「トリガーは、出荷時に基本パターンを用意しているほか、セキュリティ担当者が自由にカスタマイズすることができる。企業の既存のシステムを連動させることも可能だ」とTashler氏は説明した。

実際のデモンストレーションでは、社内にセキュリティ脅威を含んだファイルが存在するシナリオを想定し、ファイル名やハッシュ値を用いた検索と、トリガーに沿った自動リアクションの様子が披露された。あらかじめハッシュ値を元にファイルを削除するトリガーを設置すると、想定どおりファイルは自動的に削除された。また、異常な通信を行うパケットを検出するトリガーを有効にすると、そのクライアントPCは外部との接続が即座に遮断された。こちらはWindowsファイアウォールのルールを適用しているという。

ハッシュ値を元にファイルを削除するデモンストレーションを披露。ここでは手動で検索やリアクションを実行しているが、トリガーを作成すればすべて自動的に行われる

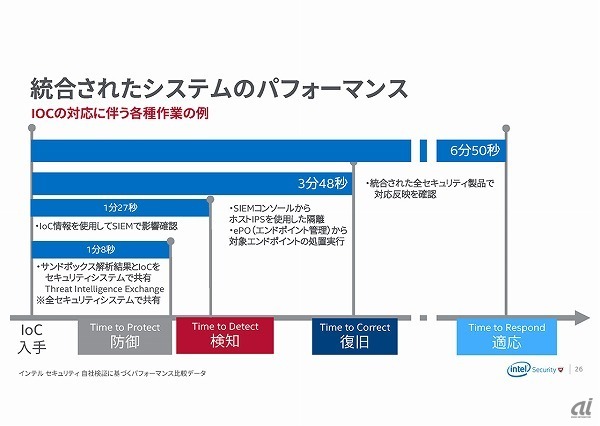

あくまでもMcAfee Active Responseはインシデント対応の効率化を目指すソリューションのため、同社のセキュリティ製品との組み合わせを推奨している。監視機能や拡張性の向上が必要な場合は統合管理ソフトウェアの「McAfee ePolicy Orchestrator」、人的リソースの効率化のために更なる自動化をしたい場合はセキュリティ情報イベント管理(SIEM)の「McAfee Enterprise Security Manager」と組み合わせるとよいとTashler氏は自社製品をアピールした。同社の検証によれば、従来は脅威の痕跡発見からインシデント対応完了まで24時間を要していたが、McAfee Active Responseと関連製品で最適化した環境では約7分まで短縮されたという。

脅威の痕跡発見からインシデント対応完了まで

McAfee Active Responseの運用には、Intel Xeon X5675以上のCPUと8GB以上のメモリ、120Gバイト以上のSSDを搭載した物理マシンもしくは仮想マシンに、McAfee ePolicy Orchestrator 5.1.1以降、McAfee Agenet 5.0以降、McAfee Data Exchange Layer 2.0.0.430以降のインフラが必要。クライアントOSはWindows 7/8.x/10(32/64ビット)、サーバOSはWindows Server、Windows Server 2008/2008 R2/2012/2012 R2、Red Hat Enterprise LinuxとCentOSをサポートする。