2015年から2016年にかけて急拡大したランサムウェアの脅威は、今後どのような動きを見せるのだろうか。トレンドマイクロがブログで予想した。

同社によると、ランサムウェアのファミリは2015年に29種類、2016年は9月末までに146種類が出現。サイバー犯罪者が攻撃手法の改良に奔走しているとみる。Windowsを狙う多くのランサムウェアに加え、Linuxを狙う「Linux.Encoder」やOS Xを狙う「KeRanger」などが確認されている。

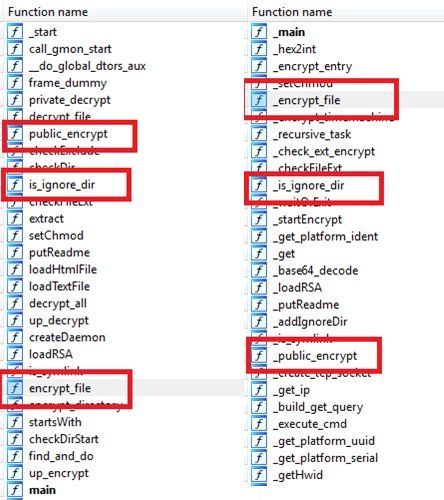

Linux.EncoderやKeRangerなどに共通するのは、「UNIX系を狙う」という特徴だ。いずれのランサムウェアも、利用されているパッカーや暗号化ライブラリ、関数名、脅迫状のほか、構造上に類似点がみられ、KeRangerはLinux.Encoderの再コンパイル版である可能性がある。

「Linux.Encoder」(左)と「KeRanger」(右)の関数名の類似点(赤枠)。どちらにも同じ関数の論理式が存在することから、「KeRanger」は「Linux.Encoder」の書き換えである可能性がある(出典:トレンドマイクロ)

同社は、これらがUNIX系を狙うランサムウェアの先駆けであり、まだ実験段階にあるとみる。しかしUNIX系ソフトウェアが、サーバやワークステーション、ウェブアプリケーションのフレームワーク、データベース、モバイル機器に至るまで幅広く利用されている状況を踏まえ、今後はセキュリティ上の大きな課題になる可能性を指摘している。

UNIX系を狙うランサムウェアが活動するには、UNIX系OSのソフトウェアがソースファイルや検証済みのリポジトリからコンパイルされていること、また許可プロセスも、ファイルにアクセスして暗号化するために必要な権限でファイルを実行することが難しい。だが、リモートからコードを実行できるプロシージャコールの脆弱性を悪用されるか、ソーシャルエンジニアリングを使ったメールによって、ランサムウェアがシステムに侵入することは可能だとしている。

企業や組織が被害に遭わないためには、システム管理者が、検証されていないサードパーティーのリポジトリを利用しないようにするか、あるいは、追加する場合に十分検討すべきと解説。Linuxがソフトウェアパッケージのダウンロードのため中央リポジトリを保持していても、権限を持つユーザーが未検証のサードパーティーのリポジトリをインストールできるため、アクセスできるユーザーを限定する必要がある。さらに、rootユーザーログインがデフォルトではできないものの、rootユーザー権限が許可されればログインできることから、管理者はsudoコマンドを実行できてしまうユーザーの制限も追加すべきだとアドバイスしている。

こうした権限の制限は、Linuxシステムの変更を制限することになり、セキュリティを大幅に強化でき、実行中のサービスの最小にしたり、不要なサービスを無効にしたりすることで、攻撃されるリスクも軽減できる。侵入検知システム(IPS)の利用や継続的な監視、不審なログの検査も行うことで、システムへの侵入や攻撃の早期検出につながる。こうした対策を踏まえ、最新のセキュリティパッチの適用による脆弱性の解消と、データ資産を定期的にバックアップすることによる保護が必要だとしている。