警察庁や日本サイバー犯罪対策センター、JPCERT コーディネーションセンター(JPCERT/CC)は3月30日、PCに接続されたUSBメモリ内の機密情報をマルウェアが外部に送信するサイバー攻撃を確認したとして、注意を呼び掛けた。

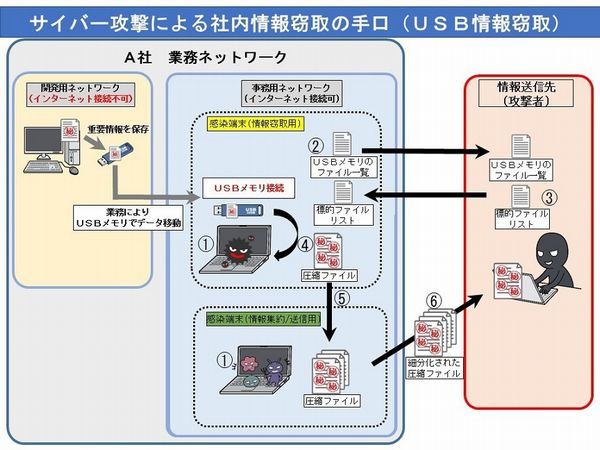

各機関によれば、この攻撃ではクローズドなネットワークで利用している端末から機密情報をコピーしたUSBメモリを別の端末に接続した際、この端末に感染しているマルウェアがUSBメモリ内のファイルを盗み見る。

ファイルの一覧を外部の攻撃者に送信し、攻撃者が搾取対象とするファイルをマルウェアに指示する。攻撃者の指令を受けたマルウェアは、指定のファイルを圧縮ファイルにして、さらに別の端末に転送する。圧縮ファイルを転送された端末もマルウェアに感染しており、ここから攻撃者に対して、細分化したファイルを送信していたことが分かった。

報告された攻撃の流れ(出典:警察庁)

警察庁は、同様の被害がないか確認する上で、PCの「C:¥intel¥logs」や「C:¥Windows¥system32」のディレクトリ配下に、正規の実行ファイルに似た名前の実行ファイル(例えば、「intelUPD.exe」「intelu.exe」「IgfxService.exe」など)や、「interad.log」や「slog.log」などの不正なファイル、また、使用していない「RAR」形式のファイルの有無をチェックしてほしいとアドバイスする。なお、これらのファイル名は現時点で判明しているもので、ファイル名やパスが異なる場合もあるという。

機密情報を処理する端末を一般的なネットワークとは別の環境で運用する企業や組織が多いものの、JPCERT/CCは「クローズドネットワーク内で情報を管理している場合でも、USBストレージ内に保存した機密情報の窃取を行える場合があると考えられる」と解説。

推奨対策として各機関は、(1)機密性が高い情報を扱うネットワークからデータを持ち出す際は暗号化する、(2)インターネット接続したネットワークにUSBメモリを接続して当該データをメールなどで外部送信する際には暗号化したままの状態で送信する、(3)USBメモリ内のデータは速やかに消去する、(4)不要な端末間通信を無効にする――をあげている。

また、プロキシログの監視やファイアウォールの設定の見直し、侵入検知/防御システム(IDS/IPS)の導入、ウイルス対策やOS、アプリケーションの更新、定期的な脆弱性診断などの実施も必要だとしている。