本連載「企業セキュリティの歩き方」では、セキュリティ業界を取り巻く現状や課題、問題点をひもときながら、サイバーセキュリティを向上させていくための視点やヒントを提示する。

ベンダーにもセキュリティ人材がいない

前回は、日本企業が表向きは多層防御のセキュリティ対策を講じていても、攻撃を検知しても対処ができない「セキュリティマネジメント不在」の状況を述べた。今回は、なぜセキュリティ対策製品を提供するベンダーがその状況を看過しているのかについて述べる。

セキュリティ対策の運用の現状は、攻撃手法の進化に大きく遅れを取ってしまった。セキュリティ製品を提供しているベンダーが、なぜこの状況を看過しているのだろうか。

答えは簡単だ。それは、ユーザー企業にセキュリティマネジメントができる人材がいないのと同様に、セキュリティ製品を提供しているベンダー側にも該当する人材がいないか、いたとしても非常に少数だからである。つまりユーザー企業もベンダー側も、同じ状況に陥っているというのが、問題の根を深くしている。

これを聞いて、「そんなばかな」と思われた読者も多いだろう。また、このことを「機能もしないセキュリティ対策製品に多くの投資をしていたのか」と企業の読者は、憤りを覚えるかもしれない。しかし残念ながら、これが日本におけるセキュリティ対策の現状だ。

なぜ、このようなことがまかり通るのか。それは、日本のシステム業界の成り立ちにさかのぼる。日本のシステム導入は、オフィスオートメーション(OA)やファクトリーオートメーション(FA)などと呼ばれた頃から、インターネット技術が普及した以降のITやICTと呼ばれる時代を経て現在に至る。それによって、ビジネスやマーケット、そして世の中自体が大きく変わった。そして、日本においてはそれらの導入の主役は良くも悪くもベンダーだった。

かつてのシステムは、現在のようなクラウドやPCサーバのように手軽なものではなく、メーカーが作る巨大な純正コンピュータだった。IBM、NEC、富士通などに代表されるメーカーがしのぎを削って開発競争を繰り広げ、コンピュータはあっという間に日本全国に普及した。しかしその後、UNIXやLinux、Windowsなどのオープンシステムが普及し、コンピュータの知識はオープンになった。これで、メーカーではなくてもシステム導入ができる時代が来る――はずだった。

しかし、少なくとも日本ではそのようにならなかった。海外ではユーザー企業が自分でシステムの仕様を決め、仕様に沿ったシステム構築という部分のみを、技術を持つ外部のSEなどに発注するのが一般的だ。納品されたシステムが仕様通りに動作するかも、契約に基づいてユーザー企業が厳重にチェックする。

ホストコンピュータなどがオープンシステムに移行し、現在はクラウドで稼動している。幾世代も進化を重ね、ユーザー自らが仕様を決め、自由にシステムを構築しやすくなったはずだった。しかし、日本に限ってはそうならなかった。これには、メーカーなど既存ベンダーが提供する(世界的には過剰ともいわれる)高いサービスレベルが背景にある。ユーザー企業にとっても、自社で人材を育成して仕様を決めるより、結果的にこの方が安上がりで都合がよかったわけだ。

そして既存ベンダーは、その後もユーザー企業に対して、その時代の「最新のソリューション」と称した機器などを提供し続けた。既存ベンダーはユーザー企業が望めば、都度その対象の範囲を拡大させていく。

黎明期のセキュリティ対策製品も例外ではなく、上述のシステム開発の延長線上で対応できていた。しかし、セキュリティ対策の方法も大きく変わった。攻撃手法やそのトレンドに関する情報収集を常にしながら、検知した攻撃に対して適切な対処が必要となった。運用の要らないセキュリティ対策など、もう通用しないのだ。

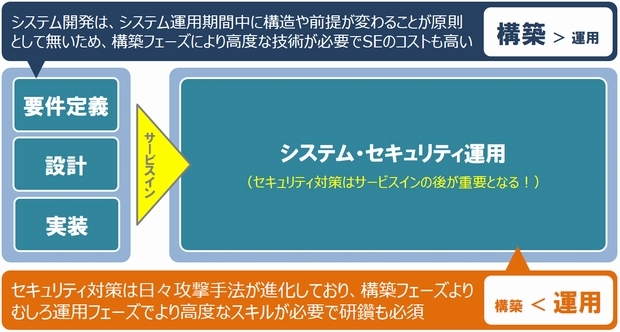

またベンダーにとって、セキュリティ対策の主役が「開発」ではなく「運用」にある点も高いハードルだった。システム開発ベンダーにとっての主舞台は、新規や移行の「構築」フェーズだ。構築後の運用フェーズでは、技術者の人月単価とともに求められるスキルも下がる傾向があり、ベンダーにおいて運用は構築よりも”一段落ちる”とみなされていたのだ。

構築SE>運用SEの構図とセキュリティ人材

運用フェーズでは、機器の故障やバグなどによってシステム障害が起こり得ると想定されている(機器の24時間保守サポートなど)。しかし、サイバー攻撃などへの緊急対応は考慮されていない。いや、ユーザー企業はもちろんベンダーにおいても不測の事態には対処ができないため、考慮ができないと言った方が正しいだろう。