企業や組織を狙う標的型攻撃などの脅威は、巧妙な手口を幾つも駆使することから発見が難しく、影響が長期化すると言われる。被害の抑止には迅速な検知や対応が必要で、セキュリティ業界では以前から「可視化」と「インテリジェンス」の活用が叫ばれてきたが、最近では改めてそれらの必要性が提起されるようになった。

脅威の「可視化」技術が普及

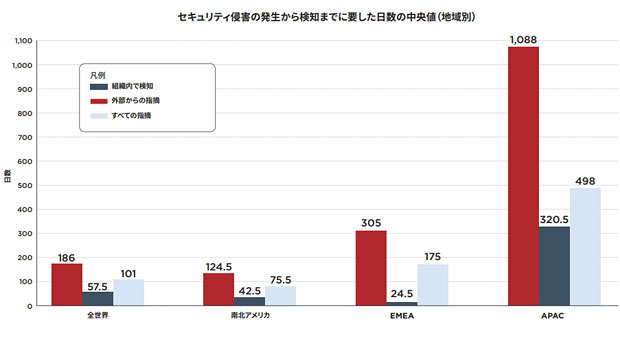

米FireEyeの最新の年次報告書によると、組織内部のシステムやネットワークの監視を通じてセキュリティ侵害を検知するまでに要する日数は平均57.5日であり、外部の指摘で侵害を検知する日数(平均186日)よりも短い。また、内部監視による検知までの日数自体も、2016年の80日から2017年は57.5日と短くなった。この背景には、脅威を可視化する仕組みの普及があるという。

セキュリティ侵害を検知するまでの日数は、内部監視の方が外部から指定されるよりもはるかに短い(出典:FireEye「M-Trends 2018 」)

当然ながら脅威の検知には、「これは脅威だ(だろう)」と判断するための根拠(指標)が必要になる。指標には、特定されたマルウェアなどの定義ファイル、不正な通信やファイルの特徴(パターン)などさまざま種類と内容があり、脅威対応の経験が豊富な組織では独自の指標を設けているケースもある。

セキュリティのインテリジェンスは、そうした脅威に関係する多角的な指標を総合的に分析して全体像などを把握できるようにしたものを指す。身近なものでは、セキュリティベンダーが時折ブログなど公表しているサイバー攻撃の手法や全体的な、標的の概要、攻撃者の正体や目的といった分析結果と、マルウェアや攻撃者サーバのIPアドレスなどの情報をまとめた「Indicator of Compromise(IoC:侵害の指標)」がある。

脅威の可視化は、監視によって把握しているシステムやネットワークの状況を上述の指標に照らして脅威が存在しているかどうか知る作業だ。その技術的な仕組みとしては、国内では2010年ごろに登場した「SIEM(セキュリティ情報・イベント管理)」ソリューションが契機になった。SIEMは、ネットワーク機器やシステム、セキュリティ機器などのさまざまなログ、イベントなどの情報を指標に照らして相関分析し、脅威を特定もしくは疑われる事象を見つけ出す。

現在ではこれに、「エンドポイント」と呼ばれるPCやサーバなどに侵入する脅威を可視化する「EDR(Endpoint Detection and Response)」と呼ばれるソリューションが加わる。可視化の仕組みで監視可能な領域が当初のネットワークから端末の内部にまで拡大したことが、「可視化」が再度注目される背景といえる。

一方で課題は、技術的に進んだ可視化の仕組みを構築、運用する資金やノウハウ、人材などのリソースの確保だ。現状で実践できるのは、これらを確保可能な大規模企業や組織、あるいは高いセキュリティレベルが必須とされる重要インフラなどに限られる。業種や規模に関係なくセキュリティの脅威が存在する現状で企業・組織が対応していくには、可視化の仕組みを継続的に整備し、機能させるためのリソースを確保(例えば、専門会社への外部委託など)すると同時に、インテリジェンスの積極的な活用もポイントになる。