これまでの連載で述べてきたが、日本でもAPIの普及が進んでいる。だが、そのAPIが新たな標的、「アタック・サーフェス(Attack Surface)」になりつつある事実をご存じだろうか。今回は、開発者が知るべきAPIセキュリティの全体像を解説する。

モバイルアプリからのアクセスを受けるインターフェースとして、あるいは処理の自動化や、DevOpsなどのマーケットニーズにより、既に多くのウェブベースのAPIがインターネットに公開されている。それらの公開API(Open API)は、個人情報や各種商取引の情報など、攻撃者にとって価値のある情報を取り扱うことが多い一方、複雑なプログラムによって構築されている。そのため、そこに潜む脆弱性は攻撃の恰好の的となる。実際にアカマイ・テクノロジーズでも、明らかにAPIを狙った攻撃を多く観測している。

こうしたAPIを取り巻く状況の深刻化は、日本だけではない。ウェブアプリケーションセキュリティの課題解決を目的とする国際的なオープンコミュニティー「OWASP(Open Web Application Security Project)」は近年、「保護されていないAPIが大きなセキュリティリスクである」と強く警鐘を鳴らしている。

例えば、セキュリティ管理部門が知らないうちに、APIを提供するサーバが丸裸でインターネットに公開されていたという、意外とよくあるケースはここでは論外とするにしても、APIを介したアプリケーションは、これまでのクローズドなアプリケーション開発に比べて、潜在的にセキュリティ上の脆弱性を多く含んでしまう可能性が高い。そのリスクが発生しやすくなるいくつかの構造的な理由について解説していく。

まず、実際にいくつかのリスクの例を挙げてみよう。

(例1)開発した内部APIの流用

内部利用目的で設計されたAPIをインターネット公開用にも流用、転用してしまうことで、このようなリスクが生じる場合がある。もともと内部システム用にSOAPで書かれたAPIを、RESTful型に変換してそのまま公開してしまう、というようなケースには注意が必要だ。

(例2)利用しているシステムの脆弱性

攻撃に利用される深刻な脆弱性が日々公開されているが、Oracle WebLogicなどAPIの提供に欠かせないシステムも例外ではない。この中には、認証バイパスのように基礎的(かつ致命的)な脆弱性から、API関連システム特有のアプリケーションロジックに関する脆弱性などが含まれる。

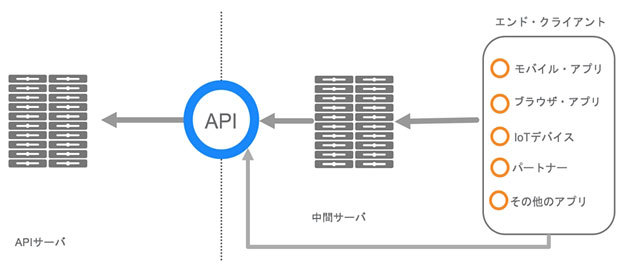

APIを利用するシステムは、正規化された(決められた)形式のリクエストを送るクライアントと、クライアントからのリクエストに応えて結果を返すサーバで構成されている。この際にクライアントとなるシステムには、モバイルデバイスのアプリや、B2B連携を意図したパートナー企業のプログラムの他にも、自社のAPIサーバが持つ情報を必要に応じて引き出して加工し、最終的な情報をエンドユーザーに配信するためのサブシステムも含まれる(下図参照)。

APIサーバとクライアントの関係:直接クライアントへAPI配信するシステムと、中間サーバがAPIを加工しクライアントへ配信されるパターンがある

このいくつかの例からも想像に難くないが、APIを利用するシステムでは、サーバサイドの開発者と、クライアントサイドの開発者が分かれる場合が多い。さらに、両者がそれぞれのスキルや思い込みで、それぞれのシステムを構築することも多く、それが原因で思わぬセキュリティホールが内在することがある。また、1つの企業、1つのシステムの中でも、サブシステムを持つ大規模なシステム開発では同じようなリスクが生じやすい。

このような潜在的なリスクを突いた攻撃によって大規模な被害に至った例が、2018年9月に報じられた、Facebookから5000万人以上のログイン情報が流出した事件だ。

この事件では、ユーザーのFacebookページが他の人からどのように見えるかを確認する「View As」機能に脆弱性があり、約5000万人のアクセス・トークンが盗まれたと報じられている。攻撃者はそのトークンを使ってアカウントの情報や、アカウントに属するアプリケーション全てをコントロールできる。従ってFacebookだけではなく「Facebookを使ったログイン」を利用するウェブサイトやサービスにも影響が及ぶ可能性が指摘されている。

Facebookは、多数のAPIサーバとAPIクライアントで構成された巨大なシステムだ。ユーザーログイン時のAPIクライアントからのリクエストに対して、認証が完了するとAPIアクセス・トークンが発行され、次回からはそのトークンを使って、クライアントはAPIサーバへのアクセスが可能となる。今回は、その複雑なシステムに潜んでいた複数のバグを利用して“盗難”が起きたと言われている。

このようにシステムが複雑になり、多数の開発者が関わるほど、こうした事件を引き起こす多数の脆弱性や、それにつながるバグ、セキュアコーディング上の見落としが潜む可能性が高まる。また、それらを検査するソフトウェアの品質管理も困難になる。特にAPIに関連するシステムは、一般的なウェブサイトに比べても複雑になる傾向があることは想像に難くない。