総務省と情報通信研究機構(NICT)は2月1日、脆弱なIoT機器の調査とユーザーにセキュリティ対策を促すプロジェクト「NOTICE(National Operation Towards IoT Clean Environment)」を2月20日に開始すると発表した。NICTがネットワーク経由で調査するが、総務省は「セキュリティが目的であり、通信の秘密は侵害せず、調査などで得られた情報は厳格な安全管理措置を講じる」と主張している。

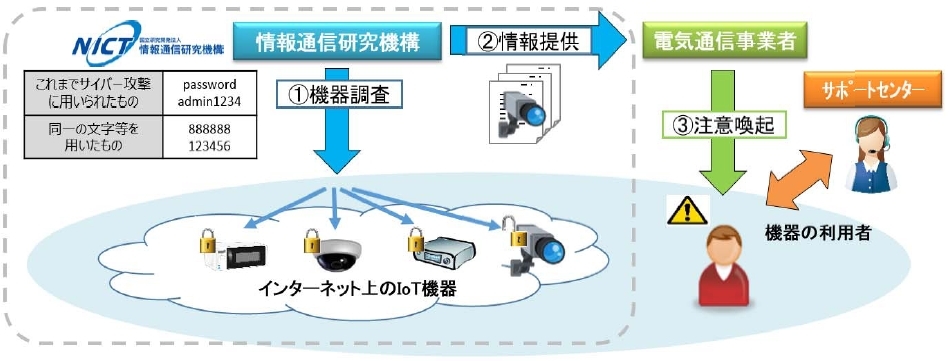

今回のプロジェクトでは、NICTがまず、インターネット経由で国内にある約2億のIPv4のグローバルアドレスに対してポートスキャンを行う。さらに接続可能かつ認証要求のあった機器に対しては、「特定アクセス行為」としてIDとパスワードによる認証を試行する。ここで使うIDとパスワードは、過去の大規模なサイバー攻撃で用いられた約100通りの組み合わせになるという。

「特定アクセス行為」に基づく認証が成功した機器については、NICTが機器への通信の送信元IPアドレス、送信先IPアドレス、タイムスタンプなど通信日時の情報を記録し、インターネットサービスプロバイダーなどの電気通信事業者へ通知する。なお、パスワード設定以外に、機器がアクセス制御機能を持たなかったり、ソフトウェアに脆弱性が存在したりすれば、これらの情報も通知する場合があるという。電気通信事業者は、この記録に基づいて対象機器のユーザーに注意喚起し、堅牢な認証情報の設定や脆弱性の解消といったセキュリティ対策の実施を促す。

「NOTICE」の実施イメージ

IoT機器のセキュリティ脅威は、2016年に「Mirai」と呼ばれるマルウェアのソースコードが公開される事態などが発生したことで具現化してしまい、IoT機器への感染を狙う膨大な種類と数のマルウェアが発生している。こうしたマルウェアにIoT機器が感染すると、他の機器への感染やウェブサイトなどに対するDDoS(分散型サービス妨害)攻撃、不正な仮想通貨の発掘などに加担させられてしまう恐れがある。マルウェアは、管理機能へのアクセス認証がメーカー出荷時などの初期設定のままだったり、ソフトウェアの脆弱性を突いたりするなどしてIoT機器に感染するケースが多い。

IoT機器に感染するマルウェアによるサイバー攻撃は、既に世界各地で発生し、大手企業のサービスが妨害されたり、組織のシステムがダウンしたりするなどの深刻な被害が相次ぐ。総務省は、2020年の東京オリンピック/パラリンピックなどを控えてこうした脅威が高まる可能性があるとし、2017年9月から横浜国立大学やICT-ISAC(放送・情報通信分野の事業者によるセキュリティ連携機関)らとIoT機器の実態調査を進めてきた。

本来こうした侵入調査は不正アクセス禁止法に抵触するため、総務省は「NOTICE」実施に先駆けて、実施機関となるNICTの業務に関する法令を2018年11月に改正、「特定アクセス行為」を5年間に限り認めるようにした。これを受けてNICTは、2019年1月9日に実施計画を総務省に申請し、同省が認可した。同時に、侵入調査への不安を抱える利用者などの問い合わせへ対応する「NOTICEサポートセンター」を開設。公共交通機関や家電量販店などでの実施も告知する。

「NOTICE」をめぐっては、政府が通信のプライバシーを侵害しかねないという懸念や、過去に類を見ない規模で実施されるIoT機器のセキュリティ施策となることから海外メディアでも報じられ、その成果が世界的に注目されている。

※記事訂正とお詫び:初出時に「100万通り」との記載がありましたが、正しくは「100通り」となります。お詫びして訂正いたします。