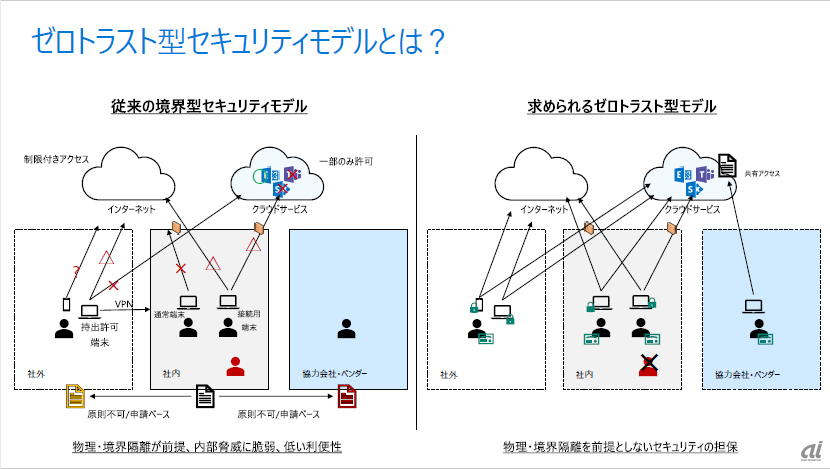

「データやデバイスも持ち出しを許可していないことが多いので、働き方改革の文脈でリモートワークを許可しようという場面でも、既存のデバイスを個別に例外申請することで持ち出しを許可する、外からのアクセスする場合もまず自社にVPNで接続して中からアクセスさせるという考え方になってしまう」と佐藤氏は述べる。

このため、クラウドベースのサービスに直接アクセスしたり、インターネットベースで情報にアクセスしたりということには制約が発生する。さらに、関係会社や他のクラウドベンダーとのやりとりでもでも柔軟性はない。

「これをゼロトラスト型のモデルにしていけば、境界に縛られず、常にエンドユーザーと紐付けるアカウントに関しては、統合されたものをベースにしっかり追跡をしていけば、ちゃんとリスクを管理して柔軟に働くことが可能になる」(佐藤氏)

境界型セキュリティモデルとゼロトラスト型セキュリティモデル

提供:日本マイクロソフト

このモデルをインフラとして落とし込むと、先に示されたモダナイズされたIT基盤の理想像となる佐藤氏は説明する。

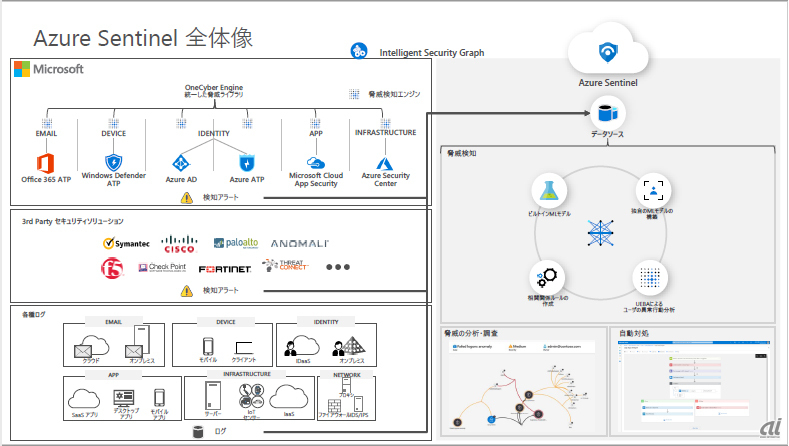

各エンドユーザーは単一のアカウントで追跡する。そこで、IDaaS(ID as a Service)であるAzure Active Directoryを利用する。さらに、単純に追跡するだけでは不十分で、どこで何が起きているかを監査する必要がある。そこでAzure Sentinelを利用する。

Azure Sentinel

Azure Sentinelは、クラウドベースのセキュリティ情報イベント管理(SIEM)サービスだ。そのメリットの一つには、クラウドのスケーラビリティが直接生かせることがある。小規模に利用を開始すればコストの負担も少なくなる一方で、規模を大きくするにしても自社で管理サーバーを立てたり、グローバルに広めるために米国や欧州のデータセンターに広げることを考えたりする必要がない。

次に、Microsoft内には前述のレッドチームやブルーチームのようなセキュリティの専門家が多数いるが、その知見を集めてAIとして統合している。「機械学習のモデルで、いろいろなログをベースにし、怪しそうだといったものをアラートにして発報するといったものが組み込まれている」(佐藤氏)

そして、サービスとしての横断性があるという。標的型攻撃のメールを検知するエンジン「Office 365 Advanced Threat Protection(ATP)」はもちろんのこと、Azure Active Directoryに加えてオンプレミスのActive Directoryをもとに標的型攻撃を検知する「Azure Advanced Threat Protection(ATP)」、IaaS/PaaSの基盤部分への侵入を検知する「Azure Security Center」などで収集される情報を「Data Connector」で直接接続し、Azure Sentinelに統合することができる。

Azure Sentinel

提供:日本マイクロソフト

SymantecやFortinetなどサードパーティーでもData Connectorで収集できれば、Azure Sentinelでログを統合できる。さらに、ウェブサーバーのログやWindows Serverのセキュリティログ、LinuxのSyslogなどの汎用的なログもエージェントベースで吸い上げることができる。Azure SentinelはREST APIを公開しており、アプリケーションからログを叩いて入れ込むということも可能だ。