インフラがますます複雑化するにつれて、セキュリティ管理は大きな問題となっている。アラートやログが、多くの異なるシステムからさまざまな形式で出力されてくるため、セキュリティ侵害を防ぐには、適切な判断を下すために適切な情報を適切な担当者に提供することが大切だ。

その「適切なタイミング」で情報を得ることがきわめて重要だが、そのためには、あらゆる情報ソースやイベントを1カ所に集約できるツールが必要となる。セキュリティ情報イベント管理(SIEM)は、エンタープライズセキュリティ市場の中でも急速に成長している分野で、ログファイル分析と機械学習を組み合わせることで、こうした情報の分析や優先順位付けができる高度なセキュリティダッシュボードを実現、提供している。脅威が複雑化する今日の環境でデータセンターを効果的に運用するには、SIEMをアプリケーションやネットワーク監視ツールの近くに配置し、インシデントや警告への対応を管理できるようにしなければならない。

だが、クラウドインフラの場合は、自社の環境を構成するすべての要素を完全には可視化できないという問題がある。サービスやプラットフォームなどの要素が環境の基盤となっている場合は特にそうだ。アプリケーションの保護に必要な情報を持っている人はいるが、多くの場合、それはあなたではない。ハイパースケールクラウドのネットワークオペレーターだ。

「Azure Sentinel」について

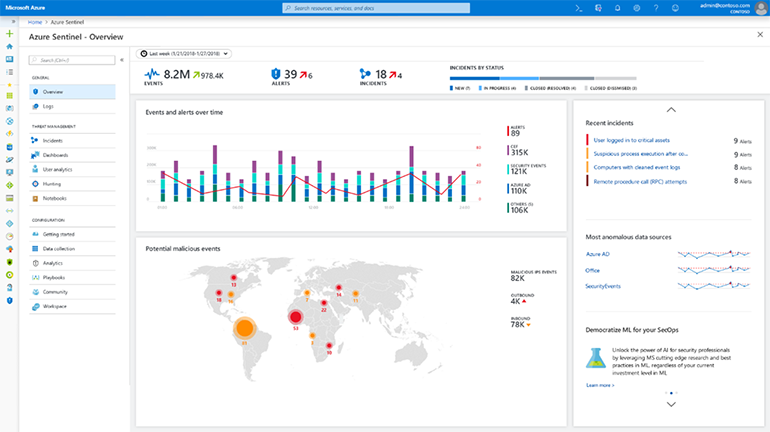

Microsoftは先ごろ、「Azure Sentinel」と呼ばれる最新のSIEM製品を発表した。オンプレミスとクラウドインフラにまたがって動作するこの製品は、セットアップとメンテナンスの手間を軽減しながら、使いやすく設計されている。また、クラウドにある大量のデータを収集し、Microsoftの脅威検出ツールを基盤とすることで、組織全体でオーケストレーションを使用して対応を自動化できる。SaaS(サービスとしてのソフトウェア)なのでスケーラブルであり、ユーザーは実際に使用したリソース分の料金だけを支払えばいい。

Azure Sentinelの最大の利点は、「Microsoft Intelligent Security Graph」をはじめ、Microsoft独自のセキュリティ分析プラットフォームを構成する、Azure内の実績あるツールをサポートしていることだろう。Intelligent Security Graphだけでも現時点で1日に数百万件のシグナルを処理しており、Microsoftのすべてのクラウドホスト型プラットフォームを対象に、攻撃の進行状況を診断するためのモデルを開発している。ゆっくりと進行する持続的標的型攻撃(Advanced Persistent Threat:APT)のような、忙しく稼働するデータセンターのノイズに活動が紛れがちな場合についてもだ。

Azure Sentinelで最も重要なコンポーネントの1つは、Azureのアプリケーション監視プラットフォーム「Azure Monitor」だ。1日に数ペタバイトのログデータを取り込めるこの製品は、AzureのDevOpsフレームワークの一部として機能する。そのため、セキュリティデータを追加すれば、SecOpsでも利用できるようになる。また、「Azure Data Explorer」などのツールやクエリ言語の「Kusto」を使えば、独自のクエリの開発や作成がさらに簡単になる。

「Azure Sentinel」の利用を開始

利用を開始するのは比較的簡単だ。まず、「Log Analytics」ワークスペースをAzureアカウントに追加する。稼働が開始されれば、「Azure Portal」からAzure Sentinelを有効にできるようになる。ワークスペースを追加する必要があるのは、自分のサブスクリプションに関連付けられたすべてのデータがワークスペースに保存されるためだ。1つのアカウントに複数のワークスペースを追加することもできるが、各ワークスペースは互いに独立している。

サービスの稼働が開始されれば、次の作業は、サービス、アプリ、およびマシンへの接続を設定することだ。ここで注意すべき点が1つある。この製品はエージェントレスツールではない。したがって、監視対象のすべての物理マシンと仮想マシンにAzure Sentinelエージェントをインストールしなければならない。アプリから出力されるログを、仮想マシン(VM)上の使い慣れたLinux Syslogサーバーにインストールしたエージェントを使って、Azure Sentinelワークスペースに転送する必要がある。

Azureのサービスの場合、このプロセスははるかに簡単だ。「データ収集」から、監視したいサービスを選択すると、ログがAzure Sentinelにストリーミングされ始め、分析を待つ。また、この接続プロセスで、推奨されるダッシュボードのリストが表示されるため、ユーザーはインフラの分析ビューをすばやく設定できて便利だ。

Azure Sentinelのダッシュボードでは、既存のセキュリティツールや分析ツールが、表やチャートとともに表示される。

提供:Microsoft