マクニカネットワークスは8月28日、標的型攻撃に対応した独自の脅威インテリジェンスの提供を開始した。サービス名は「Mpression Cyber Security Service 脅威インテリジェンスサービス」で、年間サブスクリプション形式で提供される。提供形態として「YARAルール」の配付という形を採る点が特徴となる。なお、価格については利用規模などを踏まえた個別見積もりとなる。

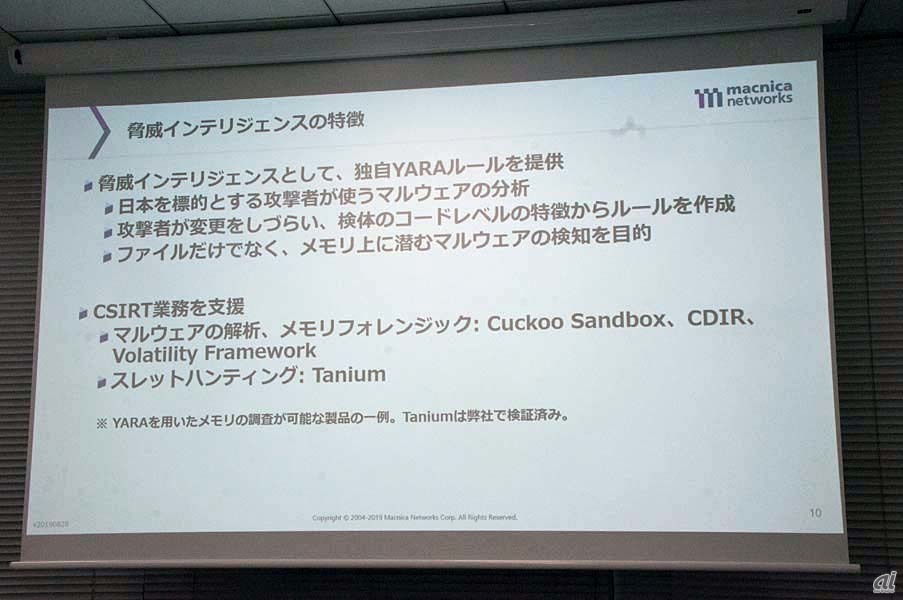

同社の「脅威インテリジェンス」の特徴

YARAルールは、オープンソースのマルウェアの検知・解析ツール「YARA」で使用される記述形式で、マルウェアの特徴を記述するもの。文字列や条件、条件演算子、正規表現などを活用してマルウェアの判別を行うための“検索条件”を指定する。マルウェアのコード内に含まれている特徴的な文字列やデータのパターンを指定し、合致した場合はマルウェアと判断する、という使い方になる。

YARAはセキュリティベンダーや研究者などの間で広く利用されているという。一般的なインテリジェンスサービスでは、警戒すべき攻撃者グループや使われる攻撃手法について、レポートという形で情報提供したり、あるいは使われるファイルのハッシュ値やIPアドレス/ドメインといったデータをブラックリストとして配付したりするが、YARAルールを配付することで、これを受け取ったユーザーは攻撃に利用されるツールを検知するための「パターンファイル/シグネチャー」に相当するものを独自に作成できるようになる。

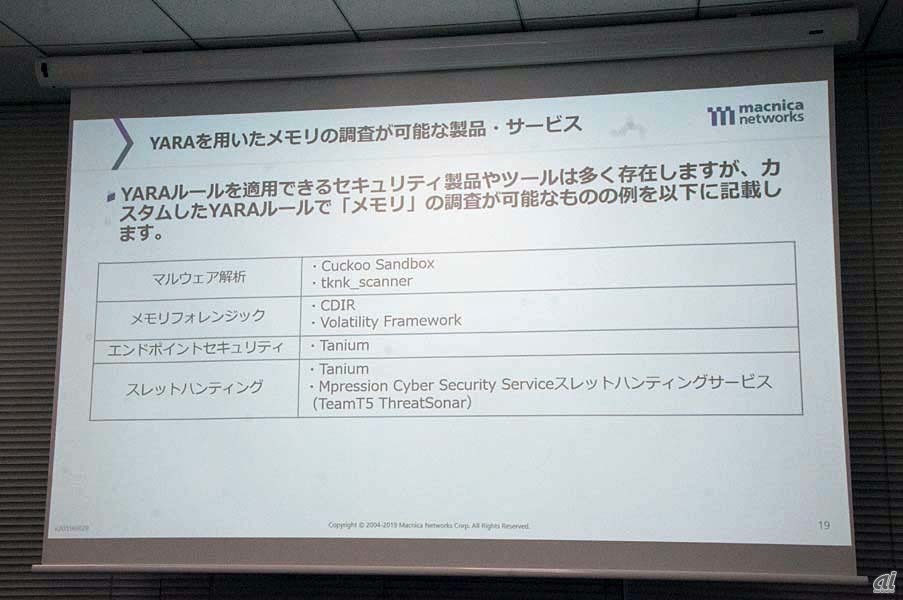

なお、YARAルールを適用できるセキュリティ製品やツールは多数存在するが、ユーザーが独自に作成したYARAルールを使ったメモリスキャンが可能なツールとして、同社では「Tanium」などを紹介している。

同社が提供する“YARAルール”を使用してメモリーの調査が可能な製品・サービスの例

この取り組みの背景となる脅威の状況について紹介した第1技術統括部 セキュリティサービス室の柳下元氏は、同社が独自に調査した成果に基づき、日本を狙う標的型攻撃の例として「Tick」と「BlackTech」(いずれも攻撃グループ名)の攻撃手法について説明した。同氏は、標的型攻撃には地域性があり、この2つのグループは主に日本を対象として活動していると見られるため、グローバルで調査を行っている海外セキュリティベンダーのインテリジェンスレポートなどではこれらのグループに関する言及がほとんどなされていないと指摘、「日本のベンダーによる対策が必要だ」としている。

マクニカネットワークス 第1技術統括部 セキュリティサービス室の柳下元氏

また、標的型攻撃の検知手法について説明した同社 セキュリティ研究センターの政本 憲蔵氏は、「DLL Side-Loading」や「Multi-stage Loading」(マトリョーシカとも呼ばれる)といった具体的な手法を説明し、実際の攻撃の際には高度な隠蔽工作が行われ、実際にコードがメモリー上に展開された状態でないと「本来の姿を現わさない」ことから、ファイルレベルのスキャンだけでは限界があり、「メモリー上のIoC(Indicator of Compromise:痕跡情報)照合が重要」だと強調した。

マクニカネットワークス セキュリティ研究センターの政本憲蔵氏

こうした背景を踏まえ、同社が提供するYARAルールは、ファイルの検索にも対応するが、主にメモリー上でのマルウェア検知を想定して作成されている点が特徴だという。

なお、新サービスについて同社では「高度なサイバースパイ活動に関する痕跡を見つけたい企業向け」と位置付け、事業規模の見通しとして「3年で60社、付随する各種サービスも含めて3億円くらい」という規模を想定しているとした。

また、YARAルールを配付されるだけでは対応できないという企業が少なくないことを想定し、今回のインテリジェンスの成果なども活用する「Mpressionスレットハンティングサービス」も年間サブスクリプション形式で提供される。こちらは、同社の分析官による収集されたデータの分析や調査も含むサービスで、ユーザー企業側にスレットハンティングやフォレンジックを実行可能なセキュリティの専門家や対策チーム(CSIRT)がいない場合でも利用可能となっている。