広く提供される現在のオンラインサービスは、さまざまな企業や組織が連携することで成り立っている。こうした構造は「サプライチェーン」とも呼ばれ、利用者に多種多様な“利益”を提供可能にする一方、その利益を不正に得ようとするサイバー攻撃者の標的にもなる。アカマイテクノロジーズは、最新版のセキュリティレポートの中で、同社が2019年に観測したサイバー攻撃事例からデジタル時代として企業や組織が知るべきサプライチェーンに潜むセキュリティリスクを指摘している。

その一端がうかがえる実際の脅威の1つが「Magecart攻撃」になる。Magecartは、2015年頃から活動が確認されている攻撃組織の名称で、6~7グループが主にECサイトを標的として、クレジットカード情報など金銭的利益につながるデータを窃取しているという。

「Magecart攻撃」の流れ

「Magecart攻撃」の流れ

※クリックすると拡大画像が見られます

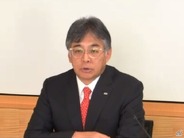

Magecart攻撃の手口は、ウェブページに含まれる広告配信やサクセス解析などのためのサードパーティーのスクリプトを悪用する。攻撃者は、まずサードパーティーのシステムに侵入して、不正にスクリプトを改ざんする。例えばECサイトの場合、アクセスした利用者のブラウザーでは、ECサイトのHTMLで指定されたサードパーティーのスクリプトの読み込みや実行がなされるが、そこに改ざんされたスクリプトが含まれてしまう。

これによって利用者のブラウザー上では、一見して見抜くのが困難な入力フォームなどが表示される。利用者は攻撃に気付かないままフォームに情報を入力してしまい、その情報がbase64などで難読化されて攻撃者に送られるという流れだ。

現在は、ほとんどのウェブサイトに何らかのサードパーティースクリプトが含まれている。アカマイでプロダクト・マーケティング・マネージャーを務める中西一博氏は、Magecart攻撃の場合、ウェブサイト運営側のセキュリティ対策が通用しづらいと指摘する。

例えば、ウェブサイトの不正アクセス対策としてウェブアプリケーションファイアウォール(WAF)などが広く導入されているが、攻撃者はサードパーティーを踏み台にするため、サイト側のWAFではこの種の脅威を防げない。また、情報を窃取する攻撃もブラウザー上で行われるため、サイト側で攻撃を検知することが難しく、その痕跡もサイト側には残らない。現状では、利用者がブラウザーの拡張機能などを使い、不正な通信を監視、検知、遮断する対策を講じるしかないという。

しかし、実際に情報漏えいなどの被害が出れば、サイト側が責任を問われてしまうという。2018年に発生した英British Airwaysのデータ漏えいはMagecart攻撃が原因と見られ、英情報コミッショナーオフィスから1億8340万ポンド(約250億円)の罰金が科せられる可能性が生じた。

ある調査では、1月当たり平均4800サイトがMagecart攻撃の影響を受けているという。中西氏は、この1月に報道された不正な東京五輪のチケット転売サイトにもMagecartへの関与が疑われるといい、「既に日本もMagecart攻撃の標的になっており、今後拡大する恐れがある。サードパーティースクリプトの管理が重要な対策の1つになるだろう」と警鐘を鳴らす。同社でもコンテンツ配信サービスで、不正なスクリプトに対処するセキュリティ機能の開発を進めているという。

元々サプライチェーンは、製造業における原材料や部品の調達から製造、流通、販売に至る“つながり”を表現する言葉だった。シニア・プロダクト・マーケティング・マネージャーの金子春信氏は、「私も近年までサプライチェーンが製造業界の言葉だと認識していたが、実際にあらゆる業種のビジネスがサプライチェーンで成立しており、デジタル時代はそのリスクが高まっているといえる」と解説する。

企業や組織のITシステムは、取引先や業務委託先と接続され、さらにはクラウドなどへの接続も増えており、複雑化する一方だ。金子氏によれば、この状態をさらに加速させるのが「デジタルトランスフォーメーション」であり、協業によるサービスやシステム、コンテンツなどの開発、デジタル手法のマーケティング、アウトソーシング、データ活用など、あらゆる要素がサプライチェーン化していく。

金子氏によれば、海外では、2013年に発生した米小売大手Targetにおける大規模な情報漏えい事件がサプライチェーンのセキュリティリスクを認識させる出来事になった。この事件では、攻撃者がTargetに空調システムを提供する業者のシステムを踏み台にしてTargetのシステムに侵入し、大量の顧客データを盗み出している。

2017年には、PC向けソフトウェアの配信データにマルウェアを混入させる攻撃が発生。マルウェアがデータを窃取する標的リストに複数の日本企業が含まれるなど、無差別攻撃に見せかけた標的型攻撃だったことが判明している。最近でも、1月に国内企業でサプライチェーンの脆弱な部分を突いたと見られるサイバー攻撃事件が報じられた。

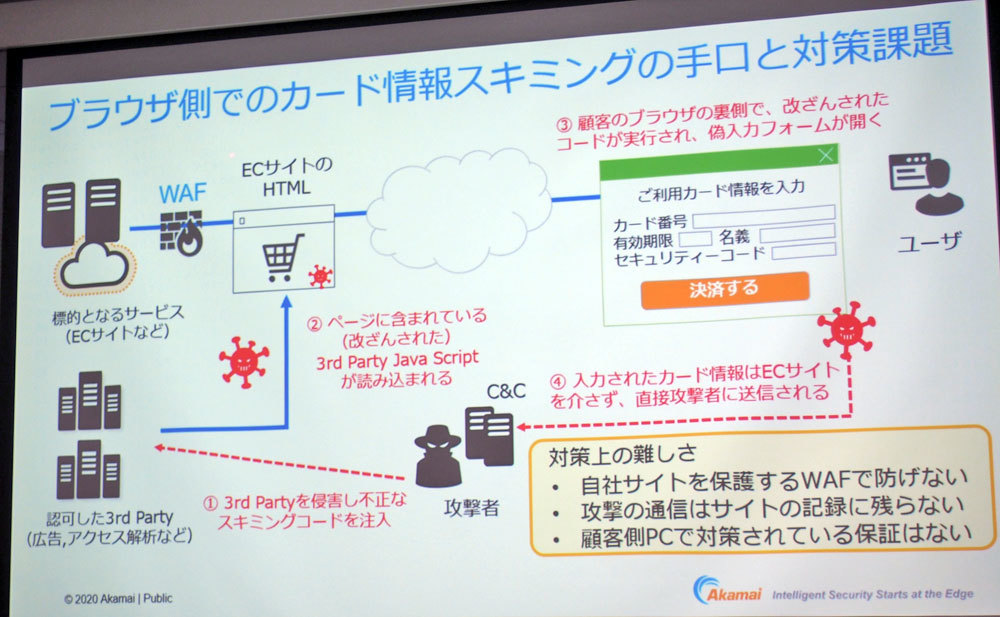

こうした過去の事案からこれまでのセキュリティ対策は、ITシステムやネットワークの各部分に複数の防御策などを講じる「多層防御」が推奨されてきたが、サプライチェーン化で外部環境との“つながり”が拡大すれば、自社の「多層防御」だけでは対応できなくなり、新たな対策の仕組みを検討する必要性が出てくる。

デジタル時代は組織の外から内部システムへのアクセスが拡大し、複雑にもなっていく

デジタル時代は組織の外から内部システムへのアクセスが拡大し、複雑にもなっていく

※クリックすると拡大画像が見られます

また金子氏は、「働き方改革でもテレワーク導入や業務のアウトソーシング化によって外部からリモートアクセスをする機会が増え、リスクが高まるだろう」とも指摘する。例えば、少数のVPN接続によるリモートアクセスを安全と考えるような従来のセキュリティ意識のままでは危なく、多数の外部からの接続を前提にした対策も必要になると話す。