マカフィーは6月9日、新型コロナウイルス感染症に関する企業でのITの対応状況をもとに、サイバーセキュリティ上の観点を解説するオンラインセミナーを開催した。ウイルス対策の点ではリアルもサイバーもプロセスや方法が似ているとする。

セールスエンジニアリング本部長の櫻井秀光氏は、同社が提供するクラウドセキュリティサービスの1~4月における約3000万ユーザーの利用状況を分析した結果を紹介、コロナ禍の前後で大きな変化があると指摘した。

それによると、コロナ禍前に比べクラウドの利用率は1.5倍、私物端末からクラウドへの通信量が2倍、クラウドを狙う脅威が7.3倍にそれぞれ増加した。一方、企業内ネットワークからクラウドへの通信量は25%減だった。櫻井氏は、「自宅からVPN回線と社内を経由してクラウドにアクセスするケースは少ないようだ」と分析する。

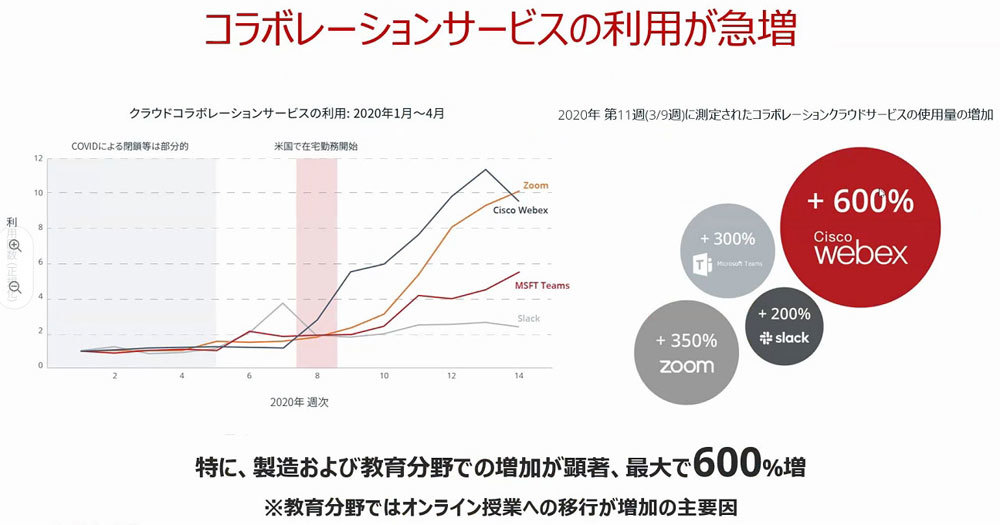

また、コラボレーションツールの利用は、Cisco Webexが7倍以上の増加、Zoomが4.5倍増、Microsoft Teamsが4倍増、Slackが3倍増だった。ウェブ会議サービスでは“老舗”とされるWebexが大企業を中心に導入されてはいたが、COVID-19で一気に使われるようになった可能性があるという。新興のZoomは、法人では特に教育分野での利用が拡大しているとした。

在宅勤務拡大によるコラボレーションツール利用の変化(マカフィー調べ)

業界別動向では、クラウドの利用率が教育や製造で2倍以上増え、脅威の増加が目立つのは運輸・物流、教育・政府系という。脅威の量としては金融が最も大きく、新型コロナウイルス対応の要となっている医療が次に多かった。

こうした状況を踏まえ櫻井氏は、個人端末で自宅からインターネットを経由してクラウド環境の業務アプリケーションやシステムを利用する社員が多く、クラウドセキュリティサービスを活用して、アクセス元やログイン試行、クラウドサービス上での操作などの行動といったポイントを監視し、不審な兆候を検知したり、多要素認証で認証を堅牢にしたりする対策は求められると語った。

リアルとサイバーのウイルス対策の共通点

サイバー戦略室 シニアセキュリティアドバイザーの佐々木弘志氏は、現実世界のウイルスへの対応とコンピューターウイルスへの対応に共通点があり、サイバーセキュリティの理解を深めることにもつながると説いた。

対応プロセスをひもとくと、「境界防御」「可視化」「封じ込め」「検疫」「復旧」がある。まず「境界防御」では、リアルには空港などの検疫所で感染者やウイルスが付着した物品の侵入を食い止め、サイバーではインターネットとLANの境界部にあるファイアウォールで攻撃をブロックする。

現実のウイルスもサイバー空間のウイルス(マルウェア)も対応プロセスや考え方が似ているという

しかし、こうした水際対策でもウイルスは侵入してしまう。「可視化」では、リアルにはPCR検査やクラスター対応で感染者の状況を把握する。サイバーではネットワークや端末などの監視・調査で感染した機器や範囲などを把握する。「封じ込め」はどちらも隔離であり、リアルには陽性者を病院やホテルなどで療養してもらう。サイバーでは感染端末やその端末が所属するネットワークセグメントを切り離したり、時には会社全体のネットワークをインターネットから遮断したりして、隔離する。

ただし「検疫」と「復旧」は、リアルとサイバーではやや異なるという。「検疫」とは“ワクチン”を意味し、サイバーではウイルス対策ソフトの定義ファイルとして発見から短い時間で提供されるケースがほとんどだ。一方、リアルには早くても数年、場合によって実現が長期的に困難なことがある。

「復旧」は「封じ込め」と関連する場合もあるが、サイバーではウイルスなどの影響を排除した後にセキュリティ監視センター(SOC)でIT環境を監視していく。リアルの場合は、医療機関や保健所などが陽性者の回復までを支援するが、再流行による医療崩壊を防ぎながら対応しないといけない。時間とリソースの負荷が異なるといえる。

あくまでサイバーセキュリティ対策の内容を現実のウイルス対策になぞられたものだが、テレワークの拡大など、企業のセキュリティ環境は通常とは異なる状況にある。佐々木氏は、「社内への啓発などでITやセキュリティの担当者の参考になれば幸いだ」と話している。