トレンドマイクロは10月13日、スマート化された産業制御システムに潜むサイバーセキュリティリスクの実証実験について結果を公表した。これは、電力、ガス、水道などの重要インフラのリモート制御・監視に活用される「産業用IoTゲートウェイ」に着目し、サイバー攻撃により発生する被害や攻撃の実現性とその対策方法を調査したもの。実証実験の結果、産業用IoTゲートウェイの機能停止などを引き起こす攻撃手法や機器の脆弱性などが発見されたという。

グローバルIoTマーケティング室 セキュリティエバンジェリストの石原陽平氏は、まず結論として「ICS(Industrial Control System:産業制御システム)のスマート化を進めるに当たっては、産業用IoTゲートウェイのセキュリティ対策を取るべきだ」と指摘。その理由として、コロナ禍の影響などもあってリモートでの運用管理のニーズが高まったことで産業用IoTゲートウェイの重要性も高まっている一方、産業用IoTゲートウェイのセキュリティリスクがあまり認知されていないとした。

トレンドマイクロ グローバルIoTマーケティング室 セキュリティエバンジェリストの石原陽平氏

同氏は、同社が産業用IoTゲートウェイに着目してセキュリティリスクの研究を実施した理由として、「2015年12月23日にウクライナ西部で発生した計画外停電」を挙げた。この件は電力インフラを狙ったサイバー攻撃事例としてよく知られているものだが、攻撃は大まかに4つのステップで実施されたことが分かっている。

具体的には、(1)フィッシングメールによるITシステムへの侵入、(2)長期間にわたる偵察と情報窃取、(3)SCADA(Supervisory Control And Data Acquisition:ICSのシステム監視とプロセス制御をコンピュータで行うシステム)のハイジャックと停電、(4)復旧作業の妨害工作――。最終段階として、産業用IoTゲートウェイのファームウェアを改ざんしてリモートからの復旧作業を妨害していた。

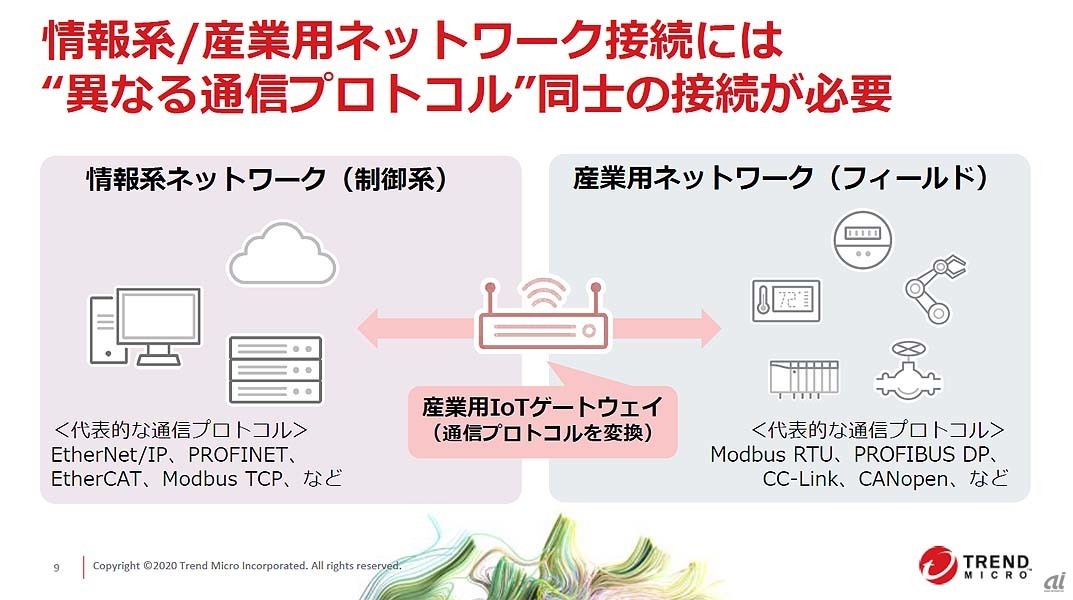

産業用IoTゲートウェイは、TCP/IPなどによる「情報系ネットワーク(制御系)」と、Modbusなどのシリアルプロトコルを中心とした「産業用ネットワーク(フィールド)」を中継して通信プロトコルの変換を行うことで、情報系ネットワークから産業用ネットワークに接続されたロボットやセンサーといった機器の制御や監視を実現する。このデバイスが正常に動作しない場合、情報系システムからのリモート制御/監視ができなくなるということだ。

産業用IoTゲートウェイの基本的な役割

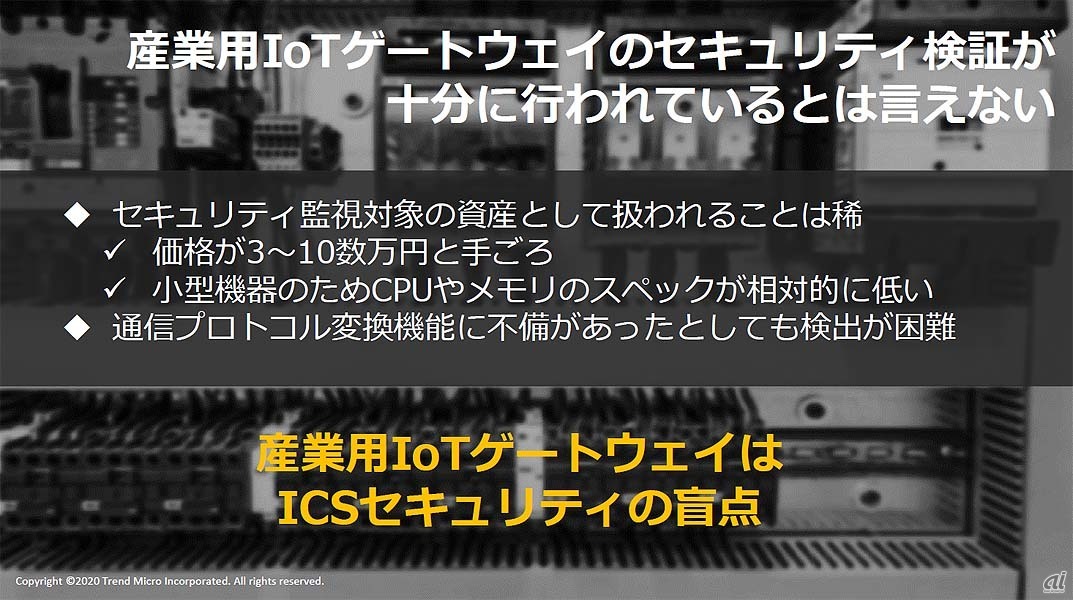

産業用IoTゲートウェイが「ICSセキュリティの盲点」となっている理由

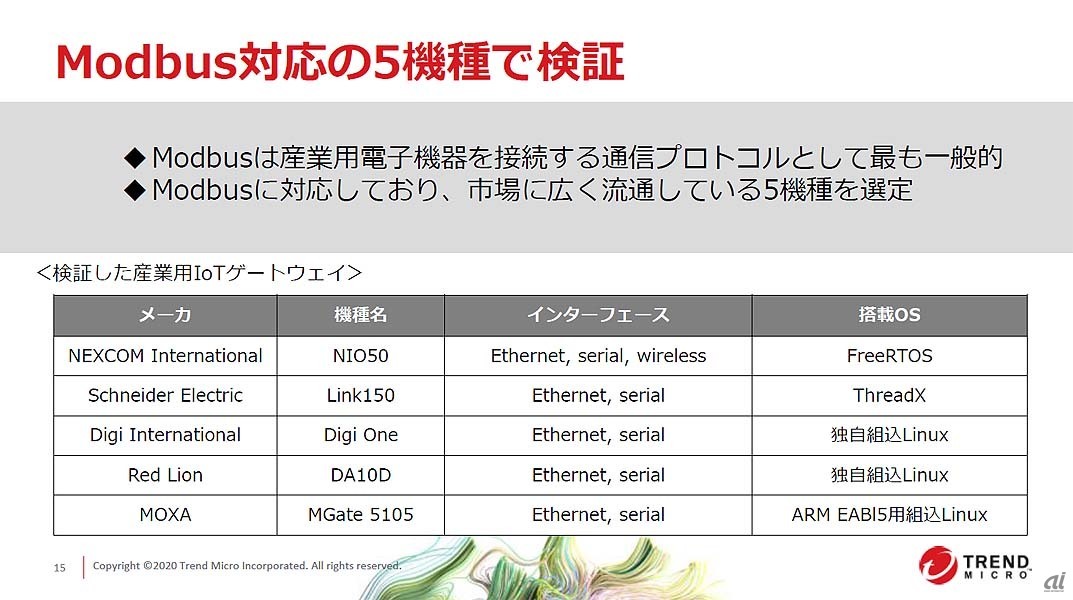

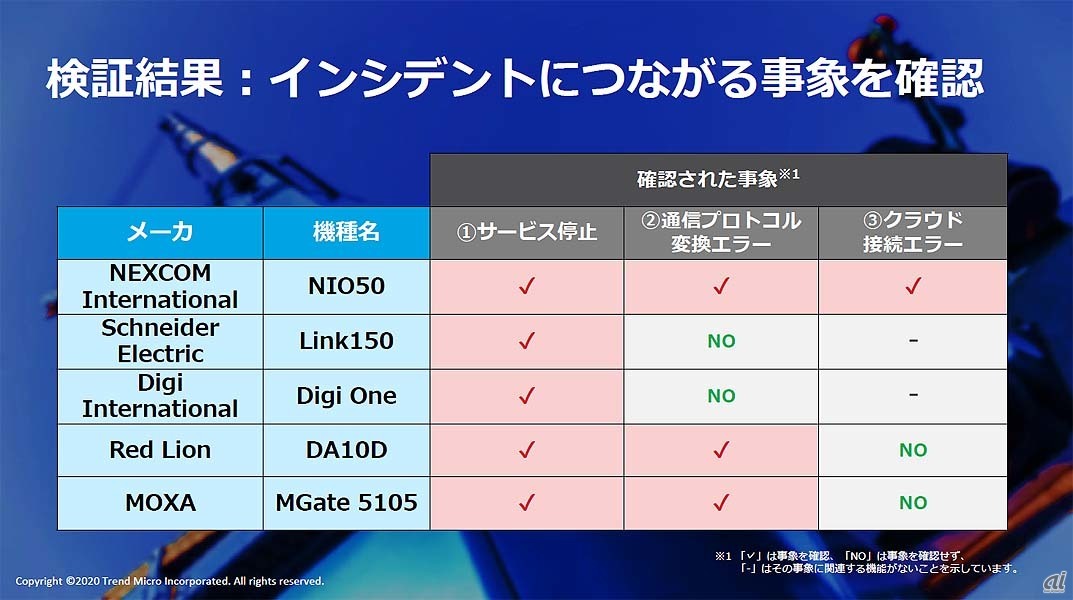

同社が2019年春~2020年夏までに実施した「プロトコルゲートウェイのセキュリティ研究」では、市場に広く流通しているModbus対応の産業用IoTゲートウェイ5機種を対象に、ブラックボックス法で入力/出力の比較と産業用IoTゲートウェイ自体の挙動観察を行ったという。結果として、内部ネットワークにアクセスできる攻撃者を想定した場合には、産業用IoTゲートウェイに対して「サービス停止」「通信プロトコル変換エラー」「クラウド接続エラー」といった事象を引き起こすことが可能であり、フィールドの産業用機器に対して「制御不能」「誤作動」「情報窃取」といったインシデントが発生する可能性があることが確認されたという。

今回の実証実験の対象となった産業用IoTゲートウェイ製品5機種の概要

発生が確認された事象。なお、クラウド接続エラーに関しては、クラウド接続機能をサポートしている製品が3機種あり、そのうち1機種でエラーの発生が確認されている

「サービス停止」は産業用IoTゲートウェイの通信プロトコル変換機能を停止させる、いわゆるハングアップ状態に陥らせたり、機器の再起動を引き起こしたりするもので、長時間にわたって微量の通信パケットを送付する、いわゆる“Flood Attack”の手法で起こったという。

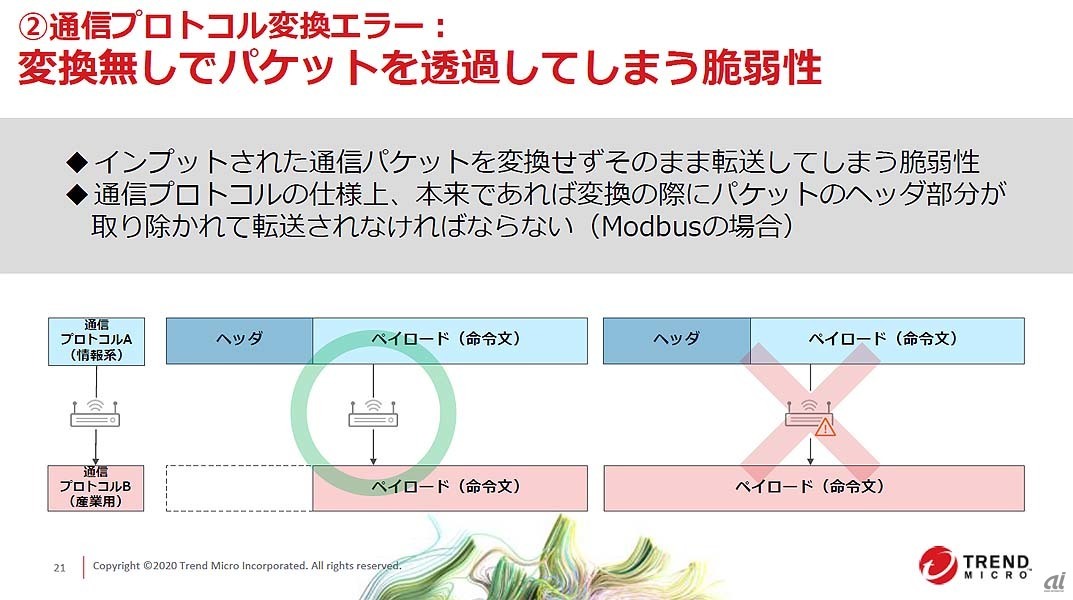

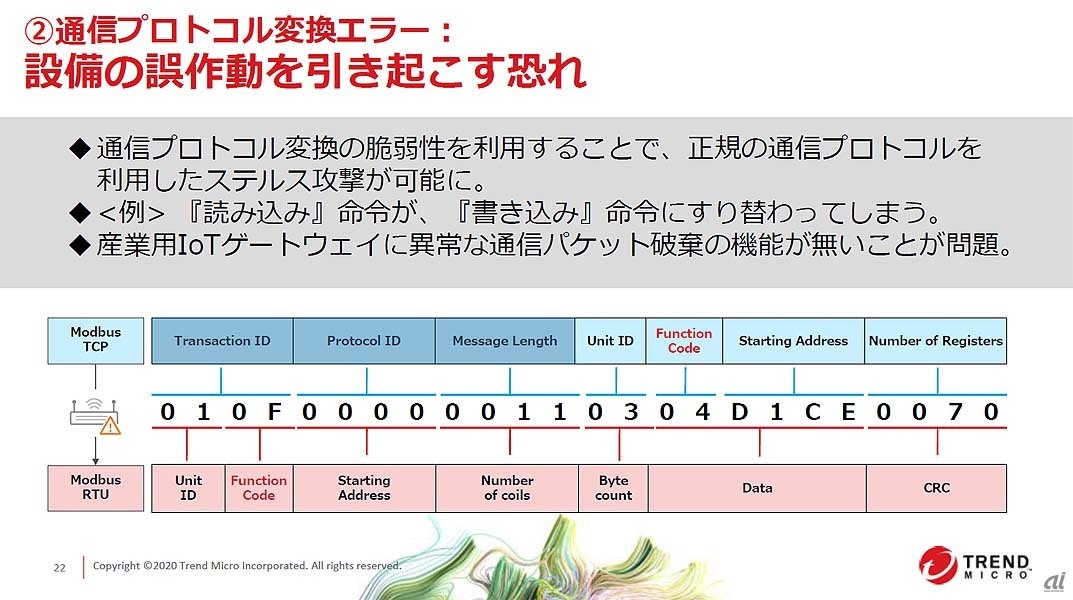

次に、「通信プロトコル変換エラー」は「今回のリサーチでの特徴的な発見」で、機器の脆弱性のために特定の場合にプロトコル変換が正常に実行されず、本来であれば取り除かなくてはならないヘッダーをペイロードの一部としてModbus側に渡してしまうことでヘッダー部分を機器に対する命令として実行させることができる可能性があるというものだ。悪用すれば機器に深刻な誤動作を引き起こさせることが可能になる。なお、今回のリサーチで発見された脆弱性などはいずれも機器メーカーに報告済で、一部は既にメーカー側で対処済となっているという。

今回の実証実験で確認された「通信プロトコル変換エラー」の概要。情報系ネットワークの通信プロトコルで使用されているヘッダーを取り除く処理が特定の状況で正常に動作しないことで、ヘッダーの内容がペイロードとして解釈されてしまう

通信プロトコル変換エラーの詳細。赤字で示されている“Function Code”が機器が実行すべき処理内容を示す、いわゆる「命令」に当たる。この例では、本来のペイロードで指定されている“04”(読み込み命令)が、ヘッダの情報の一部を誤って解釈することで“0F”(書き込み命令)に変わっていため、意図せぬデータ破壊等を引き起こす可能性がある、というもの

同氏は最後に、「産業用IoTゲートウェイはセキュリティが担保されるべき機器である」と位置付けた上で、推奨される対策ステップとして「産業用IoTゲートウェイを重要な資産として管理」(可視化)、「産業用IoTゲートウェイに存在する脆弱性の確認・対策」(パッチ当て)、「産業用通信プロトコルに対応した産業用ファイアウォールの導入」の3点を紹介した。

まとめ。産業用IoTゲートウェイの脆弱性自体をパッチなどで修復することが求められるが、ファイアウォールの導入によってセキュリティリスクを軽減することも可能だという