米SolarWindsの社長 最高経営責任者(CEO)を務めるSudhakar Ramakrishna氏は、現地時間1月11日に公開したブログで、同社のネットワーク管理製品に対するハッキング行為が少なくとも2019年9月から行われていたことを明らかにした。専門家らと引き続き調査を進めているという。

この事件では、ネットワーク管理製品「Orion Platform」にバックドア型のマルウェア「SUNBURST」が埋め込まれ、同製品を利用する1万8000以上がサイバー攻撃者に侵害された恐れがあり、米司法省などがロシア政府の関与を指摘している。攻撃の踏み台にされたSolarWindsは、CrowdStrikeやKPMGなどとの専門家チームで、製品が侵害された経緯などの調査を進めている。

Ramakrishna氏によれば、SUNBURSTはセキュリティシステムによる検出を回避するために、複雑で高度な設計がなされているという。調査では攻撃者が、密かにSolarWindsのソフトウェア開発やビルドプロセスを侵害し、検知を回避しながらマルウェアをユーザー環境に送り込むまでの経緯が見えてきたという。

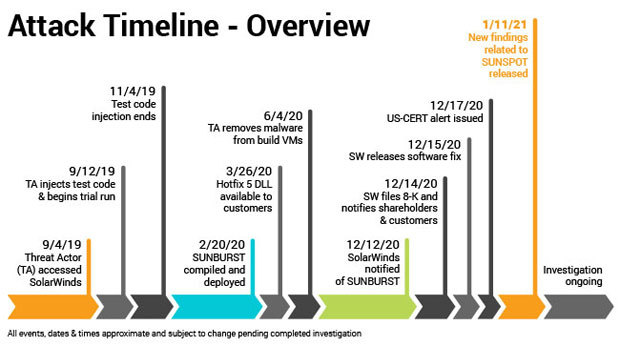

攻撃者は、まず2019年9月4日にSolarWindsに不正侵入し、同12日から11月4日まで約2カ月を費やして不正コードの挿入といった攻撃手法を試した。SUNBURSTは、2020年2月20日に製品へ密かに組み込まれてユーザーに展開された。攻撃者は同6月4日に、侵入先の仮想サーバーからマルウェアの痕跡を消し去ったという。SolarWindsは、2020年12月12日にSUNBURSTを認識し、現在までユーザーへの告知や関係当局との連携や調査、製品の修正などを進めてきた。

攻撃の時系列(出典:SolarWinds)

CrowdStrikeも同日公開したブログで調査の状況を説明。攻撃者は、SolarWinds製品にSUNBURSTを埋め込むために、「SUNSPOT」という別のマルウェアを用いていたことが分かった。SUNSPOTには、製品開発プロセスを監視する機能などがあり、攻撃者の行為によって開発プロセスに影響が出た場合でも検知されるのを防ぐ仕掛けも組み込まれていた。攻撃者は、SUNSPOTを用いて製品の開発プロセスに密かに変更を加え、SUNBURSTを埋め込んだとされる。