ソフトウェアの開発プラットフォームを提供するGitHubは米国時間3月9日、GitHub.comにコードを投稿する開発者に対し、2要素認証(2FA)の有効化を2023年末まで義務付けるための取り組みを13日から開始すると発表した。

2FA有効化の義務付けに関する施策は2022年に発表されていた。同施策は、プラットフォーム全体にわたる取り組みの一部であり、アカウントのセキュリティを向上させることでソフトウェア開発を安全にするためのものとGitHubは説明する。

「開発者アカウントは、ソーシャルエンジニアリングやアカウント乗っ取り(ATO)の標的となることが多いことから、オープンソースエコシステムの開発者と消費者をこれら攻撃から守ることはサプライチェーンを安全にするための重要な第一歩」(GitHub)

2FA有効化の呼びかけは3月13日から開始されるが、対象となるのは小規模のグループから。これによって有効化作業に問題がないことを確認し、必要に応じて調整を加え、大規模なグループへと対象を拡大していく予定だという。

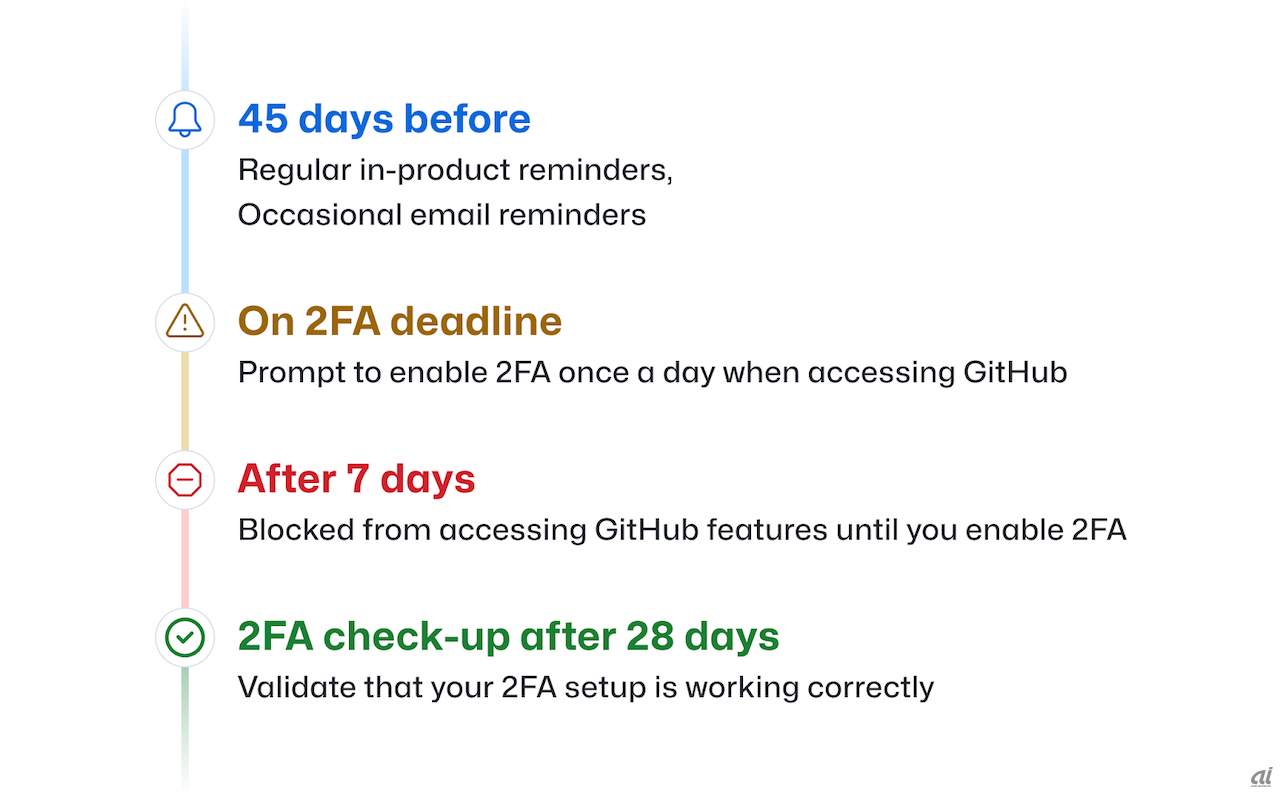

2FA有効化の対象になると、2FA有効化の期限、設定方法、GitHubが推奨するベストプラクティスに関する情報を知らせるメールが送付される。このメールは期限の約45日前に届く。

2FA有効化の期限が過ぎると、2FA有効化を求めるプロンプトが日々最初のGitHub.comへのアクセスで表示されるようになる。この表示は、最大1週間に限り、1日1回スヌーズできる。1週間のスヌーズ期間が過ぎると、2FAを有効化するまでGitHub.comへのアクセスは制限される。ただし、このスヌーズ期間は、期限後の最初のサインインから開始される。

2FA有効化から28日後、GitHub.com使用中に2FAの確認が求められる。これにより、2FAの設定が正しいかを検証でき、誤った設定の認証アプリ(TOTPアプリ)によるアカウントのロックアウトなどを回避できる。2FAを実行できない場合、アカウントからロックアウトされることなく2FAの設定をリセットできるショートカットが表示される。

対象のグループではないが2FA有効化を先に試したい場合、手順が別途用意されている。