次世代ファイアウォールを基盤として自動化された包括的防御を実現--パロアルトネットワークス植村氏

最初に登壇したのはパロアルトネットワークス合同会社 技術本部 システムエンジニアの植村悠輔氏だ。「あなたの会社も狙われている!?【事例解説】標的型攻撃の実態と「最強の自動化セキュリティ」と題した講演では、自動化された防御のアプローチが必要であることが強調された。

パロアルトネットワークス合同会社

技術本部 システムエンジニア

植村 悠輔氏

冒頭ではTargetやHome Depotといった大きな被害が出たサイバー事件について、どのような流れで攻撃が行なわれたのかを解説。一般的な対策は行なっていても、被害が出てしまった事情が語られた。また、標的型攻撃の実態についても解説。ファイアウォールという壁を回避してしまえば比較的セキュリティの弱い企業ネットワーク内部で自由に振舞われてしまうといった状況も紹介された。

そうした中、取り組むべきなのはセキュリティ対策の自動化だという。「インシデントに対応する製品を導入するのが一般的だ。しかし、見ているポイントが不足していたり、あるところでみつかった脅威の連携がきちんとできていない、インシデントレスポンスをマニュアルで対応しているということがある。しかし先進的なシステムを導入していてもマニュアル対応の部分がネックとなり十分な対応ができなかった事例もある。これからは自動化が必要ではないか」と植村氏は語った。

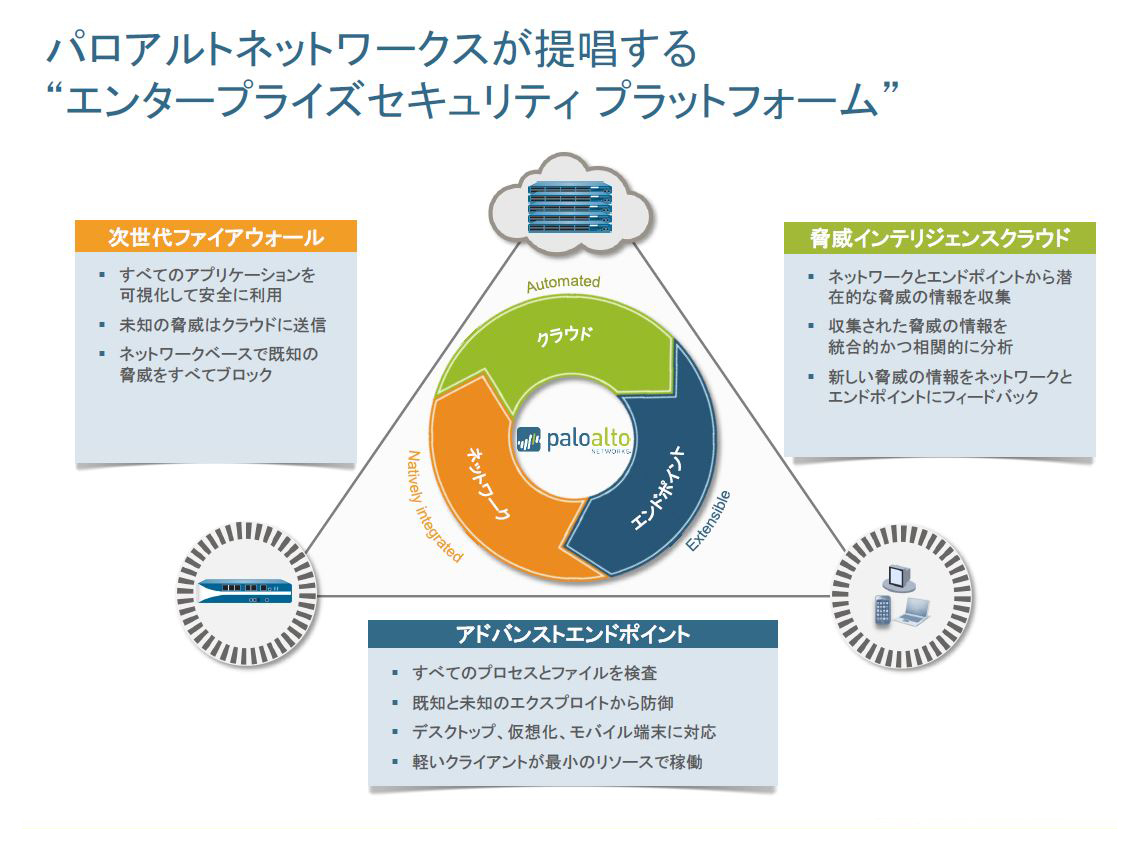

そこでパロアルトネットワークスが提案するのが、従来からの中心的な製品である次世代ファイアウォールに、セキュリティの自動化を実現するための脅威インテリジェンスクラウドと、全プロセスファイルの検査や各種端末に対応できるアドバンストエンドポイントという3つのコンポーネントを組み合わせた、エンタープライズセキュリティプラットフォームだ。やはり基本となるのは次世代ファイアウォールであり、それを基軸としたセキュリティプラットフォームによる包括的な脅威防御を構築すべきだという。

パロアルトネットワークスが提唱するエンタープライズセキュリティプラットフォーム

パロアルトネットワークスが提唱するエンタープライズセキュリティプラットフォーム

※クリックすると拡大画像が見られます

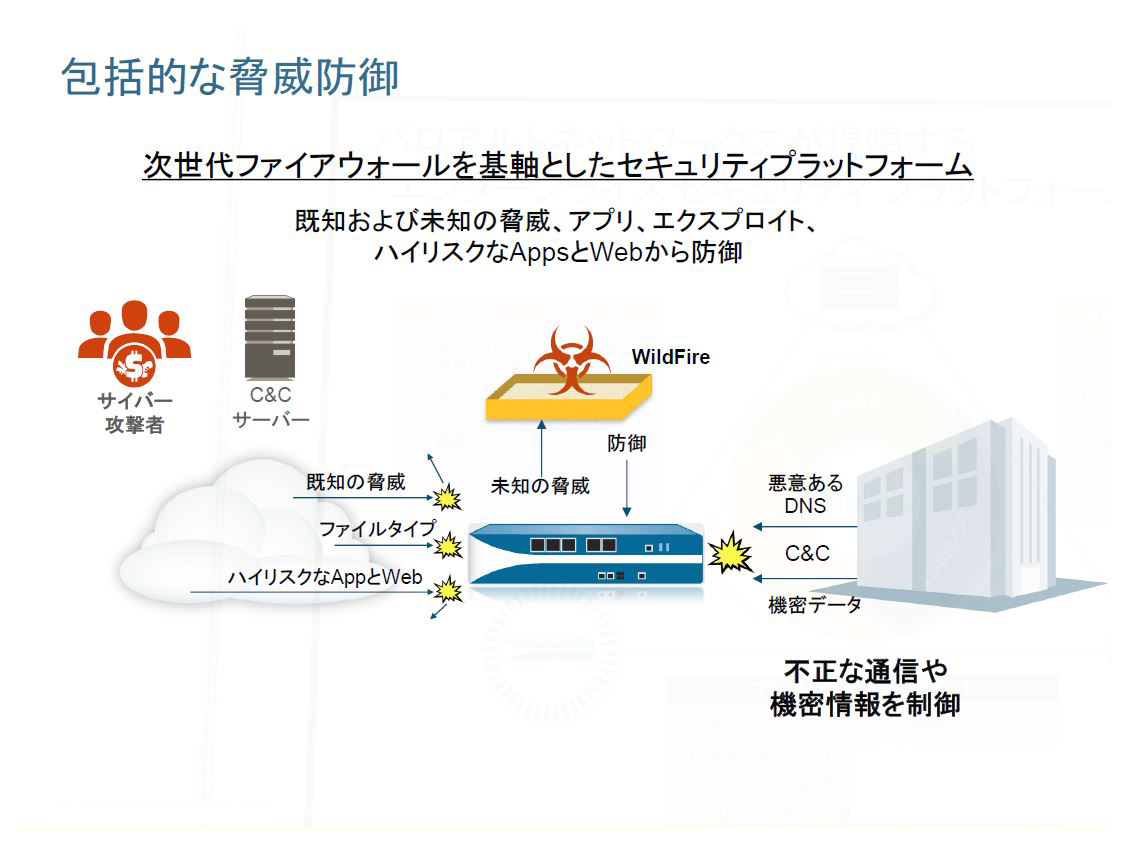

次世代ファイアウォールを基軸としたセキュリティプラットフォームで包括的な脅威防御を構築

次世代ファイアウォールを基軸としたセキュリティプラットフォームで包括的な脅威防御を構築

※クリックすると拡大画像が見られます

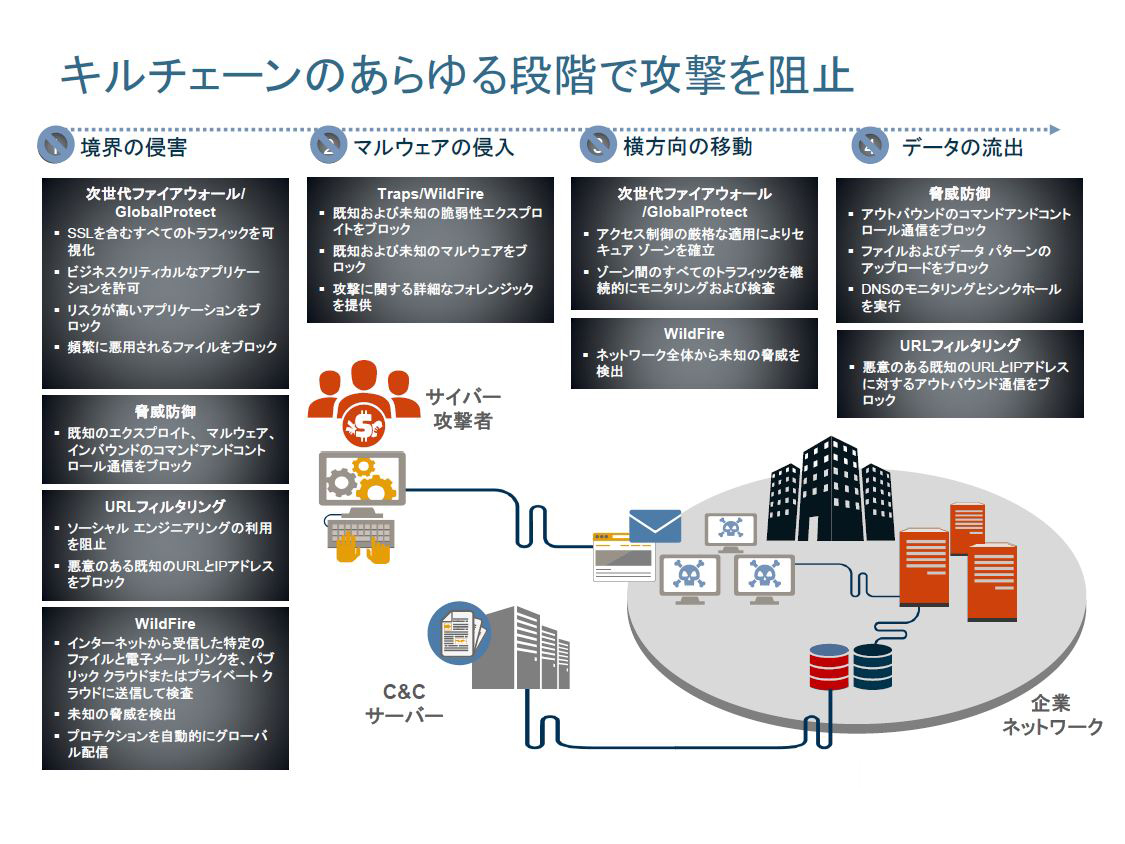

「攻撃が連綿と、鎖のように続くというイメージのキルチェーンという言葉がある。これに対して、各輪のつなぎ目を切ることができれば、その段階で攻撃を阻止できる」と植村氏は各コンポーネントの必然性や、その具体的な動きについて事例を交えて解説した。

連綿とつながる攻撃をあらゆる段階で阻止

連綿とつながる攻撃をあらゆる段階で阻止

※クリックすると拡大画像が見られます

Palo Alto Networks 次世代ファイアウォールでのトラフィック診断サービスを提供--SCSK釜井氏

SCSK株式会社

ITプロダクト&サービス事業本部

ネットワークセキュリティ部

営業第四課課長 釜井 新一氏

続いてPalo Alto Networks 次世代ファイアウォールを利用したトラフィック診断サービスについて、SCSK株式会社 ITプロダクト&サービス事業本部 ネットワークセキュリティ部 営業第四課課長である釜井新一氏が講演を行なった。

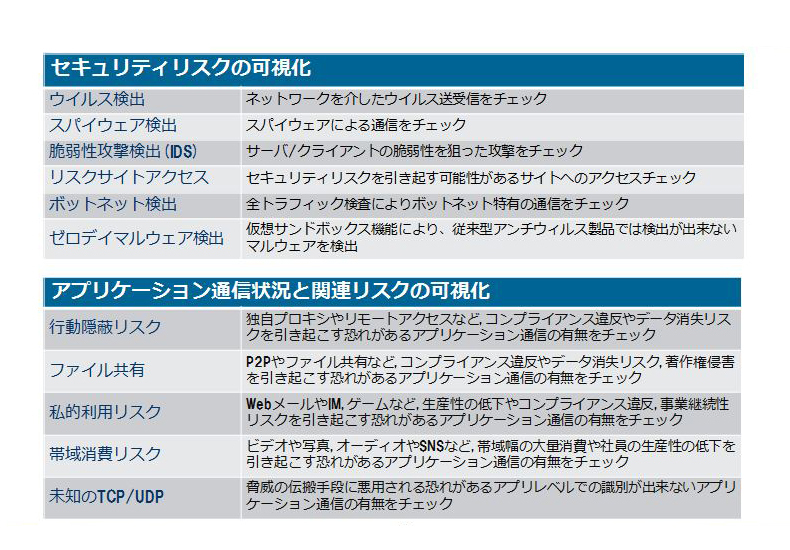

このサービスではセキュリティリスクの可視化と、アプリケーション利用状況と関連リスクの可視化に関するレポートを作成する。検証用機材をユーザー企業に取り付け、1週間から2週間程度、実際のログを取得してレポーティングを行なうサービスだ。

トラフィック診断サービスの主要な確認項目

トラフィック診断サービスの主要な確認項目

※クリックすると拡大画像が見られます

既存の構成に変更を加えることなく、スイッチのミラーポートを介して通信のモニタリングのみを行なうため、非常に簡単に実施できる診断サービスであるのも特徴だ。参加者には実際に診断を実施した場合に提供されるレポートのサンプルが掲載された資料も配付。わかりやすく結果が示されることが紹介された。

「このサービスは Palo Alto Networks 次世代ファイアウォールのご案内の一貫として実施しているため、取り付けからレポートの提示までを無償で行なっている。ぜひご利用いただき、標的型攻撃への対策やお客様へのご案内の、最初のきっかけとしていただきたい」と釜井氏は語った。