SOC構築に向けた4つのステップで実現する最適化アプローチ

基調講演の後、Splunk Services Japanのセキュリティ・ストラテジストである矢崎 誠二氏がSOC構築に関して講演した。

矢崎氏はまず、SOCを構築していくうえで基本的な概念となるアプローチ手法には、脅威対策アプローチとガイドラインアプローチの2つの種類があるとした。これらのいずれか、あるいは両方を使って、自社のSOCの基礎をどのように築いていけばいいのかを考えることから始めるべきだと話す。

「SOCの中心を担うITの仕組みはSIEMです。SIEMはファイアウォールなどから得られるログデータからインシデント分析を行います。つまりSIEMを活用するには、どういうデータソースを扱って対応していくのかを明確にしなくてはなりません」

脅威対策アプローチは存在する特定のリスクに対し、想定される被害、対象システム、必要となるデータソースを明確にしていく。例えば「サービス停止」というリスクでは、「Web停止による社会的影響」といった被害が想定され、これらのリスクは「公開サーバ群」を対象にして発生することが多く、サーバアクセスログ、セキュリティデバイスログといったデータソースから脅威を分析、診断できる。

こうした例と同様に「アカウント悪用」「クラウドリスク」「標的型攻撃」といったリスクについて整理していくことで、SIEM内で構築するリスクヘッジの優先順位とソリューションを選定していく。

もう1つのガイドラインアプローチは、さまざまな専門組織が高度化するインシデントに対応するために策定した「ガイドライン」を活用するアプローチだ。これらのガイドラインの中で、米国政府がバックアップしている非営利組織MITRE(The MITRE Corporation)が策定した「MITRE ATT&CK」は日本のユーザーがもっとも活用するケースの多いガイドラインだという。

「MITRE ATT&CK」は14の戦術と脅威を検出するためのテクニックを含んでいる。この検知技術は500を超えると言われており、どのデータを使ってどのような問題に対してどう検出するかが網羅的に示されている。そのためSOCの中で脅威の検知、分析を行っていく上で、どの領域のテクニックを使って攻撃に対応していくのかをあらかじめ理解した上で作業を進めることができる。

また矢崎氏はSIEMと同様に、SOCを構成する重要なシステムの要素として、SOAR(Security Orchestration, Automation and Response)を挙げた。SOARを使いインシデントへの対処を自動化していくことで、脅威対策を効率化しながら防御力を向上させていくことができる。

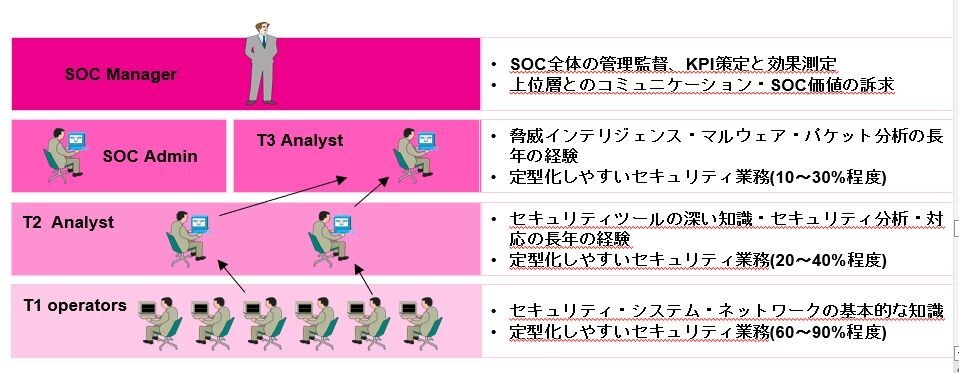

「Splunkでは、SIEM とSOARのテクノロジーにより最適化された SOCの構築を支援します。SOC内のTier-1および Tier-2のリソースのスケーリングを支援することで、セキュリティ運用ワークフローを合理化して検出と対応レスポンスの高速化を図るのです」(矢崎氏)

※SOCの組織階層

SOCを実現するためのコンセプト

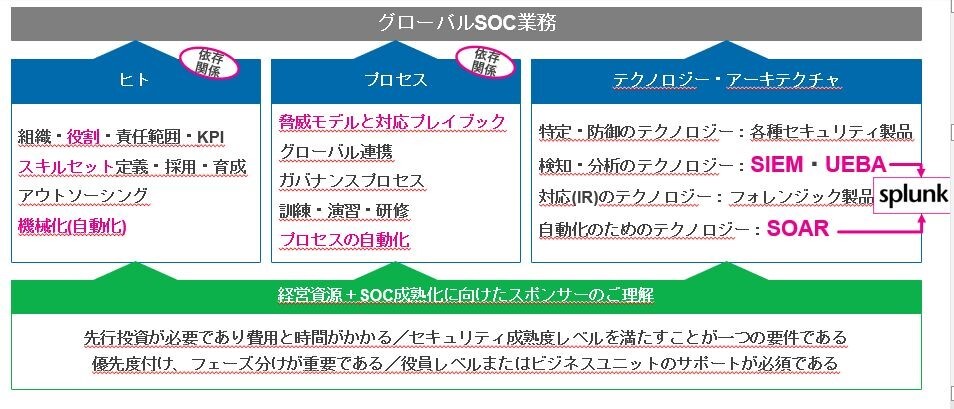

ここでSOCという組織はどのような要素で構成されているかを整理しておこう。矢崎氏は「SOCはテクノロジー・アーキテクチャ、人、プロセスの3つの側面から成り立っており、これらの要素が過不足なく構成されることで正常に機能します」と話す。

まずテクノロジー・アーキテクチャについて、Splunkのソリューションである「Splunk Platform」を例にして説明すると、データを活用してSIEMで問題を見つけ、SOARで対応していくのが基本となる。さらにSIEMとSOARを連動させるための「脅威インテリジェンス」を活用し、自社だけでなく外部からの脅威情報も活用して対策を講じていく。

「また問題が発見された際にそれらを管理するための仕組みや、問題を機械学習で発見するためのUEBA(User and Entity Behavior Analytics)の仕組みも活用していきます。またこれらの仕組みを統合して利用できるようにするコンソール統合基盤や、データ管理基盤も必要となります」(矢崎氏)

※SOCを構成する基本要素

SOCではこうしたシステム基盤上に人が関わっていくことになるが、役割・責任範囲・KPIといったものやスキルセット定義が決められ、これに沿って人材の採用や教育が進められる。またアウトソーシングの方法についても決められていくことになる。

SOCのレベルアップに必要なステップとは?

さらに矢崎氏は、SOCの能力向上の具体的なステップには4つのポイントがあると指摘する。①脅威の監視(現状把握とレポート)、②検知レベル向上(検知・調査レベルの深さを把握)、③カバレッジ拡大(ユースケースおよび監視対象の拡大)、④最適化と自動化(最適なオペレーションの実現)の4つだ。

「これらのポイントをそれぞれレベルアップすることで、監視対象のカバレッジを100%に近づけていきます。そうすることで最新の脅威シナリオ・ユースケースを活用した状態で検知・分析業務の一部を自動化できるようになり、LoB(関係会社/海外拠点)のサイバーリスクについても迅速にレポーティングできるようになります」(矢崎氏)

「脅威監視」におけるベストプラクティス

ここで矢崎氏は、前述した「サイバーセキュリティの高度化」について「脅威監視」の観点で説明してくれた。

※「脅威監視」の高度化ステップ

「監視について3つのステップで分けたとき、ステップ1ではバッチにおいて各項目の統計状況については把握できます。送信元IP、宛先IP、攻撃の種類などの各統計、これらに関する日次、週次、月次報告はできているとします。これをさらに高度化させるためにステップ2では複数システムにまたがった統計状況をシステムリスクとして評価し、脅威イベントが増えているのか、減っているのかといったことをリアルタイムに、具体的な数を明記しビジュアライズできるようにします」(矢崎氏)

さらにこの際、複数のKPIを用意し、状況の理解を数値で示せるようにするという。そしてステップ3では、拠点ごと、事業部ごとのセキュリティ侵害の状況を可視化して示すなどして、経営層が瞬時にセキュリティ状況を掌握できるようにし、ビジネスへの影響の有無を判断しやすくしていく。

Splunkではこの「脅威監視」と同様に「検知・分析」や「自動化」のベストプラクティスをユーザーに示し、高度化のための具体的な指標づくりをサポートしている。

SOCのためのロードマップ策定

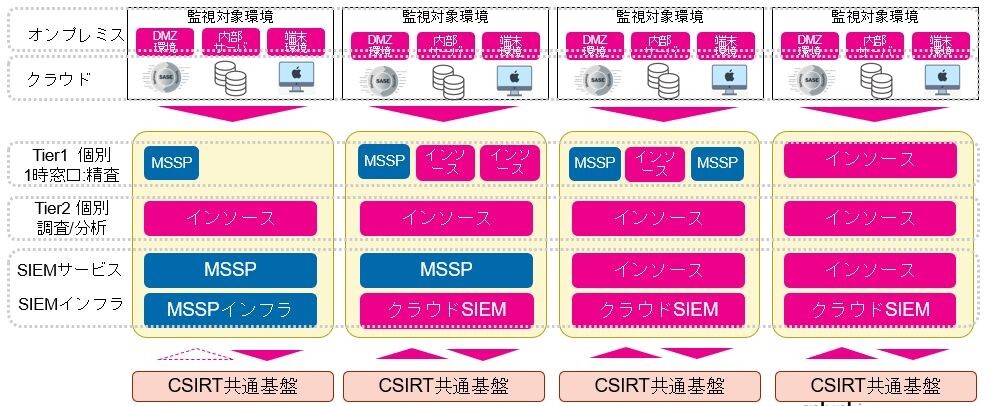

SOCという組織をどのようなリソースで運営していくかということについて、矢崎氏は以下のように説明する。

※4つのSOCのシステムと組織

SOCに関するすべての業務プロセスを社内リソース(インソース)で運用する方法も想定はできるが、実際にはそのような方法を採れる企業は少ないはずだ。部分的にMSSP(Managed Security Service Provider)など外部のリソースを活用するケースが一般的だ。

「しかし、その場合もどのプロセスについて外部リソースを活用するか精査しておく必要があります。例えばこれまでMSSPに委託していたTier1業務を独自に自動化させられれば、委託する部分を縮小してコスト低減ができます。さらにMSSPが運用しているSIEMサービス・インフラを別のクラウドサービスに切り替えインソースで運用することで、同様の効果を見いだすことも可能です」(矢崎氏)

このようなリソースの切り替えについては、ISOG-J(日本セキュリティオペレーション事業者協議会)などが提言するSOC業務の一覧などを参照し、それぞれどこが受け持つのかを精査し決定してくことも1つの方法だ。また業務ごとに取り決めたリソースについて、固定化するのではなく、自社組織の成熟度に応じて、変更していくなどの柔軟な対応も必要だとした。