セキュリティベンダーの米Rapid7(日本法人はラピッドセブン・ジャパン)は11月30日、同社が主要なクラウドサービス上で動かしている“ハニーポット”「Heisenberg Cloud」から得られたサイバー攻撃の実態調査データを紹介した。個々のクラウドごとに用途に違いがあることが分かったという。

サイバー攻撃のおとりとなって攻撃を監視するシステムであるハニーポットとして、同社は6つの主要なクラウドサービス上に約260ノードの監視センサを設置している。Amazon Web Services(AWS)、Microsoft Azure、Digital Ocean、Rackspace Cloud Hosting、Google Cloud、IBM Softlayer(Bluemixにブランド統合)だ。この6つのクラウドだけでインターネット上で利用可能なIPv4アドレスの約15%を占めるという。

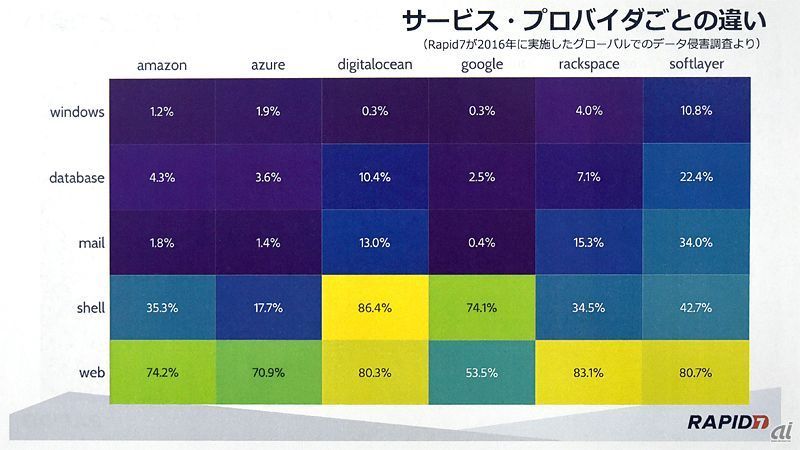

同社の調査によると、クラウドによって用途が異なり、インターネットに公開しているサービスの種類に違いがあることが分かった(図1)。

図1:クラウドサービスごとに用途が異なっており、インターネットに公開しているサーバプロセスに違いが見られた

例えば、Softlayerは、他のクラウドと比べてデータベースサーバ(MySQLとSQL Server)をインターネットに公開しているノードの比率が高く、ノードの22.4%が公開している。一方で、Googleは2.4%、Azureは3.6%、AWSは4.3%しか公開していない。

シェルサービス(Telnet/SSH)についても、クラウドによって大きな違いが見られた。これらをインターネットに公開しているノードは、1位のDigital Oceanで86%、2位のGoogleで74%にも達する。他の4つのクラウドはここまで高くはなく、最も少ないAzureでは17.7%に過ぎない。

IoTマルウェア「Mirai」のDDoS攻撃でトラフィックが増加

会見では、IoTデバイスに感染するマルウェア「Mirai」による、米Dynが提供するDNSサービスへの分散型サービス妨害(DDoS)攻撃も紹介した。攻撃に伴うトラフィックの増加を6つのクラウドすべてで観測した(図2)。DDoS攻撃を仕掛けたIoT機器の送信元としては、数は少ないものの、日本も含まれていた(図3)。

図2:MiraiによるDynのDNSへのDDoS攻撃に伴い、6つのクラウドすべてでトラフィックの増加が観測された

図3:MiraiによるDynのDNSへのDDoS攻撃は日本からも仕掛けられた

Rapid7 共同創業者兼CTO Tas Giakouminakis氏

米Rapid7の共同創業者で最高技術責任者(CTO)であるTas Giakouminakis氏は、インターネット調査から得られた教訓をいくつか提示した。まず、ウェブサーバやプロキシサーバがよく使うポート(1080、3128、8000、8080、8083、8118、8888)を使ってサービスを公開すべきではないとした。また、可能な限りプライベートネットワークを使い、インターネットにサーバを公開するべきではないとした。ログの取得やパッチの適用も重要と説いた。