「Windows」のセキュリティプロトコルに2つの脆弱性が発見された。これらを悪用されると、パスワードをクラックされたり、ドメインのセキュリティを侵害されたりするおそれがあると研究者は警告する。

Preemptのセキュリティチームは今週、Windowsの「NT LAN Manager」(NTLM)セキュリティプロトコルに2つのバグが発見されたことを明らかにした。NTLMは、「LAN Manager」(LANMAN)プラットフォームの後継に当たる。

「これらの問題が特に重要なのは、LDAPサーバ署名やRDPのRestricted Adminモードといったベストプラクティスを実施していても、攻撃者によって、新しいドメイン管理者アカウントを作成されてしまうおそれがあるからだ」(同社)

1つ目の脆弱性「CVE-2017-8563」には、NTLMリレーから保護されていない「Lightweight Directory Access Protocol」(LDAP)が関係している。

LDAPは中間者攻撃や資格情報の転送を防ぐためのものだが、ここにセキュリティ脆弱性があると、資格情報の転送を防げないおそれが生じる。

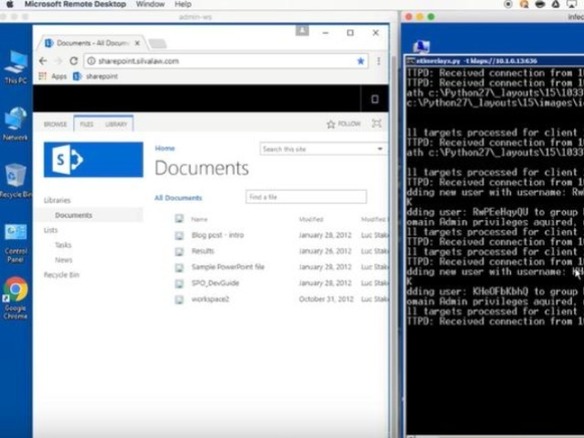

したがって、Windowsプロトコルが認証に関わるAPI「Security Support Provider Interface」(SSPI)を使うと、認証セッションのNTLMへのダウングレードが可能になるという。その結果、セキュリティを侵害されたシステムにドメイン管理者がいる場合、攻撃者は管理者アカウントを作成して、攻撃されたネットワークを掌握することができる。

2つ目の問題(CVEは割り当てられていない)には、RDPのRestricted Adminモードが関係している。Preemptによると、ユーザーはリモートマシンのパスワードを入力しなくても、そのセキュリティが侵害されているかもしれないリモートマシンに接続できるという。

「RDPのRestricted Adminモードを利用すると、ユーザーはリモートマシンへのパスワードを入力しなくても、そのセキュリティが侵害されているかもしれないリモートマシンに接続できる。したがって、認証リレーやパスワードクラックなど、NTLMを利用するあらゆる攻撃がRDPのRestricted Adminに対して実行されるおそれがある」

「管理者がRDPのRestricted Adminや、HTTP、SMBなどのプロトコルで接続するたびに、攻撃者によって、悪意あるドメイン管理者を作成されてしまうリスクが発生する。このことは、NTLMセキュリティプロトコルに脆弱性が発見されたことの重大さを物語っている」

Microsoftは米国時間7月11日の月例パッチの一部として、CVE-2017-8563の脆弱性を修正した。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。