重大インシデントに気づかない

新日本有限責任監査法人 FIDS(不正対策・係争サポート)事業部 エグゼクティブディレクターの杉山一郎氏

杉山氏は、「Cyber Breach Response Plan(サイバー侵害時の対応計画)の有用性」について説明した。

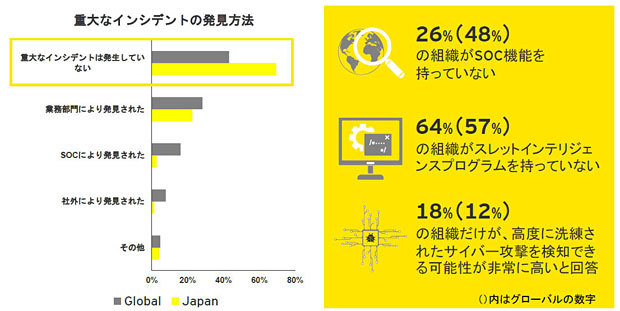

まず「重大なインシデントの発見方法」の質問に、日本では「重大なインシデントは発生していない」という回答が約7割を占めたという。しかし、日本の組織の26%はセキュリティ監視センター(SOC)機能を保有しておらず、64%はスレットインテリジェンス(セキュリティ脅威に関する分析情報や知見)を持っていないことから、杉山氏は「重大なインシデントが発生していないのではなく、発生していても検知できていない可能性がある」とした。事実としてインシデントレスポンスの整備状況では、整備されているケースが非常に少なく、未整備が大半を占めている。

重大なインシデントの発見方法と企業が持つセキュリティ機能、出典:EY Japan

また杉山氏は、インシデント現場で確認されることが多い状況として、以下の点を挙げている。

- 攻撃を受ける対象のシステムが出力および保管しているログの出力フィールドやデータベースの設計がインシデントを想定していない

- アンチウイルスなどのアラート発生や外部からの指摘時に明確な対応手順がないため、とりあえず関連するコンピュータをシャットダウンしている

- メール訓練で開封率を下げることにばかり注力するなど、防御偏重な対策を取っている

- 攻撃を受けているシステムや関連するサービスの停止および再開について、合意された明確な決定指針がなく、迅速な対応ができない

インシデントを「起こるもの」としてとらえ、それに備えるべきであり、高度化するサイバー攻撃に対しては、スレットインテリジェンス機能の整備に加え、SOC(サイバーリスクの監視)とインシデント対応の連携によるOODA(Observe:観察、Orient:理解、Decide:決定、Act:行動)プロセスの構築が有用だとする。しかし脅威情報の収集、公表、統合、インシデント対応やエスカレーションのためのプロセスを整備している企業は日本で4%、グローバルでは3%にとどまっている。

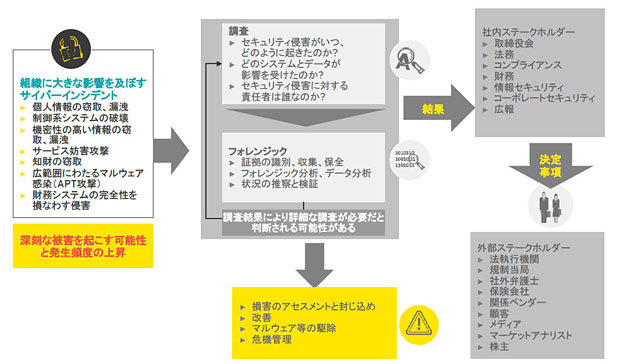

杉山氏は、巧妙化・悪質化するサイバー攻撃に対して、企業が「Cyber Breach Response Plan(CBRP)」を持つことで、攻撃の影響を最小限にできるとした。CBRPとは、侵害の兆候を検知した際に、即時に事実確認・意思決定・対処を実施するもので、十分なデータの保全と事実確認、スムーズな情報連携と意思決定がキーとなる。また、組織横断的な計画として、組織運営および戦略実施を管理できるだけの経験と知識を有する人間によってリードされるべきとした。

CBRPによるインシデント対応の流れ、出典:EY Japan

CBRPの具体的な要件として、杉山氏を以下のポイントを挙げている

- インシデント対応(危機対応)時に関与する全ての関係部署やメンバーに対応のガイドラインを提示し、理解を得る

- 主要メンバーが知っておくべき重要な情報を整理し、いつ、どのように関係部署に通知し行動するかを設定する

- 組織の継続的なレスポンスの正確さと迅速さを支える必要がある

- 攻撃後の侵害行為およびその対応が数日、数週間、さらには数カ月に波及する可能性があることを考慮する

CBRPにおける組織横断的な対応と役割、出典:EY Japan